"微信支付"勒索病毒愈演愈烈 邊勒索邊竊取支付寶密碼

12月1日爆發(fā)的"微信支付"勒索病毒正在快速傳播,感染的電腦數(shù)量越來(lái)越多。病毒團(tuán)伙入侵并利用豆瓣的C&C服務(wù)器,除了鎖死受害者文件勒索贖金(支付通道已經(jīng)關(guān)閉),還大肆偷竊支付寶等密碼。首先,該病毒巧妙地利用"供應(yīng)鏈污染"的方式進(jìn)行傳播,目前已經(jīng)感染數(shù)萬(wàn)臺(tái)電腦,而且感染范圍還在擴(kuò)大;

一、概述

其次,該病毒還竊取用戶的各類賬戶密碼,包括淘寶、天貓、阿里旺旺、支付寶、163郵箱、百度 云盤 、 京東 、QQ賬號(hào)。其次,該病毒還竊取用戶的各類賬戶密碼,包括淘寶、天貓、阿里旺旺、支付寶、163郵箱、百度云盤、京東、QQ賬號(hào)。

火絨團(tuán)隊(duì)強(qiáng)烈建議被感染用戶,除了殺毒和解密被鎖死的文件外,盡快修改上述平臺(tái)密碼。

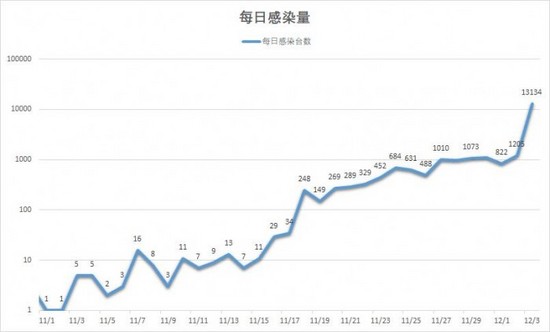

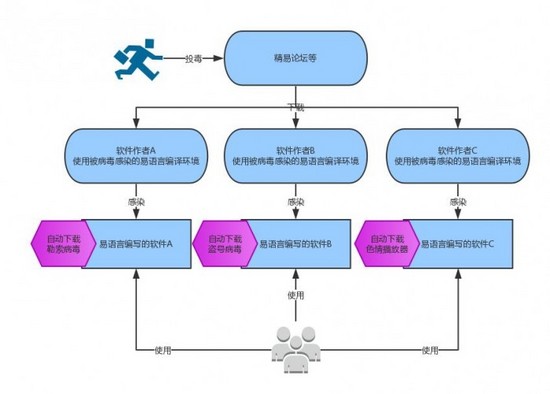

據(jù)火絨安全團(tuán)隊(duì)分析,病毒作者首先攻擊軟件 開(kāi)發(fā) 者的電腦,感染其用以編程的"易語(yǔ)言"中的一個(gè)模塊,導(dǎo)致開(kāi)發(fā)者所有使用"易語(yǔ)言"編程的軟件均攜帶該勒索病毒。廣大用戶下載這些"帶毒"軟件后,就會(huì)感染該勒索病毒。整過(guò)傳播過(guò)程很簡(jiǎn)單,但污染"易語(yǔ)言"后再感染軟件的方式卻比較罕見(jiàn)。截止到12月3日,已有超過(guò)兩萬(wàn)用戶感染該病毒,并且被感染電腦數(shù)量還在增長(zhǎng)。

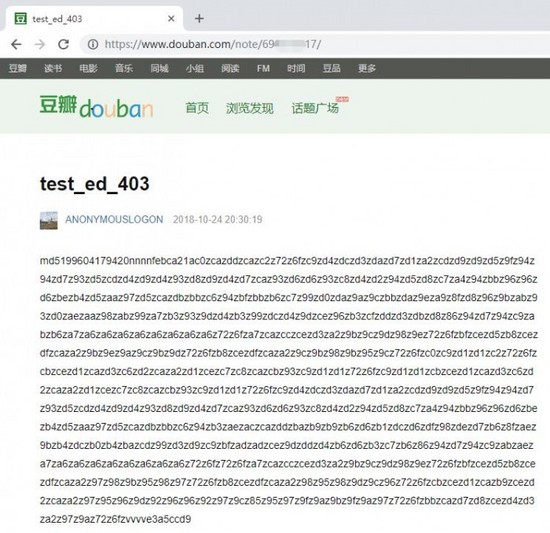

此外,火絨安全團(tuán)隊(duì)發(fā)現(xiàn)病毒制作者利用豆瓣等平臺(tái)當(dāng)作下發(fā)指令的C&C服務(wù)器,火絨安全團(tuán)隊(duì)通過(guò)解密下發(fā)的指令后,獲取其中一個(gè)病毒后臺(tái)服務(wù)器,發(fā)現(xiàn)病毒作者已秘密收取數(shù)萬(wàn)條淘寶、天貓等賬號(hào)信息。

二、樣本分析

近期,火絨追蹤到使用微信二維碼掃描進(jìn)行勒索贖金支付的勒索病毒Bcrypt在12月1日前后大范圍傳播,感染用戶數(shù)量在短時(shí)間內(nèi)迅速激增。通過(guò)火絨溯源分析發(fā)現(xiàn),該病毒之所以可以在短時(shí)間內(nèi)進(jìn)行大范圍傳播,是因?yàn)樵摬《緜鞑ナ抢霉?yīng)鏈污染的方式進(jìn)行傳播,病毒運(yùn)行后會(huì)感染易語(yǔ)言核心靜態(tài)庫(kù)和精易模塊,導(dǎo)致在病毒感染后編譯出的所有易語(yǔ)言程序都會(huì)帶有病毒代碼。供應(yīng)鏈污染流程圖,如下圖所示:

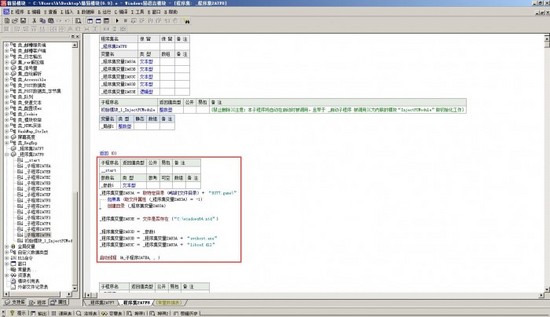

編譯環(huán)境被感染后插入的惡意代碼

在易語(yǔ)言精易模塊中被插入的易語(yǔ)言惡意代碼,如下圖所示:

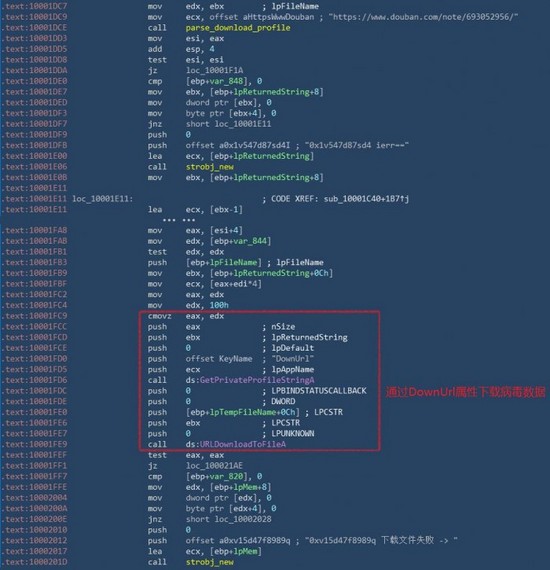

在被感染的編譯環(huán)境中編譯出的易語(yǔ)言程序會(huì)被加入病毒下載代碼,首先會(huì)通過(guò)HTTP請(qǐng)求獲取到一組加密的下載配置,之后根據(jù)解密出的網(wǎng)址下載病毒文件到本地執(zhí)行。如上圖紅框所示,被下載執(zhí)行的是一組"白加黑"惡意程序,其中svchost為前期報(bào)告中所提到的白文件,svchost運(yùn)行后會(huì)加載執(zhí)行l(wèi)ibcef.dll中所存放的惡意代碼。下載執(zhí)行病毒相關(guān)代碼,如下圖所示:

下載病毒文件相關(guān)代碼

病毒代碼中請(qǐng)求網(wǎng)址包含一個(gè)豆瓣鏈接和一個(gè)github鏈接,兩者內(nèi)容相同,僅以豆瓣鏈接為例。如下圖所示:

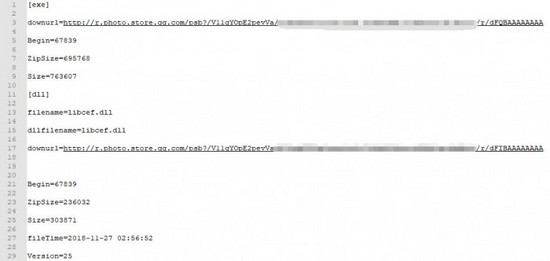

上述數(shù)據(jù)經(jīng)過(guò)解密后,可以得到一組下載配置。如下圖所示:

解密相關(guān)代碼,如下圖所示:

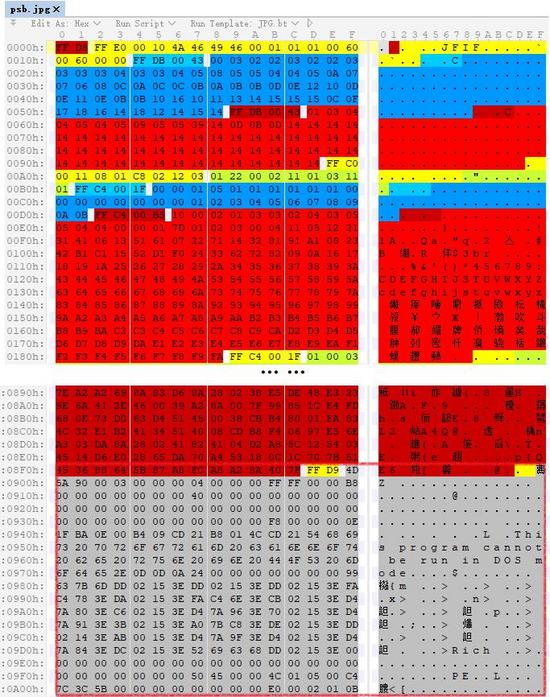

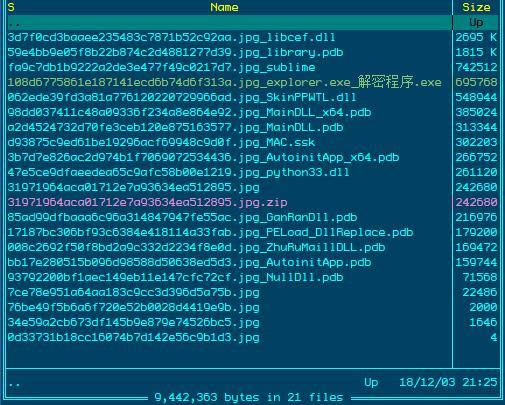

通過(guò)配置中的下載地址,我們可以下載到數(shù)據(jù)文件,數(shù)據(jù)文件分為兩個(gè)部分:一個(gè)JPG格式圖片文件和病毒Payload數(shù)據(jù)。數(shù)據(jù)文件,如下圖所示:

libcef.dll

libcef.dll中的惡意代碼被執(zhí)行后,首先會(huì)請(qǐng)求一個(gè)豆瓣網(wǎng)址鏈接( https://www.douban.com/note/69 *56/)。與被感染的易語(yǔ)言編譯環(huán)境中的病毒插入的病毒代碼邏輯相同,惡意代碼可以通過(guò)豆瓣鏈接存放的數(shù)據(jù),該數(shù)據(jù)可以解密出一組下載配置。解密后的下載配置,如下圖所示:

下載代碼,如下圖所示:

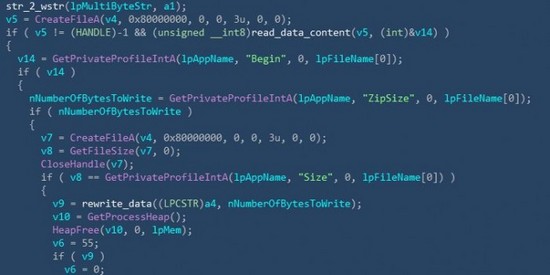

下載截取后的有效惡意代碼數(shù)據(jù)中,包含有用于感染易語(yǔ)言編譯環(huán)境的易語(yǔ)言核心靜態(tài)庫(kù)和精易模塊。除此之外,下載的Payload文件中還包含有一個(gè)Zip壓縮包,配合在病毒代碼中所包含的通用下載邏輯,此處的Zip壓縮包可能被替換為任意病毒程序。因?yàn)椴《咀髡呤褂霉?yīng)鏈污染的傳播方式,導(dǎo)致相關(guān)病毒感染量呈指數(shù)級(jí)增長(zhǎng)。相關(guān)代碼,如下圖所示:

通過(guò)篩查豆瓣鏈接中存放的加密下載配置數(shù)據(jù),我們發(fā)現(xiàn)在另外一個(gè)豆瓣鏈接( https://www.douban.com/note/69 *26/)中存放有本次通過(guò)供應(yīng)鏈傳播的勒索病毒Bcrypt。下載配置,如下圖所示:

我們?cè)诓《灸KJPG擴(kuò)展名后,用"_"分割標(biāo)注出了勒索病毒被釋放時(shí)的實(shí)際文件名。最終被下載的勒索病毒壓縮包目錄情況,如下圖所示:

三、病毒相關(guān)數(shù)據(jù)分析

火絨通過(guò)病毒作者存放在眾多網(wǎng)址中的加密數(shù)據(jù),解密出了病毒作者使用的兩臺(tái)MySQL服務(wù)器的登錄口令。我們成功登錄上了其中一臺(tái)服務(wù)器,通過(guò)訪問(wèn) 數(shù)據(jù)庫(kù) ,我們發(fā)現(xiàn)通過(guò)該供應(yīng)鏈傳播下載的病毒功能模塊:至少包含有勒索病毒、盜號(hào)木馬、色情播放軟件等。

我們還在服務(wù)器中發(fā)現(xiàn)被盜號(hào)木馬上傳的鍵盤記錄信息,其中包括:淘寶、天貓、阿里旺旺、支付寶、163郵箱、百度云盤、京東、QQ賬號(hào)等共計(jì)兩萬(wàn)余條。

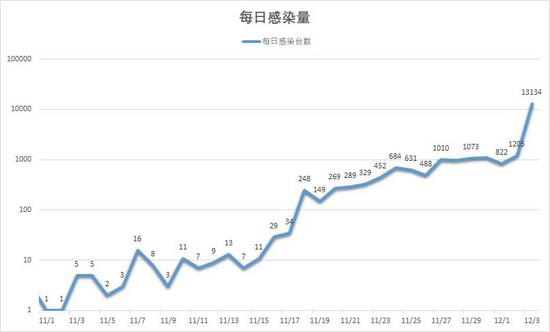

我們還在服務(wù)器中發(fā)現(xiàn)了Bcrypt病毒上傳的勒索感染數(shù)據(jù),通過(guò)僅對(duì)一臺(tái)服務(wù)器數(shù)據(jù)的分析,我們統(tǒng)計(jì)到的病毒感染量共計(jì)23081臺(tái)(數(shù)據(jù)截至到12月3日下午)。

日均感染量,如下圖所示:

感染總量統(tǒng)計(jì)圖,如下圖所示:

現(xiàn)火絨已經(jīng)可以查殺此類被感染的易語(yǔ)言庫(kù)文件,請(qǐng)裝有易語(yǔ)言編譯環(huán)境的開(kāi)發(fā)人員下載安裝火絨安全軟件后全盤掃描查殺。查殺截圖,如下圖所示:

四、 附錄

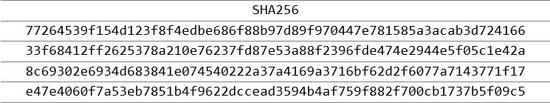

樣本SHA256: