IP團伙行為分析:大流量與多渠道攻擊一體化

僵尸網絡近年來已經成為企業的大敵,近期發現有這樣一群僵尸機“捆綁銷售”,常年堅持多渠道僵尸網絡活動和DDoS攻擊,“不拋棄”“不放棄”。

人設:

◆ “C位成員”(僅占攻擊者中2%)以一己之力發起了20%的攻擊;“核心成員”(僅占攻擊者中的20%)發起了80%的攻擊;

◆全員酷愛反射攻擊,特別是大流量攻擊;

我們將這樣的團體稱為“IP團伙”(IP Chain-Gang)。每個IP團伙由某個或者一組黑客控制者。因此,同一個團伙在不同的攻擊中必然會表現出相似的行為。

綠盟科技根據近兩年所搜集的DDoS攻擊數據、多個IP團伙并研究了他們的團伙行為,近期推出了《IP團伙行為分析》。本文簡要介紹報告中的IP團伙的識別手段,分析IP團伙的規模、攻擊次數、攻擊時長和攻擊流量。希望,通過研究團伙的歷史行為建立團伙檔案,以便更準確地描述其背后一個或多個攻擊控制者的行動方式,同時更有效地防御這些團伙未來可能發起的攻擊,防患于未然。

1識別IP團伙

為識別IP團伙,我們首先分析了綠盟科技自2017年以來所搜集的DDoS攻擊數據,并按步驟進行了下述操作:

a. 確定一次協同攻擊中的攻擊者并將其劃歸一組。這里,我們將協同攻擊定義為針對同一目標幾乎同時發起的攻擊。由于這些攻擊者協同工作,因此有理由相信他們為同一個攻擊控制者控制。

b. 如果上一步中有兩個組重疊或其行為非常相似,則將其合并為一個更大的組。重復此合并過程,直到不再存在重疊的組。在此過程中,使用復雜的機器學習算法來確定“相似性”閾值。

c. 清除組中的“偶然攻擊者”(僅參與一小部分攻擊的攻擊者),提取每個攻擊組的核心成員,得出我們所稱的“IP團伙”。

通過這一步驟,我們確定了80多個活躍的IP團伙。在本研究報告中,我們在算法中選擇了相當嚴格的參數,因此,這些團伙中的所有成員都是實實在在的慣犯。每個慣犯都在我們的研究期間進行了多次攻擊。因此,盡管這些團伙成員的數量僅占我們數據集中所有攻擊者的2%,但它們發起的攻擊約占所有攻擊的20%。

應該注意的是,任何團伙的組成都會動態變化。本報告中,我們將研究期間的團伙行為視為靜態。在未來的研究中,我們將考慮動態性質。

2 IP團伙統計分析

在確定團伙之后,我們從幾個不同的角度研究了各團伙的行為。除非另有說明,本節中提及的數字為同一團伙所有成員的累計計數。

2.1 IP團隊規模:千人團體占主導

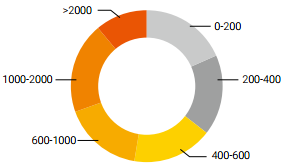

下圖展示了IP團伙規模的分布情況。大多數團伙成員不到1000人,但我們也發現有一個團伙的成員高達26,000多人。

圖1 IP團伙規模

2.2 20/80法則,到哪里都適用

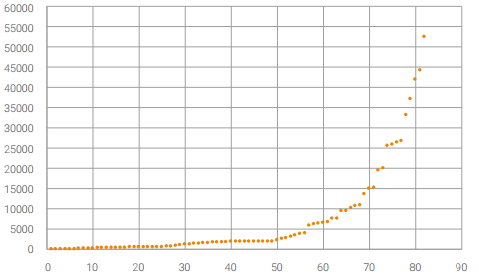

下圖展示了各團伙發起的DDoS攻擊事件的數量,按事件次數統計。毫不意外,大約20%的團伙發起了80%的攻擊。

圖2 攻擊總次數(按各團伙攻擊統計)

攻擊事件次數

2.3 團伙最長總攻擊時長超過13“年”

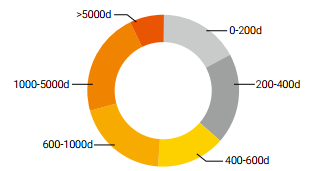

下圖展示了同一團伙所有成員的總累計攻擊時長的分布情況。有些團伙的總攻擊時長高達5000多天(>13“年”),但多數團伙不到1000天。

圖3 團伙總攻擊時長

2.4 更少的團員、更多攻擊次數、更大攻擊流量

我們一般總感覺,較大的團伙會發動較多攻擊時間,且產生的攻擊總流量也較大,但事實并非如此。

如下圖所示,與更大規模的IP團伙相比,擁有較少成員的團伙可能會發動更多攻擊并發出更多攻擊流量。這說明,特定團伙中的攻擊者可能擁有更多渠道可以利用。

下圖展示了按總流量排名的前10個團伙,攻擊總流量以不同大小的橙色氣泡表示。

圖4 團伙規模、攻擊次數及攻擊總流量對比

如上圖所示,發動攻擊次數最多(> 50K)的團伙僅擁有274名成員,超過了所有其他團伙。而最大的氣泡(即攻擊總流量最大)對應的團伙攻擊次數竟然較少(<10K)。

結語

據我們所知,將DDoS攻擊作為協同團伙活動進行研究尚屬首次。從這一全新角度來研究,可以獲得一些獨特見解,有助于我們更好地檢測、緩解、取證分析甚至預測DDoS攻擊。

本報告是IP團伙主題系列中的開篇之作。在后續報告中,綠盟科技計劃進一步研究團伙成員構成如何演化與聯系,以及如何基于此構建更有效的防御措施。

了解更多,可查看綠盟科技《IP團伙行為分析》報告完整版 http://blog.nsfocus.net/behavior_analysis_of_ip_chain_gangs/