釣魚郵件中招?你不是唯一的受害者

前言

以下故事,純屬虛構,如有雷同,實屬巧合。

郵件釣魚的測試最終結果出來了,所有部門無一幸免,都有員工貢獻了數據。領導在企業微信里強調,讓大家重視起來,不能在一個地方摔倒兩次。

和我鄰座的小楊,至今在懊悔。怎么那天就鬼使神差的點擊了郵件的鏈接,并且傻乎乎的填寫了登錄賬號和密碼。他苦笑著:”這IT這釣魚郵件偽裝的太像了。嘖嘖,年會抽獎,還尋思今年提前抽個大獎呢。“

我內心是竊喜的。倒不是因為我僥幸躲過一劫,而是我在個人安全等級考試涉險過關,有底氣在心里面默默提高一檔。上當的同事,很懊惱,關鍵時候掉鏈子,太大意了。有個地縫恨不得讓始作俑者鉆進去。大家議論,策劃者老周,看他平時笑呵呵很慈祥,其實滿肚子墨水。為企業內部安全和員工安全意識提升出謀劃策,貢獻良多。

有個小插曲,差點打亂測試節奏。有同事在企微里發了郵件的截圖,懷疑是一封釣魚郵件。同事看到了,如果稍加留意,可能會避免上當。當然,對于策劃者來說,這就尷尬了。確認是釣魚郵件,測試員工安全意識的結果會有折扣;不確認,是工作失職。最后,他們決定打個馬虎眼,說要調研一下,先搪塞一下。好在這條消息迅速淹沒了,策劃者虛驚一場。

領導指示大家,最近要”提高警惕,謹言慎點“,提高保密意識,切勿泄漏商業機密,郵件中的鏈接,點擊之前需三思。防火防盜防釣魚。

釣魚郵件的現狀

釣魚郵件善于利用人們的心理。社會熱點事件,節假日,雙十一血拼,這些時間點,是釣魚郵件傳播的高峰期。

郵件的來往還是企業間溝通的主要方式。雖然微信早已普及,但正式的函件合同等,還是以郵件為主。有些金融機構,只有郵件是和外界溝通的渠道,也是安全風險的主要來源。

發送釣魚郵件,是一種普遍的社會工程學攻擊。2017年Verizon發布的數據泄漏調查報告中,有高達66%的數據泄漏事件和釣魚郵件相關。2019年,Proofpoint公司發布的釣魚郵件報告顯示,83%的信息安全受訪者遇到過釣魚郵件。

防御釣魚郵件的道路上,道阻且長。人的安全意識,怎么強調都不為過。然而強大的思維慣性,行為習慣等很難更改。

釣魚郵件的攻擊類型

在攻擊者眼里,釣魚郵件,是最為有效和簡單易行的攻擊方式。有兩種目的的釣魚郵件。

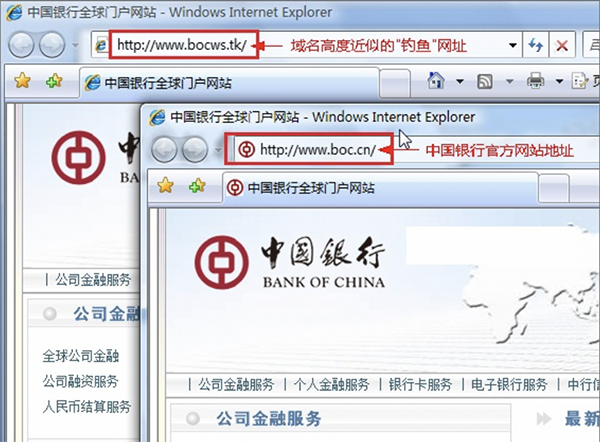

其一,廣撒網型。發送大量的釣魚郵件,愿者上鉤。攻擊者用這種方式,獲取銀行賬號和密碼,社交賬號和密碼,然后在利用這些機密再去實施后續的攻擊。比如,攻擊者構造一個釣魚網站,和正式的網站一樣。釣魚郵件里面,帶上這個網址URL,誘導點擊。知名的購物網站,社交網站,銀行網站,常常是假冒網站的目標。

圖:假冒銀行的釣魚網站

圖:假冒蘋果的釣魚網站

此外,攻擊者還利用釣魚郵件,散播惡意軟件或勒索軟件,安裝木馬。比如,WannaCry這個勒索軟件,最為開始的傳播方式,就是利用了釣魚郵件,令受害者點擊下載,再通過局域網掃描,發現存在漏洞的主機感染傳播,最終,導致全球范圍內大規模感染。

其二,魚叉攻擊。這是高級持續性威脅APT的一種滲透方式。攻擊者針對具體的目標,有針對性的構造郵件,發送的目標也是挑選的。郵件或者帶有附件,或者是惡意URL,受害者打開附件或者點擊鏈接后,植入木馬后被控制。通常是以長期的潛伏,竊取機密情報為目的。

釣魚郵件的防范實踐

釣魚郵件的防范,需要技術手段和提高員工識別能力上兩手抓,兩手都要硬。

技術措施:

- 郵件來源認證措施

- 借助安全信譽過濾郵件

- 郵件沙箱分析過濾未知惡意附件和URL

- 應用訪問實現多因素認證

提高員工鑒別能力:

- 持續的安全意識培訓

- 郵件釣魚測試

最后的想法

時鐘撥回到37年前1982年, RFC821定義了SMTP協議,即簡單郵件協議的規范。盡管后續增加了一些補充規范,不過是修修補補,這是郵件安全老大難的根本原因。人們的溝通,只要還使用這個協議,釣魚郵件的社會工程就會一直存在。

技術上的檢測和隔離,郵件來源認證能夠過濾掉大部分釣魚郵件。漏網之魚,還需要郵件接收者警惕。

回到最初的故事,加入您在釣魚郵件測試中招,不必感到羞愧。相反,吃一塹,長一智,后面若是有真正釣魚郵件,難逃您的慧眼。

【本文是51CTO專欄作者“綠盟科技博客”的原創稿件,轉載請通過51CTO聯系原作者獲取授權】