“WannaRen”勒索病毒攻擊源曝光,360安全大腦揭秘幕后“匿影”

最近,一種名為“WannaRen”的新型比特幣勒索病毒正大規模傳播,在各類貼吧、社區報告中招求助人數更是急劇上升,真可謂鬧得滿城風雨!不幸感染“WannaRen”勒索病毒的用戶,重要文件會被加密并被黑客索要0.05BTC贖金。

在檢測到異常后,360安全大腦率先出擊,挖掘“WannaRen”勒索病毒來源并且關聯到幕后黑客團伙,并分析出真正的勒索攻擊代碼。經360安全大腦分析確認,“WannaRen”勒索病毒的作者正是此前借“永恒之藍”漏洞禍亂網絡的“匿影”組織。

此次“匿影”組織一改借挖礦木馬牟利的方式,變換思路通過全網來投遞“WannaRen”勒索病毒,索要贖金獲利。不過,廣大用戶不必太過擔心,360安全大腦極智賦能下的360安全衛士已支持對“WannaRen” 新型勒索病毒的攔截查殺。

誰是“匿影”組織?“加密幣挖掘機”變身“勒索病毒投遞者”

從360安全大腦追蹤數據來看,“匿影”家族在加密貨幣非法占有方面早有前科。早在以往攻擊活動中,“匿影”家族主要通過“永恒之藍”漏洞,攻擊目標計算機,并在其中植入挖礦木馬,借“肉雞”(被非法控制電腦)挖取PASC幣、門羅幣等加密數字貨幣,以此牟利發家。

在攻擊特征上,“匿影”黑客團伙主要利用BT下載器、激活工具等傳播,也曾出現過借“永恒之藍”漏洞在局域網中橫向移動擴散的情況。“匿影”黑客團伙在成功入侵目標計算機后,通常會執行一個PowerShell下載器,利用該加載器下載下一階段的后門模塊與挖礦木馬。

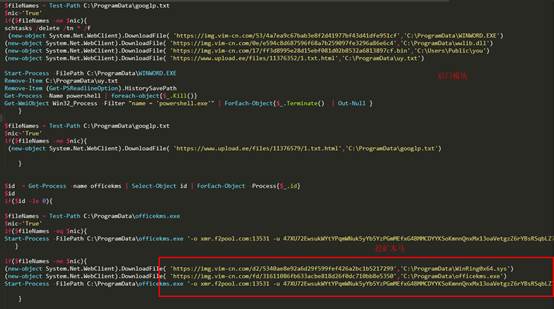

(PowerShell下載器部分代碼)

而此次新型比特幣勒索病毒“WannaRen”的擴散活動中,從表面看與此前的“WannaCry”病毒類似,都是病毒入侵電腦后,彈出勒索對話框,告知已加密文件并向用戶索要比特幣。但從實際攻擊過程來看,“WannaRen”勒索病毒正是通過“匿影”黑客團伙常用PowerShell下載器,釋放的后門模塊執行病毒。

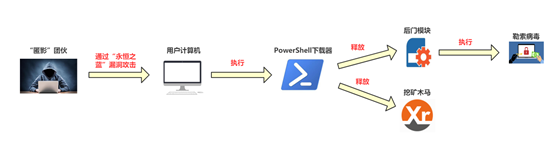

(“WannaRen”勒索病毒攻擊全過程)

舊瓶裝新毒:“匿影”家族后門模塊下發“WannaRen”勒索病毒

正如上文所述,“匿影”組織轉行勒索病毒,但其攻擊方式是其早起投放挖礦木馬的變種。唯一不同,也是此次“WannaRen”擴散的關鍵,就在于PowerShell下載器釋放的后門模塊。

從360安全大腦追蹤數據來看,該后門模塊使用了DLL側加載技術,會在“C:\ProgramData”釋放一個合法的exe文件WINWORD.EXE和一個惡意dll文件wwlib.dll,啟動WINWORD.EXE加載wwlib.dll就會執行dll中的惡意代碼。

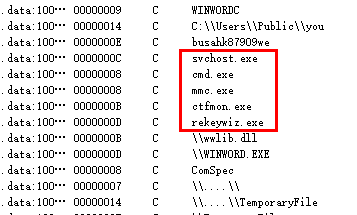

后門模塊會將自身注冊為服務,程序會讀取C:\users\public\you的內容,啟動如下圖所示的五個進程之一并將“WannaRen”勒索病毒代碼注入進程中執行。

(后門模塊注入的目標)

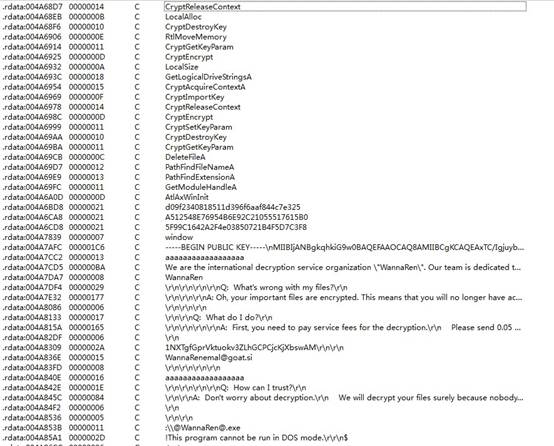

在注入的代碼中,可以看到是此次勒索病毒的加密程序部分:

完整的攻擊流程如下面兩圖所示:

(“匿影”Powershell下載器釋放并啟動后門模塊)

(“匿影”后門模塊注入svchost.exe并加密文件)

追蹤過程中,360安全大腦還發現“匿影”組織下發的PowerShell下載器中,包含了一個“永恒之藍”傳播模塊。該模塊會掃描內網中的其他機器,一旦有機器未修復漏洞就會慘遭感染,成為又一個“WannaRen”勒索病毒受害者。

(PowerShell下載器中的“永恒之藍“傳播模塊)

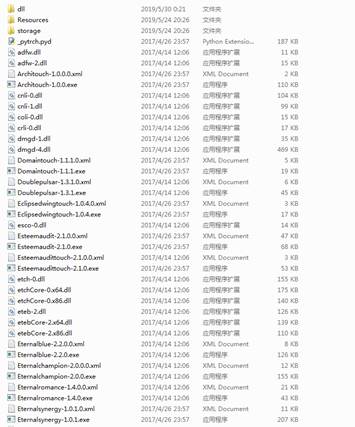

(PowerShell下載器釋放的“永恒之藍”漏洞利用工具)

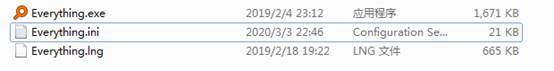

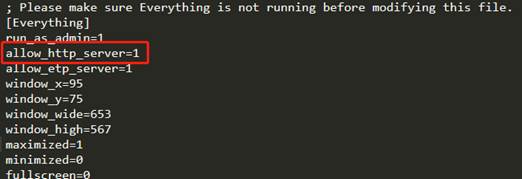

除此之外,PowerShell下載器還會在中招機器上安裝一個名叫做的everything后門,利用everything的“HTTP 服務器”功能安全漏洞,將受害機器變為一臺文件服務器,從而在橫向移動時將木馬傳染至新的機器中。

(everything后門模塊)

(通過修改everythong配置文件把機器變為文件服務器)

不難看出,企業用戶一旦不幸中招,“WannaRen”勒索病毒則可能在內網擴散。不過廣大用戶無需過分擔心,360安全衛士可有效攔截此勒索病毒。面對突襲而來的“WannaRen”勒索病毒,360安全大腦再次提醒廣大用戶提高警惕,并可通過以下措施,有效防御勒索病毒:

1、及時前往weishi.360.cn,下載安裝360安全衛士,查殺“匿影”后門,避免機器被投遞勒索病毒;

2、對于安全軟件提示病毒的工具,切勿輕信軟件提示添加信任或退出安全軟件運行;

3、定期檢測系統和軟件中的安全漏洞,及時打上補丁。