騰訊安全:永恒之藍下載器木馬“藍茶”借疫情設圈套,多家企業已中招

日前,騰訊安全威脅情報中心檢測發現,永恒之藍下載器木馬再度升級,新增郵件蠕蟲傳播能力,木馬在中招用戶機器上運行后,會自動向其通訊錄聯系人發起二次攻擊,危害極大,目前已有大量知名企業被感染。騰訊安全提醒企業注意防范,及時安裝相關補丁,并啟用安全軟件防御攻擊,避免重大安全事故發生。

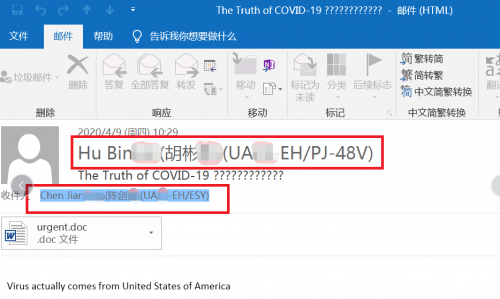

據騰訊安全專家介紹,此次檢測到的永恒之藍下載器木馬在執行后會自動查找當前用戶的郵箱通訊錄,并發送以新冠肺炎為主題(“The Truth of COVID-19”)的郵件進行二次傳播,郵件附件文檔名為urgent.doc,其附帶Office高危漏洞CVE-2017-8570的攻擊代碼,一旦用戶不慎打開文檔就會中招,淪為門羅幣挖礦工具,甚至被遠程控制,造成數據泄露。由于該木馬在執行過程中會安裝包含bluetea在內的多個計劃任務,因此被命名為“藍茶”。

員工遭遇企業同事郵件蠕蟲攻擊

永恒之藍”下載器木馬自出現之后從未停止更新,從最初的PE樣本攻擊,到后來以Powershell無文件攻擊方式躲避查殺,通過安裝多個類型的計劃任務進行持久化;從通過供應鏈攻擊感染機器,到利用”永恒之藍”漏洞、MSSql爆破、$IPC爆破、RDP爆破等方法擴散傳播,其攻擊和傳播方式不斷迭代升級。此次,永恒之藍下載器木馬新增郵件傳播能力,極易造成病毒在同一企業、合作伙伴、供應商之間快速傳播擴散,4月9日,某汽車電子公司遭受企業同事的郵件蠕蟲攻擊。

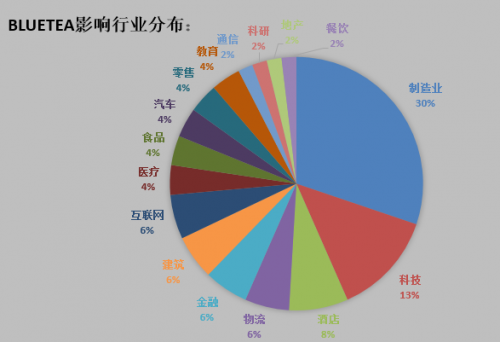

騰訊安全威脅情報中心數據顯示,“藍茶”首次攻擊出現在3月30日,此后攻擊趨勢略有下降,但其攻擊量在4月9日驟然增長。專家分析,郵件蠕蟲傳播能力進一步加大了其傳播擴散風險。目前已有多家企業中招被感染,波及制造業、科技、酒店、物流、金融等10多個行業,其中,以制造業、科技、酒店等行業最嚴重。

Bluetea(藍茶)攻擊行業分布

騰訊安全專家指出,由于“藍茶”發送的釣魚郵件以當前社會關注度極高的新冠肺炎為主題,導致用戶打開誘餌文檔的可能性較高,一旦中招極易造成企業內的二次傳播。為此,專家提醒企業和個人高度重視、加強防范。個人用戶對不明來源的郵件附件切勿輕易打開,對附件中的文件要格外謹慎運行,如發現有腳本或其他可執行文件可先使用殺毒軟件進行掃描。對于企業服務IT人員,可將公司接收到郵件主題為“The Truth of COVID-19”,附件名為urgent.doc的郵件加入惡意郵件列表進行攔截,防止企業員工因防范疏忽打開惡意附件而中毒。

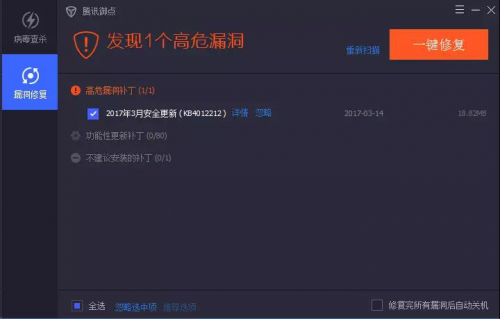

與此同時,對服務器使用安全的密碼策略,尤其是IPC$、MSSQL、RDP賬號密碼切勿使用弱口令;及時更新Windows系統修復CVE-2017-8570漏洞,也可使用騰訊安全終端安全管理系統或騰訊電腦管家進行漏洞掃描和修復。此外,基于騰訊安全能力、依托騰訊在云和端的海量數據研發出的獨特威脅情報和惡意檢測模型系統——騰訊安全高級威脅檢測系統,可有效檢測黑客對企業網絡的各種入侵滲透攻擊風險,企業可予以部署,及時發現風險,防患未然。

騰訊御點掃描修復漏洞