黑客利用關(guān)鍵的VMware RCE漏洞安裝后門(mén)

調(diào)查發(fā)現(xiàn),高級(jí)黑客正在積極利用影響VMware Workspace ONE Access(以前稱為 VMware Identity Manager)的關(guān)鍵遠(yuǎn)程代碼執(zhí)行(RCE)漏洞CVE-2022-22954。慶幸的是,該問(wèn)題已在20天前的安全更新中得到解決,不過(guò)另外兩個(gè)編號(hào)為RCE - CVE-2022-22957和CVE-2022-22958的漏洞也會(huì)影響VMware Identity Manager (vIDM)、VMware vRealize Automation (vRA)、VMware Cloud Foundation 和vRealize Suite生命周期管理控制臺(tái)。

在漏洞被公開(kāi)后不久,PoC漏洞代碼便出現(xiàn)在公共空間,使黑客得以利用這些代碼攻擊部分易受攻擊的VMware產(chǎn)品,隨后VMware也確認(rèn)了CVE-2022-22954 在野被利用。現(xiàn)在,Morphisec的研究人員報(bào)告說(shuō),他們看到了高級(jí)持續(xù)威脅(APT)參與者也在利用這些漏洞,特別是編號(hào)為APT35、又名“火箭小貓”的伊朗黑客組織。

攻擊細(xì)節(jié)

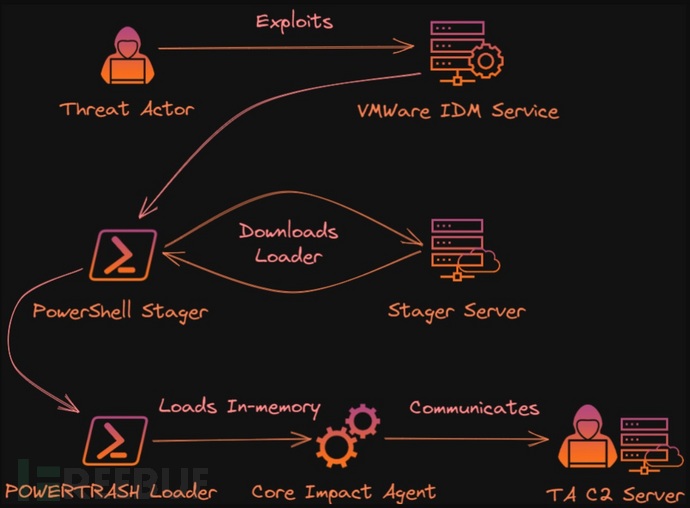

攻擊者通過(guò)利用CVE-2022-22954獲得對(duì)環(huán)境的初始訪問(wèn)權(quán)限,這是RCE三人組中唯一一個(gè)不需要對(duì)目標(biāo)服務(wù)器進(jìn)行管理訪問(wèn)并且還具有公開(kāi)可用的PoC漏洞利用。攻擊首先在易受攻擊的服務(wù) (Identity Manager) 上執(zhí)行PowerShell命令,該服務(wù)會(huì)啟動(dòng)一個(gè)stager。然后,stager從命令和控制 (C2) 服務(wù)器以高度混淆的形式獲取PowerTrash加載程序,并將 Core Impact代理加載到系統(tǒng)內(nèi)存中。

Core Impact是一種合法的滲透測(cè)試工具,在這種情況下被濫用于惡意目的,類似于Cobalt Strike在惡意活動(dòng)中的部署方式。不過(guò),這也不是什么新鮮事,趨勢(shì)科技過(guò)去曾報(bào)告過(guò)APT35 濫用Core Impact,該活動(dòng)可追溯到2015年。

在采訪中,Morphisec首席技術(shù)官M(fèi)ichael Gorelik表示,攻擊者嘗試在網(wǎng)絡(luò)上橫向移動(dòng),盡管后門(mén)被阻止。通過(guò)特權(quán)訪問(wèn),這些類型的攻擊可能會(huì)夠繞過(guò)一些特有的防御措施,包括防病毒(AV)和端點(diǎn)檢測(cè)和響應(yīng)(EDR)。

Morphisec能夠檢索到stager服務(wù)器的C2地址、Core Impact 客戶端版本和用于 C2 通信的 256 位加密密鑰,最終查詢到這些操作可能跟名為Ivan Neculiti的特定人員和名為 Stark Industries的公司有關(guān)聯(lián)。

在欺詐暴露數(shù)據(jù)庫(kù)中,BleepingComputer發(fā)現(xiàn)了幾家公司,這些公司將Neculiti 列為合伙人或受益人。該數(shù)據(jù)庫(kù)包括一家托管公司,據(jù)稱該公司支持用于垃圾郵件和網(wǎng)絡(luò)釣魚(yú)活動(dòng)的非法網(wǎng)站。目前尚不清楚Neculiti或關(guān)聯(lián)公司是否以任何方式(有意或無(wú)意)參與了網(wǎng)絡(luò)犯罪活動(dòng)。

不過(guò),近期BleepingComputer收到了來(lái)自PQ Hosting SRL的最新聲明,該公司總部位于摩爾多瓦,是Stark Industries的母公司,他們否認(rèn)了故意參與非法活動(dòng),“我們有超過(guò)15,000名活躍客戶,其中當(dāng)然有我們正在打擊的入侵者。沒(méi)有一家托管公司能夠幸免于這樣的事實(shí),即明天同樣的攻擊者會(huì)來(lái)找他們。創(chuàng)建Stark Industries公司只是為了向我們的經(jīng)銷商提供白標(biāo),他們可以更輕松地轉(zhuǎn)售我們的服務(wù),而不是因?yàn)槲覀冸[藏任何東西。”

參考來(lái)源:https://www.bleepingcomputer.com/news/security/hackers-exploit-critical-vmware-rce-flaw-to-install-backdoors/