新的DNS漏洞使攻擊者可以發(fā)起大規(guī)模DDoS攻擊

網絡安全

以色列網絡安全研究人員披露了有關影響DNS協(xié)議的新缺陷的詳細信息,該缺陷可被利用來發(fā)起放大DDoS攻擊,以擊倒目標網站。

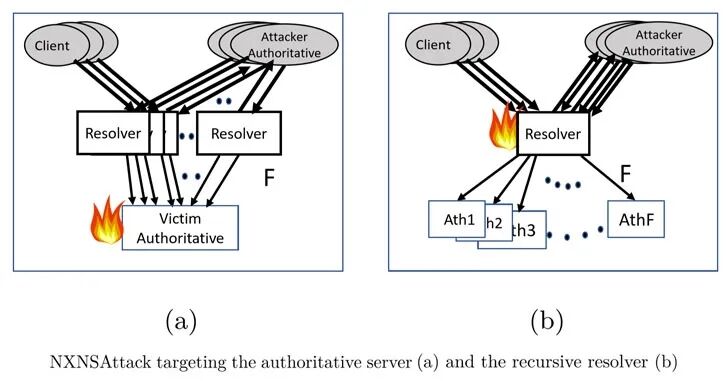

該漏洞稱為NXNSAttack,缺陷在于DNS委派機制迫使解析器向攻擊者選擇的權威服務器生成更多DNS查詢,從而可能導致僵尸網絡規(guī)模的在線服務中斷。

“我們發(fā)現,在一個典型的解決過程中交換的DNS信息的數量可能在實踐中比預計的理論更多,主要是由于名稱服務器的IP地址的主動分辨率更高,”該研究人員說。

“我們展示了這種低效率如何成為瓶頸,并可能被用來對遞歸解析器和權威服務器之一或兩者發(fā)起毀滅性攻擊。”

在負責地披露NXNSAttack之后,負責互聯(lián)網基礎架構的幾家公司做出了行動:

包括PowerDNS(CVE-2020-10995),CZ.NIC(CVE-2020-12667),Cloudflare,谷歌,亞馬遜,微軟,甲骨文擁有的Dyn ,Verisign和IBM Quad9已對其軟件進行了修補,以解決該問題。

DNS基礎設施以前一直是通過臭名昭著的Mirai僵尸網絡(包括2016年針對Dyn DNS服務類型的網絡攻擊)發(fā)動DDoS攻擊,破壞了包括Twitter,Netflix,Amazon和Spotify在內的一些世界上最大的站點。

NXNS攻擊方法

一個遞歸DNS查找發(fā)生在一個層次序列與多個權威DNS服務器DNS服務器進行通信,以定位(例如www.google.com)與域關聯(lián)的IP地址,并將其返回給客戶端。

該解決方案通常從由您的ISP或Cloudflare(1.1.1.1)或Google(8.8.8.8)之類的公共DNS服務器控制的DNS解析器開始,無論您使用系統(tǒng)中的哪種配置。

如果解析器無法找到給定域名的IP地址,則它將請求傳遞給權威DNS名稱服務器。

但是,如果第一個權威DNS名稱服務器也不保存所需的記錄,則它將帶有地址的委托消息返回到下一個DNS解析器可以查詢的權威服務器。

換句話說,權威服務器告訴遞歸解析器:“我不知道答案,去查詢這些以及這些名稱服務器,例如ns1,ns2等”。

這個分層過程一直進行到DNS解析器到達提供域IP地址的正確的權威服務器為止,從而允許用戶訪問所需的網站。

研究人員發(fā)現,可以利用這些不希望的大開銷來誘使遞歸解析器強制將大量數據包連續(xù)不斷地發(fā)送到目標域,而不是合法的權威服務器。

研究人員說,為了通過遞歸解析器發(fā)起攻擊,攻擊者必須擁有一臺權威服務器。

研究人員說:“這可以通過購買域名來輕松實現。作為權威服務器的對手可以制作任何NS推薦響應,作為對不同DNS查詢的答案。”

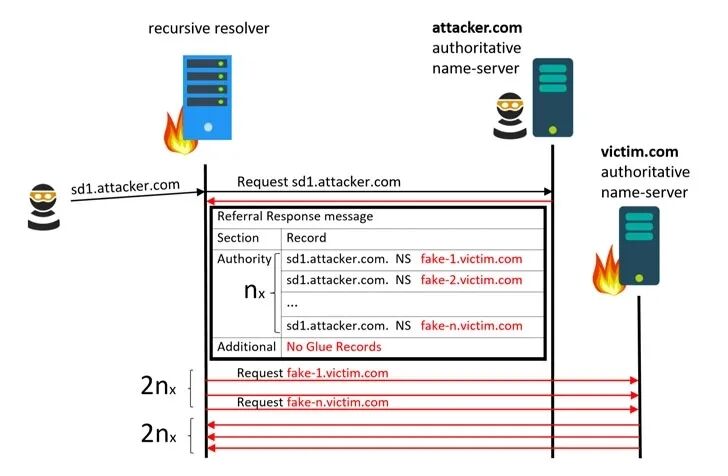

NXNSAttack通過向易受攻擊的DNS解析服務器發(fā)送攻擊者控制的域(例如attacker.com)的請求工作,該請求會將DNS查詢轉發(fā)到攻擊者控制的權威服務器。

攻擊者控制的權威服務器沒有將地址返回到實際的權威服務器,而是用于指向受害者DNS域中,受威脅者控制的偽造服務器名稱或子域的列表,來響應DNS查詢。

然后,DNS服務器將查詢轉發(fā)到所有不存在的子域,從而導致到受害站點的流量激增。

研究人員說,這種攻擊可以將遞歸解析器交換的數據包數量放大多達1,620倍,不僅使DNS解析器無法處理更多請求,最終目標是淹沒目標域。

而且,使用Mirai等僵尸網絡作為DNS客戶端可以進一步擴大攻擊范圍。

研究人員總結說:“我們的最初目標是研究遞歸解析器的效率及其在不同攻擊下的行為,最終找到了一個新的,看上去很有說服力的漏洞NXNSAttack。”

“新攻擊的關鍵要素是

(i)擁有或控制權威名稱服務器

(ii)名稱服務器使用不存在的域名

(iii)放置在DNS中的額外冗余,實現容錯和快速響應時間的結構

強烈建議運行自己的DNS服務器的網絡管理員將其DNS解析器軟件更新為最新版本。