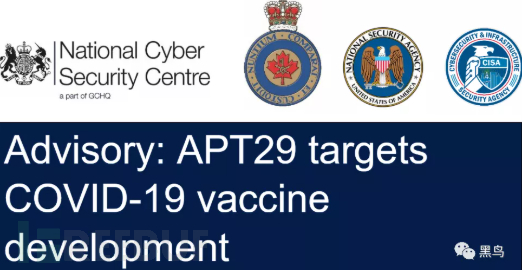

俄羅斯黑客針對新冠疫苗開發的組織進行網絡攻擊活動

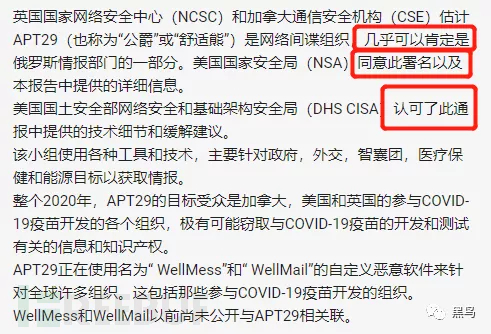

2020年7月16日,美國網絡安全和基礎設施安全局(CISA),英國國家網絡安全中心(NCSC),加拿大通信安全機構(CSE)和美國國家安全局(NSA)發布了一份聯合安全分析報告。

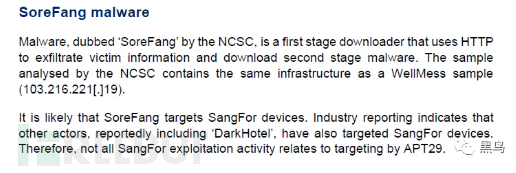

報告指出,名為APT29的俄羅斯黑客組織正在針對美國,英國和加拿大的新冠研究和疫苗相關的惡意網絡活動。該組織使用各種工具和技術來針對參與新冠研究和疫苗開發的組織。工具包括SOREFANG,WELLMESS和WELLMAIL惡意軟件。

報告指出,該組織使用了多個公開漏洞對存在漏洞的系統進行掃描和利用,目的是獲取憑證。在針對新冠疫苗研發的近期攻擊中,該組織針對目標組織擁有的特定外部IP地址進行了基本漏洞掃描。然后,該小組針對發現的脆弱服務部署了公共的漏洞利用程序。

- CVE-2019-19781 Citrix

- CVE-2019-11510 Pulse Secure

- CVE-2018-13379 FortiGate

- CVE-2019-9670 Zimbra

該組織還使用釣魚郵件來獲取目標組織的互聯網登錄頁面的身份驗證憑據。當使用被盜憑據時,參與者可能會使用匿名服務,如Tor。

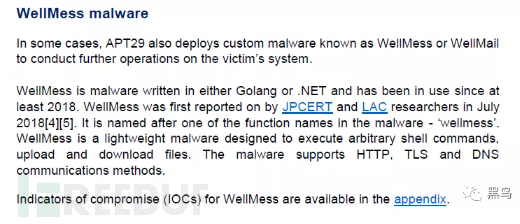

報告中重點強調了WellMess木馬,該木馬此前被日本CERT首次曝光過。

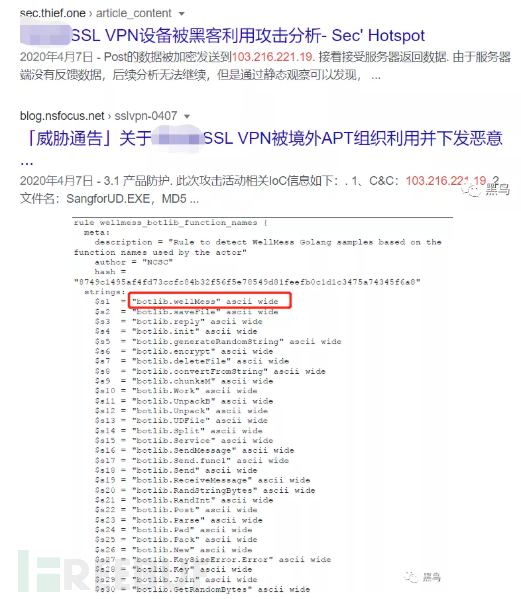

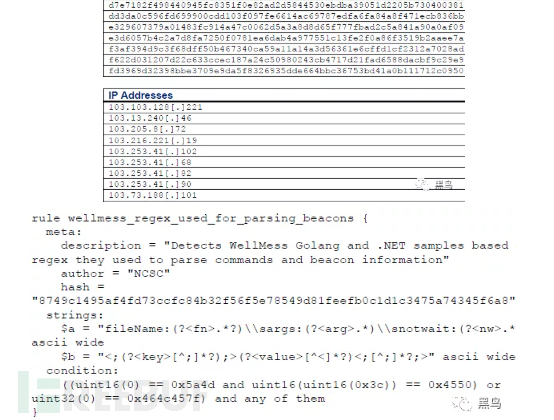

而值得注意的是,說到WellMess這個木馬,是否會有些熟悉味道?在今年上半年,我國某款軟件被黑客組織利用漏洞攻擊后,釋放的木馬實際上與該報告末的規則如出一轍。這在他們的報告里面也提到了。

因此,都要注意了。

關于WellMess的攻擊為何歸因于APT29的攻擊,報告沒有解釋,因為他們開頭就來了幾個肯定詞,感覺無法反駁的樣子。

報告還提到了一種名為WellMail的惡意軟件,是一種輕量級工具,旨在運行命令或腳本,并將結果發送到硬編碼的命令和控制(C2)服務器。

更多詳情請自行下載報告查看:

https://github.com/blackorbird/APT_REPORT/blob/master/International%20Strategic/Russia/Advisory-APT29-targets-COVID-19-vaccine-development.pdf

此外,報告中還發布了大量的攻擊者網絡資產和木馬規則,可以留存排查一二。

同時,在報告發布不久,美國網絡司令部也將APT29的惡意軟件上傳至Virustotal,以供安全分析人員參考。