2020年最大端點威脅:無文件惡意軟件

根據(jù)思科安全報告對遙測數(shù)據(jù)的最新分析,2020年上半年,最嚴重也最常見的端點威脅是無文件惡意軟件。

所謂無文件威脅是指感染后在內存中運行的惡意代碼,但并不存儲在硬盤驅動器上。報告顯示:Kovter、Poweliks、Divegent和LemonDuck是四個最常見的無文件惡意軟件。

威脅等級排在無文件威脅之后的是流行安全工具,對端點安全來說,一個普遍的嚴重威脅是那些在漏洞利用前和利用后都能發(fā)揮作用的雙重用途安全工具。報告顯示,此類流行工具包括PowerShell Empire、Cobalt Strike、Powersploit和Metasploit。

思科研究員本·納霍尼在博客中寫道:“雖然這些工具非常適合用于非惡意活動,例如滲透測試,但不良行為者也經(jīng)常使用它們。”

憑證轉儲工具是第三嚴重的威脅類別。報告發(fā)現(xiàn),在2020年上半年,攻擊者從受感染計算機中竊取登錄憑據(jù)最常用的工具是Mimikatz。

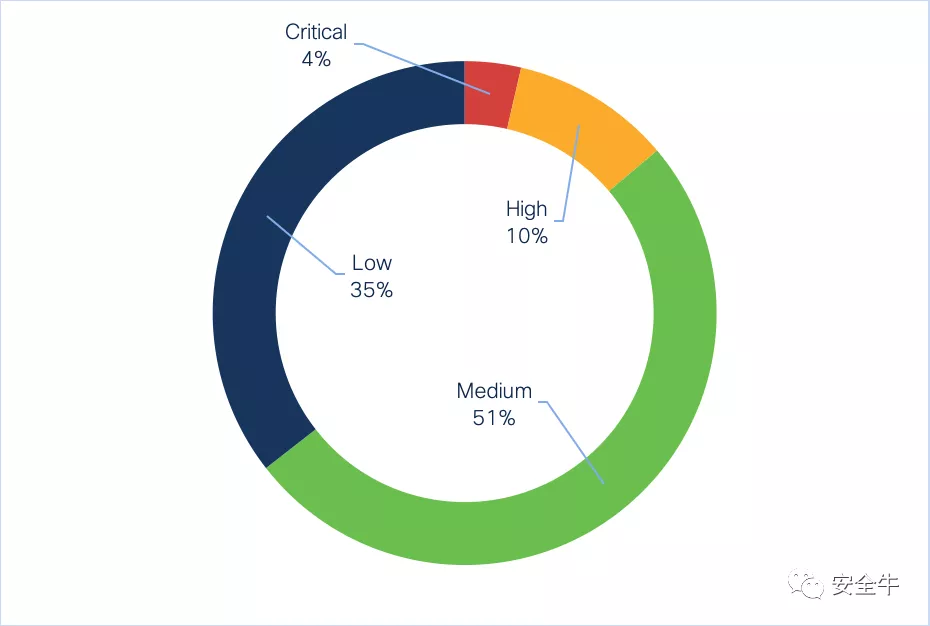

IoC威脅嚴重性劃分 數(shù)據(jù)來源:思科

上述三大威脅活動預計將持續(xù)到今年下半年。美國網(wǎng)絡安全和基礎設施安全局(CISA)上周表示,已經(jīng)發(fā)現(xiàn)攻擊者在使用Cobalt Strike商業(yè)滲透測試工具攻擊商業(yè)和聯(lián)邦政府網(wǎng)絡。CISA還觀測到國家黑客組織成功部署了開源工具Mimikatz來竊取憑據(jù)。

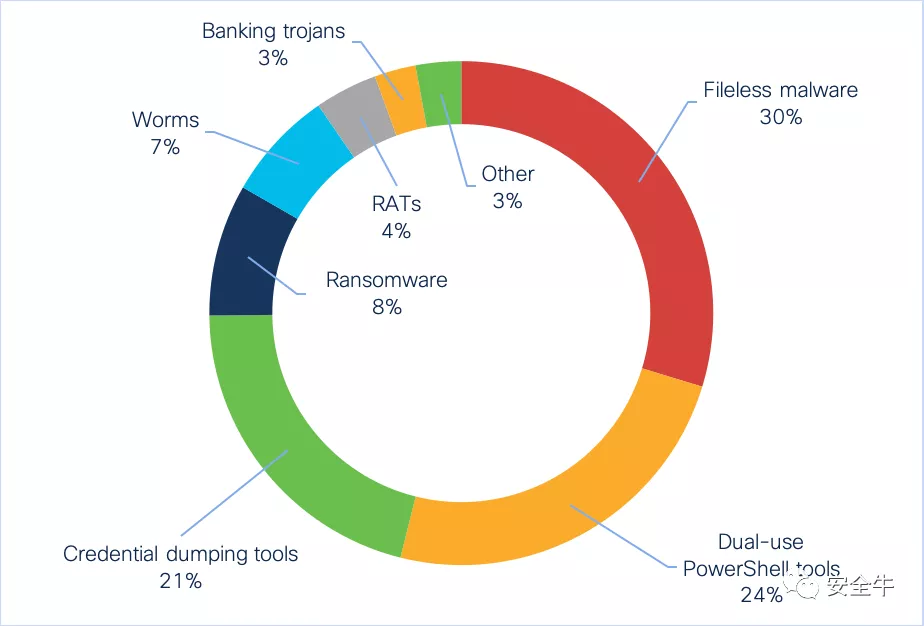

關鍵IoC類別占比

前三個威脅類別占分析期間發(fā)現(xiàn)的關鍵嚴重性指標(IoC)的75%;其余25%由多種不同的惡意軟件組成,包括:

- 勒索軟件(Ryuk、Maze、BitPaymer等);

- 蠕蟲(Ramnit和Qakbot);

- 遠程訪問木馬(Corebot和Glupteba);

- 銀行木馬(Dridex、Dyre、Astaroth和Azorult);

- 各種下載器、wipers和Rootkit。

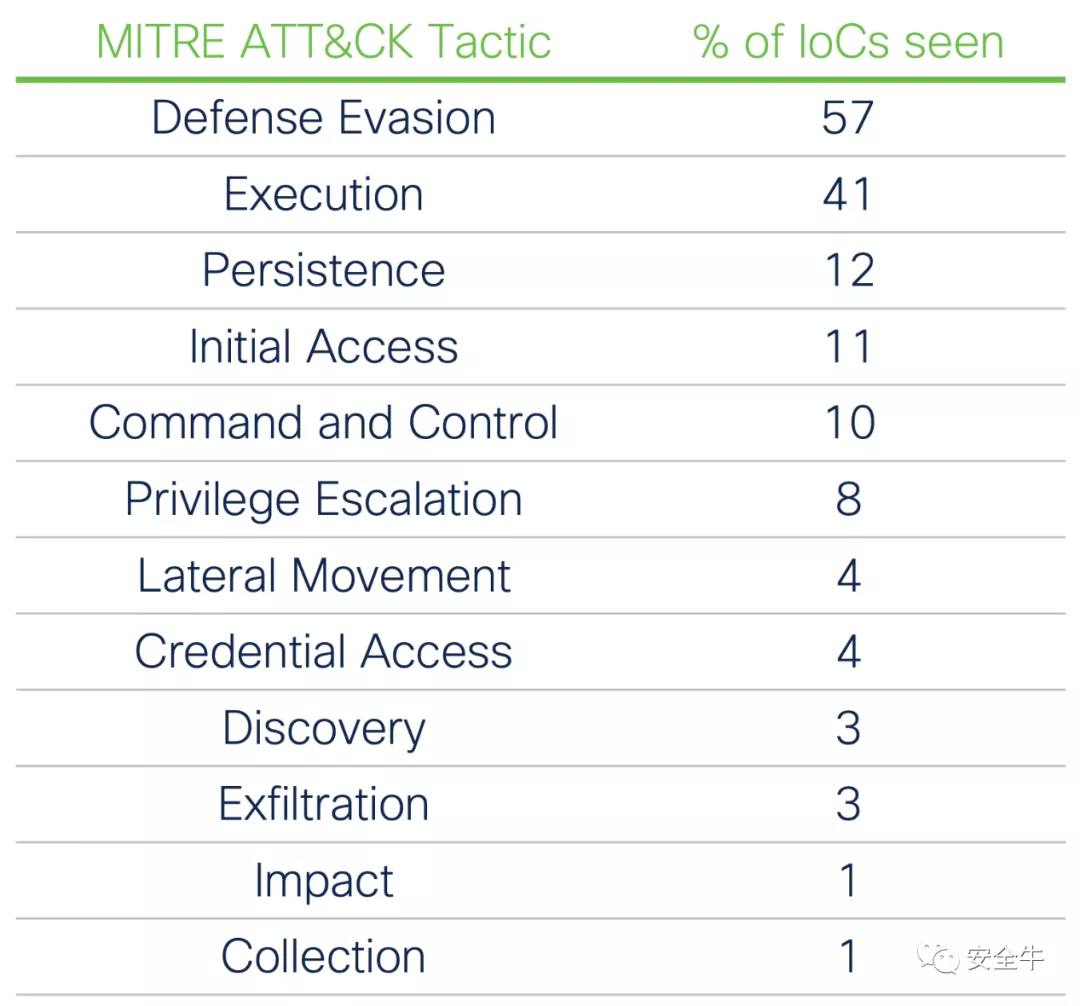

在MITER ATT&CK策略框架中分析威脅

分析IoC數(shù)據(jù)的另一種方法是使用MITER ATT&CK框架中列出的戰(zhàn)術類別。在Endpoint Security解決方案中,每個IoC都包含有關采用的MITER ATT&CK策略的信息。這些策略可以為攻擊的不同部分的目標提供上下文,例如通過網(wǎng)絡橫向移動或泄露機密信息。

研究人員解釋說:“多種策略可以應用于單個IoC。”例如,一個涵蓋雙重用途工具(如PowerShell Empire)的IoC涵蓋了三種策略:

- 防御逃避(可以隱藏其活動以免被發(fā)現(xiàn));

- 執(zhí)行(它可以運行其他模塊來執(zhí)行惡意任務);

- 憑據(jù)訪問(它可以加載竊取憑據(jù)的模塊)。

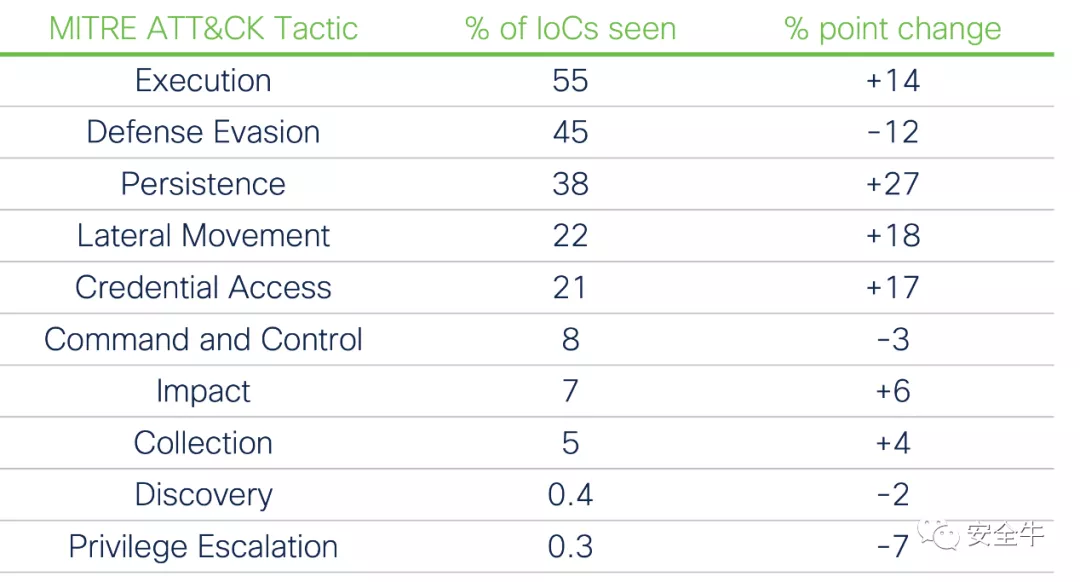

下表是每種攻擊策略在IoC中的占比:

迄今為止,最常見的戰(zhàn)術是防御性規(guī)避,占IoC警報的57%。由于攻擊者經(jīng)常在多階段攻擊中啟動更多惡意代碼,因此執(zhí)行頻率也很高,占41%。

“例如,使用雙重用途工具建立持久性的攻擊者可以通過在受感染計算機上下載并執(zhí)行憑據(jù)轉儲工具或勒索軟件來跟進。”研究者指出,在嚴重性較高的IoC中,執(zhí)行比防御逃避更為常見。

排在第三位和第四位的是通常用來建立立足點的兩種攻擊策略,即初始訪問和駐留,分別占到11%和12%的時間。駐留只出現(xiàn)在12%的IoC中。

最后,排名第五的是命令與控制通訊,在所看到的IoC中占10%。

MITER ATT&CK策略在IoC中的占比,描繪了整體威脅態(tài)勢,但將MITER ATT&CK策略與嚴重程度的IoC相結合時,事情變得更加有趣:

按嚴重程度MITER ATT&CK策略分組的嚴重IoC

首先,在高嚴重性IoC中,根本看不到其中兩種策略(初始訪問和提取),而另外兩種策略(發(fā)現(xiàn)和提權)則不足1%,相當于消除了三分之一的高占比策略。

有趣的是排名發(fā)生的變化。前三名保持不變,但在關鍵嚴重性IoC中執(zhí)行(Execution)比防御規(guī)避更常見。按嚴重性過濾時,其他重要動作包括:

- 駐留出現(xiàn)在38%的關鍵IoC中,但在關鍵IoC中的出現(xiàn)率高達38%;

- 橫向運動從IoC的4%躍升至22%;

- 憑據(jù)訪問權限上升了三名,從4%增加到21%;

- “影響”和“收集”策略都看到了適度的增長;

- 特權升級從8%下降到0.3%;

- 初始訪問完全從列表中消失,以前出現(xiàn)在第四位。

如何防御關鍵端點威脅

以上是IoC數(shù)據(jù)的簡要分析。有了這些常見威脅類別和策略的信息,我們如何保護端點?以下是一些建議:

1. 限制執(zhí)行未知文件

如果惡意文件無法執(zhí)行,將無法進行惡意活動。對允許在您環(huán)境中的端點上運行的應用程序使用組策略和/或“白名單”。這并不是說應該利用每個可用的控件來完全鎖定端點——過于嚴格地限制最終用戶權限可能會產生可用性問題。

如果您的企業(yè)將雙重用途安全工具用于遠程管理等活動,請嚴格限制允許運行該工具的賬戶數(shù)量,僅在需要該工具時才授予臨時訪問權限。

2. 監(jiān)控進程和注冊表

注冊表修改和進程注入是無文件惡意軟件用來隱藏其活動的兩種主要技術。監(jiān)視注冊表中的異常更改并查找奇怪的進程注入嘗試將大大有助于防止此類威脅站穩(wěn)腳跟。

3. 監(jiān)視端點之間的連接

密切注意不同端點之間的連接以及與環(huán)境中服務器的連接。研究是否有兩臺計算機不應該連接,或者端點是否以不正常的方式與服務器通信。這可能表明不良行為者試圖在網(wǎng)絡上橫向移動。

研究者指出:“盡管上述(關鍵問題)在總體IoC警報中只占很小的一部分,但它們無疑是最具破壞性的。一旦發(fā)現(xiàn),需要立即予以關注。此外,絕大多數(shù)警報屬于中低類別,且種類繁多。”

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】