pay2key溯源:伊朗黑客

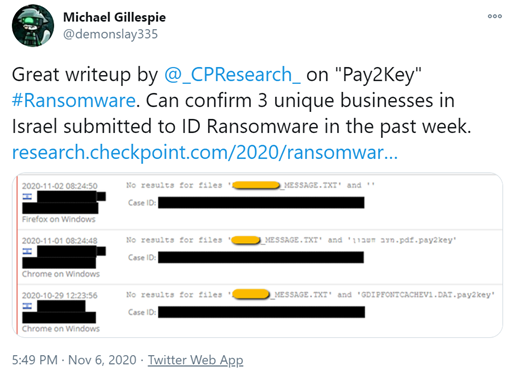

上周,checkpoint研究人員發布了關于新出現的勒索軟件 Pay2Key 攻擊的預警信息。隨后,研究人員進行了進一步調查,發現勒索軟件攻擊的目標主要是以色列公司。勒索軟件會在受害者網絡中快速傳播,網絡中大部分都會被加密,并留下勒索信息,威脅不支付贖金就泄露竊取的公司數據。

有多家公司都選擇支付了贖金,因此可以通過贖金來追蹤攻擊活動背后的攻擊者。研究人員與區塊鏈情報公司Whitestream 聯合分析發現支付的贖金比特幣都流向了一家伊朗的比特幣交易所。

雖然大多數公司位于以色列,但Swascan 研究人員發現有受害者位于歐洲。

圖 1: Pay2Key 加密的其他目標

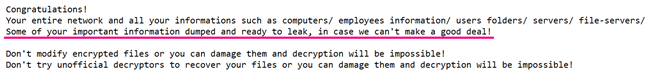

Double Extortion

Double Extortion是近期勒索軟件攻擊的一種新趨勢,即威脅泄露從受害者網絡中竊取的數據來迫使受害者支付贖金。Pay2Key 運營者也使用了這一技巧。

圖 2: Pay2Key 威脅泄露受害者數據

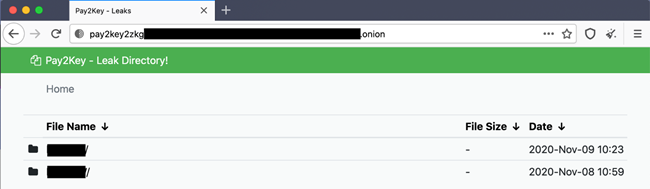

Pay2Key 作者啟用了一個新的Onion 網站,準備分享那些不愿意支付贖金的Pay2Key 受害者的數據。

圖 3: Pay2Key 計劃用于分享泄露數據的站點

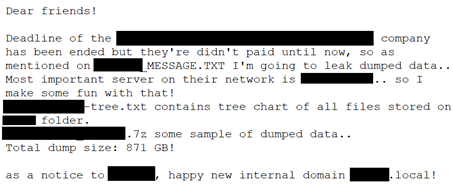

目前,沒有支付贖金的受害者是3家以色列公司。每家受害者公司泄露的數據都被上傳到該網站的一個指定的文件夾中,以及攻擊者留下的信息。信息中有關于受害者數字資產的敏感信息,包括域名、服務器、備份的細節。

圖 4: 為一家法律公司定制的數據泄露信息

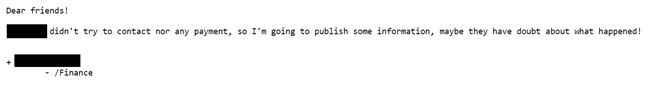

圖 5: 督促游戲開發公司支付贖金的更新信息

贖金流分析

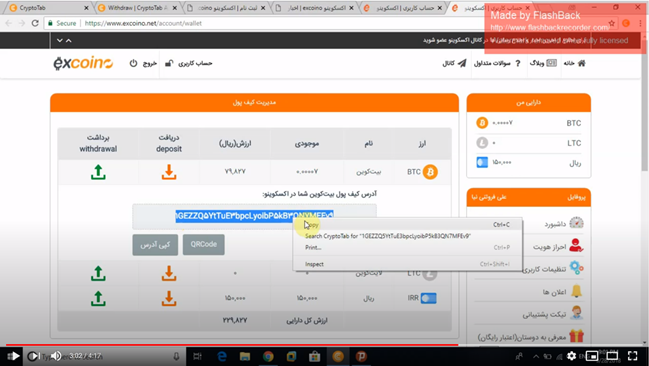

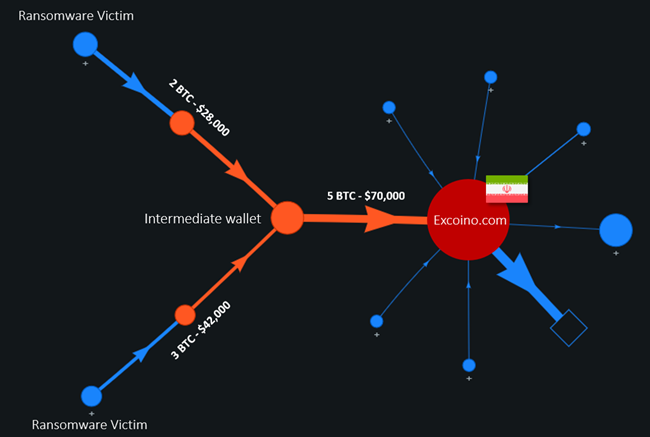

根據目前的數據,至少有4家受害者公司支付的贖金。在Whitestream 公司的協助下,研究人員對勒索贖金使用的比特幣進行了追蹤,發現了一家名為Excoino 的伊朗加密貨幣交易所。

圖 6: 受害者與目標交易所之間的比特幣交易流

交易流從支付勒索贖金的比特幣錢包開始。受害者向勒索信中的錢包地址支付后,攻擊者就會立刻將錢轉到一個即時錢包中,該錢包在許多受害者的勒索支付中都使用過。然后,比特幣會被轉移到一個與high activity cluster相關的最終的錢包地址。high activity cluster一般是與比特幣市場相關的金融實體相關的組織,一般來說是交易所。

為了驗證最終的錢包地址和Excoino 交易所的關系,研究人員使用WalletExplorer 服務和一個已知的Excoino 錢包地址。

圖 7:在YouTube教程上找到的與Excoino 交易所相關的比特幣去錢包

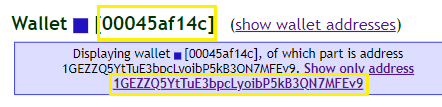

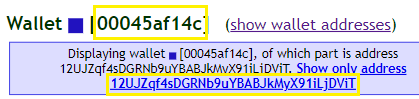

研究人員分析圖7中的比特幣地址以及最終的錢包地址,發現cluster id [00045af14c] 是相同的。

圖 8: 已知的Excoino 錢包

圖 9: 與攻擊活動相關的一系列交易中的最終錢包

Excoino是一家為伊朗人民提供安全加密貨幣交易服務的伊朗公司。注冊需要用戶持有有效的伊朗手機號碼和ID/Melli code (کد ملی)。要在交易所交易,也需要提供ID。

根據規定,Excoino稱所有可疑的交易都會報告給伊朗網絡警察FATA進行下一步調查。

這表明,最終錢包的所有者可能是伊朗人,也可能是以色列Pay2Key勒索攻擊活動背后的攻擊者。

總結

Pay2Key是一起主要攻擊以色列的勒索軟件攻擊活動。攻擊中使用了double extortion 技巧,迫使受害者支付贖金。研究人員通過支付的比特幣贖金進行溯源,發現勒索贖金流向了一家伊朗加密貨幣交易所,這表明該起攻擊活動背后的攻擊者應該是伊朗人。

本文翻譯自:https://research.checkpoint.com/2020/pay2key-the-plot-thickens/

【責任編輯:趙寧寧 TEL:(010)68476606】