伊朗黑客組織 COBALT MIRAGE 的惡意軟件 Drokbk 濫用 GitHub

伊朗攻擊組織 COBALT MIRAGE 的 B 小組使用 .NET 編寫的惡意軟件 Drokbk,由 Dropper 與 Payload 組成。該惡意軟件內置的功能有限,主要就是執行 C&C 服務器的命令。2022 年 2 月,美國政府在針對地方政府網絡的入侵攻擊中發現了該惡意軟件,后續在 VirusTotal 上發現了該樣本。

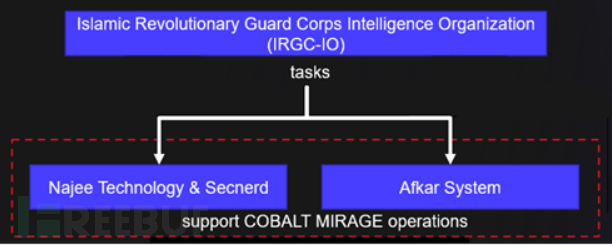

組織關系

Drokbk 惡意軟件作為失陷主機中一種附加持久化方式,通常和其他惡意軟件一同使用,COBALT MIRAGE 的首選遠控方式仍然還是 FRPC。COBALT MIRAGE 的 A 小組對 FRPC 進行了定制化修改,名為 TunnelFish。但 COBALT MIRAGE 的 B 小組仍然喜歡使用未修改的版本。在 2022 年 3 月的一份分析報告中,攻擊者表現出了 B 小組的攻擊行為,其中也提及了 Drokbk.exe。并且攻擊者使用的 C&C 域名 activate-microsoft.cf 也與 B 小組有關。

分析人員在調查 2 月使用 Log4j 漏洞(CVE-2021-44228 和 CVE-2021-45046)入侵 VMware Horizon 服務器時,發現 Drokbk.exe 是從合法服務下載的壓縮文件 Drokbk.zip 中釋放的。攻擊者將其置于 C:\Users\DomainAdmin\Desktop\ 并執行。

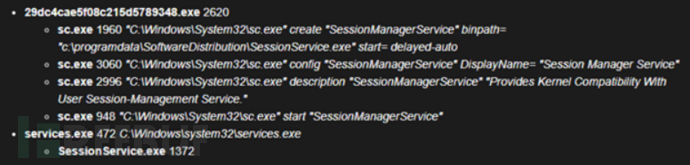

Drokbk 進程樹

Drokbk Dropper 會檢查 C:\programdata\SoftwareDistribution 目錄是否存在,如果不存在則創建該目錄。隨后,Dropper 將資源段中所有數據寫入 c:\users\public\pla。緊接著,程序再將其復制到 c:\programdata\SoftwareDistribution\SessionService.exe。使用該文件,Dropper 添加名為 SessionManagerService 的服務進行持久化。最后,Dropper 刪除 c:\users\public\pla 文件收尾。整體過程如上所示。B 小組的攻擊者喜歡將 c:\users\public\ 作為惡意軟件所使用的共用目錄。

SessionService.exe 是最主要的 Payload,其 C&C 通信的域名在其中內置了。但 Drokbk 仍然連接到互聯網的合法服務(例如 GitHub)來獲取 C&C 服務器地址。C&C 服務器信息存儲在云服務的賬戶中,該賬戶也內嵌在惡意軟件中。

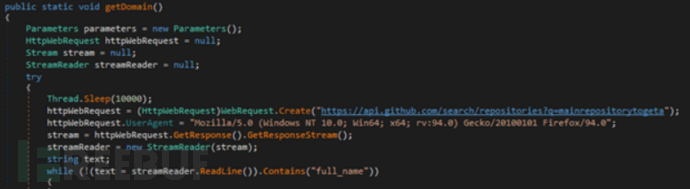

反編譯代碼

如上顯示了 SessionService.exe 的反編譯代碼,樣本通過 GitHub API 搜索名為 mainrepositorytogeta 的存儲庫。

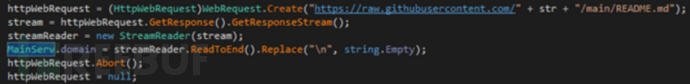

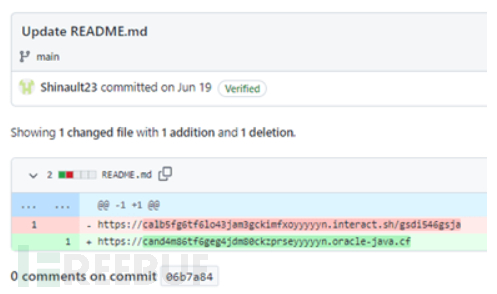

如下所示,GitHub 對應倉庫的 README.md 文件中記錄著 C&C 服務器的信息。攻擊者使用的 GitHub 賬戶名稱為 Shinault23。

通過 GitHub 獲取 C&C 信息

這種方式為攻擊者提供了更大的靈活性,當賬戶被禁用時,攻擊者可以利用其他賬戶創建相同名稱的倉庫,也可以通過不斷重復此過程來更新 C&C 服務器信息。

README.md 文件首次提交是 2022 年 6 月 9 日,而在 6 月 9 日至 7 月 13 日期間,攻擊者多次修改 C&C 服務器地址。如下所示:

commit 提交記錄

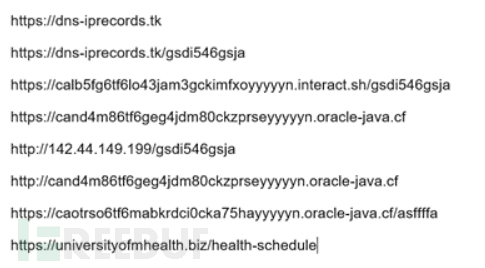

下圖列出了 6 月 9 日至 7 月 13 日期間配置的 C&C 服務器,這些域名與 URL 的結構與之前發現的 B 小組的攻擊基礎設施是類似的。

C&C 服務器列表

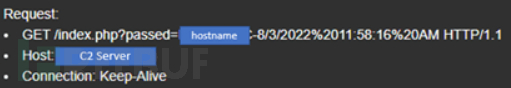

根據提供的 C&C 服務器信息,SessionService.exe 向 C&C 服務器發起請求,其中包含主機名與當前時間。

發起請求

Drokbk 創建了以下文件,但在分析期間未能收到有效命令。