Fin11:一個以經濟利益為動機的高級攻擊組織

Mandiant Threat Intelligence安全研究組織最近發現了一個高級攻擊組織Fin11,該組織專門以獲取經濟利益為攻擊目標,且大量使用惡意電子郵件活動進行勒索軟件和數據盜竊。

仔細閱讀Mandiant發布的報告,你就會發現在某些方面,FIN11類似于APT1,攻擊者引人注目的不是他們的老練,而是他們活動的規模。在FIN11的釣魚操作中有很大的漏洞,但是當活動時,該組織每周會進行多達五次的大流量活動。雖然許多以金錢為動機的威脅組織都是短命的,但FIN11至少從2016年起就開始進行這種大規模的釣魚活動。2017年至2018年,攻擊組織主要針對金融、零售和酒店行業的組織。然而,在2019年,FIN11的目標擴展到包括一系列不同的行業和地理區域。

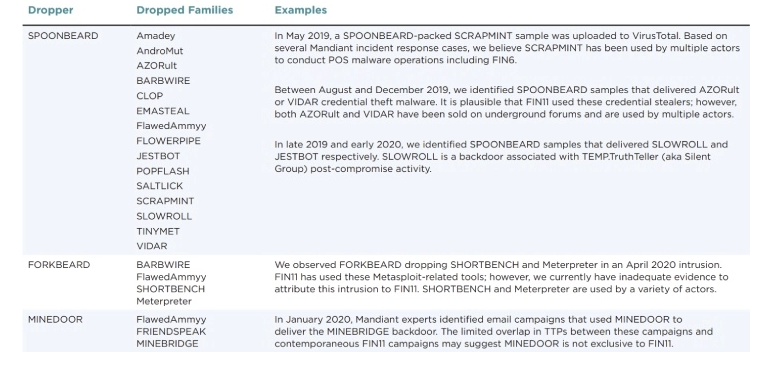

Mandiant公司也對許多FIN11入侵事件做出了回應,但研究人員僅觀察到該小組在少數情況下成功地通過訪問獲利。這可能意味著攻擊者在網絡釣魚操作中撒了一張大網,然后根據區域、地理位置或感知到的安全態勢等特征選擇進一步利用哪些受害者。最近,FIN11已經部署了CLOP勒索軟件,并威脅要公布泄露的數據,迫使受害者支付贖金。Clop是一類相對較新的勒索軟件,于今年2月首次出現在公眾視野中,Clop背后團隊的主要目標是加密企業的文件,收到贖金后再發送解密器,目前Clop仍處于快速發展階段。7月Clop在國際上(如韓國)開始傳播,而國內某企業也在被攻擊后造成大面積感染。該惡意軟件暫無有效的解密工具,致該受害企業大量數據被加密而損失嚴重。FIN11轉變盈利方式從2018年的POS機惡意軟件,到2019年的勒索軟件,再到2020年的混合勒索,攻擊者越來越關注于攻擊后的勒索軟件部署和數據盜竊勒索。

值得注意的是,FIN11與另一個威脅組織TA505有著顯著重疊。TA505是Dridex銀行木馬和Locky勒索軟件的幕后黑手,它們通過Necurs僵尸網絡進行惡意垃圾郵件攻擊。TA505網絡間諜組織主要針對全球金融機構進行攻擊,自2014年以來就一直保持活躍狀態,在過去的幾年里,該組織已經通過利用銀行木馬Dridex以及勒索軟件Locky和Jaff作為攻擊工具成功發起了多起大型的網絡攻擊活動。但研究人員發現TA505的早期活動是和FIN11不同的,所以兩個組織并不是同一個開發者。和大多數以獲利為動機的攻擊者一樣,FIN11也不是所有的開發都是從頭開始的。研究人員認為,該組織使用的服務提供匿名域注冊,防彈主機(Bulletproof hosting)、代碼簽名證書以及私有或半私有惡意軟件,攻擊者將工作外包給這些犯罪服務提供商可能會使FIN11增加其業務的規模和復雜性。防彈主機(Bulletproof hosting)是指對用戶上傳和發布的內容不加限制的一種網絡或域名服務,這種服務被通常利用來發垃圾郵件,在線賭博或網絡色情等。一般的網絡服務提供商會經由服務條款對特定內容或行為加以限制,為了防止自己的IP段被基于IP協議的反垃圾過濾器屏蔽而遭正常用戶投訴,也會中斷對違規用戶的服務。而防彈主機則允許內容提供者繞過法律或本地的互聯網檢查機構,所以大部分的防彈主機都在境外(相對于內容提供者的地理位置)。

值得注意的是,微軟在今年三月早些時候策劃了摧毀Necurs僵尸網絡的行動,目的是為了阻止運營商注冊新域名以在未來實施進一步的攻擊。今年3月微軟和來自35個國家的合作伙伴采取措施,搗毀世界上最大的網絡犯罪網絡背后的僵尸網絡。僵尸網絡Necurs已經感染了全球約900萬臺電腦,它是最大的垃圾郵件網絡之一,在兩個月內產生了380萬封垃圾郵件。微軟表示,這個行動是八年計劃的結果。微軟及其打擊網絡犯罪的團隊在2012年首次發現了Necurs,并在2014年發現該公司在宙斯(Zeus)系統上散布類似GameOver Zeus的惡意軟件。它可能參與了股票詐騙、假的醫藥垃圾郵件和“俄羅斯約會”詐騙,當局認為它是由俄羅斯網絡罪犯操作的。

大規模的惡意垃圾郵件活動

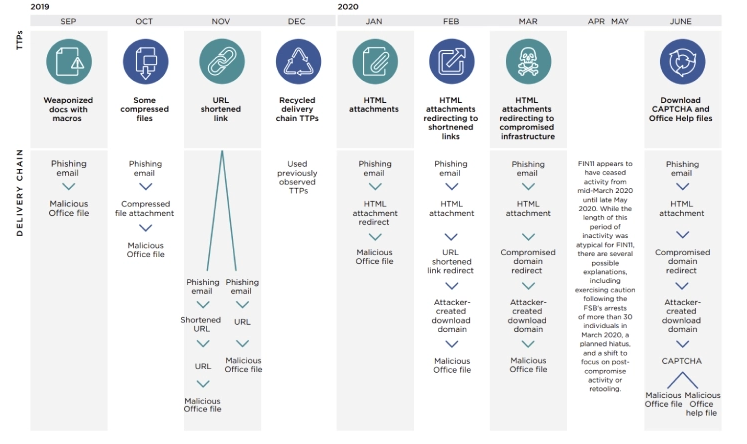

FIN11除了利用大量的惡意電子郵件傳播機制外,還將其目標范圍擴展到了本地語言誘餌以及操縱的電子郵件發件人信息,例如欺騙性的電子郵件顯示名稱和電子郵件發件人地址,從而使郵件看起來更加合法。根據最近的追蹤分析,攻擊者對德國的2020年競選活動很感興趣。

例如,攻擊者在2020年1月使用“research report N-[five-digit number]”和“laboratory accident”等郵件主題誘使用戶下載然后發起攻擊,隨后在3月又掀起了第二波以“[pharmaceutical company name] 2020 YTD billing spreadsheet.”為主題的釣魚攻擊。

Mandiant威脅情報公司的高級技術分析師Andy Moore明確表示:“FIN11的大規模電子郵件傳播活動在攻擊過程中還在不斷迭代。雖然我們還沒有100%的證據,但有大量公開報道表明,直到2018年的某個時候,FIN11還嚴重依賴于Necurs僵尸網絡來傳播惡意軟件。值得注意的是,觀察到的Necurs僵尸網絡停機時間與FIN11的活動停滯直接對應。”

事實上,根據Mandiant的研究,從2020年3月中旬到2020年5月下旬,FIN11的操作似乎已經完全停止,直到6月,通過含有惡意HTML附件的釣魚郵件,來發送惡意的微軟Office文件,FIN11才再次恢復運行。

而Office文件則使用宏來獲取MINEDOOR dropper和FRIENDSPEAK downloader,后者隨后將MIXLABEL后門發送到感染的設備上。

向混合勒索方式轉變

然而,近幾個月來,FIN11為了加快獲利的步伐,使用了CLOP勒索軟件對目標進行攻擊,此外他們還采取了混合勒索攻擊,將勒索軟件與數據盜竊相結合,以迫使企業支付從幾十萬美元到百萬美元不等的勒索賬單。

Mandiant威脅情報公司高級技術分析師Andy Moore表示:“FIN11通過將勒索軟件和數據盜竊相結合進而將入侵行為完全貨幣化,這在有經濟動機的攻擊者中呈現出更廣泛的發展趨勢。歷史上更常見的貨幣化策略,比如部署在特定攻擊點的惡意軟件,這回將攻擊者限制在特定行業的攻擊目標,而勒索軟件的傳播可以讓攻擊者從入侵幾乎任何組織的目標中獲利。

這種勒索獲利方法,讓旨在獲利最大化的攻擊者會更加瘋狂。

更重要的是,據說FIN11使用了從黑市論壇購買了各種各樣的工具例如FORKBEARD, SPOONBEARD和MINEDOOR),因此很難對FIN11的攻擊類型進行歸因。

至于FIN11的幕后團隊,由于存在俄語文件元數據,且攻擊不會在獨聯體國家部署CLOP,因此該組織只能在獨聯體國家之外開展業務。而且,1月1日至8日,俄羅斯新年和東正教圣誕節期間的活動急劇減少。因此Mandiant表示很可能是獨聯體的國家開發的。

除非對他們的運營體系造成某種干擾,否則FIN11極有可能繼續部署勒索軟件和竊取數據,并進而獲取更大的利潤。由于FIN11會定期更新其TTP,以逃避檢測并提高其攻擊的有效性。盡管有這些功能更改,但是,最近的FIN11活動始終依靠使用嵌入在其中的宏惡意Office文檔來傳遞其有效載荷。與其他緩解措施實踐一起,組織可以通過培訓用戶識別網絡釣魚電子郵件,禁用Office宏以及對FRIENDSPEAK下載器實施檢測,來最大程度地降低被FIN11危害的風險。

本文翻譯自:https://thehackernews.com/2020/10/fin11-hackers-spotted-using-new.html