木馬圍城:比特幣爆漲刺激挖礦木馬一擁而上哄搶肉雞資源

一、背景

云主機是企業數字化轉型的重要基礎設施,承載著重要的數據和服務價值,也逐漸成為了黑客的重點攻擊對象。隨著虛擬機、云主機、容器等技術的普遍應用,傳統安全邊界逐漸模糊,網絡環境中的主機資產盲點成倍增加,黑客入侵、數據泄露、病毒木馬攻擊風險隨之增加。

與此同時,各類數字加密貨幣價格迎來暴漲,2020年初至今,比特幣價格一度超過了4萬美元/BTC,是2019年底的10倍之多,達到了歷史最高點,比特幣一度摘取2020年度最佳持有資產的頭銜。受比特幣暴漲影響,各類數字虛擬幣市值均有大幅增長,在如此大利益誘惑之下,通過傳播挖礦木馬來獲取數字加密貨幣(以挖取門羅幣最為普遍)的黑產團伙聞風而動,紛紛加入對主機計算資源的爭奪之戰。

比特幣價格曲線(數據來源:coinmarketcap.com)

根據騰訊安全威脅情報中心態勢感知系統提供的數據,近期針對云主機的挖礦木馬呈現成倍增長趨勢。由于部分主機未對系統進行合理的訪問策略控制、安全風險檢查,導致其存在較多的弱口令、未授權訪問、遠程代碼執行漏洞等安全缺陷,黑客團伙利用這些缺陷大規模入侵服務器并植入挖礦木馬,再利用被控主機系統的計算資源挖礦數字加密貨幣獲利。

二、威脅情報數據

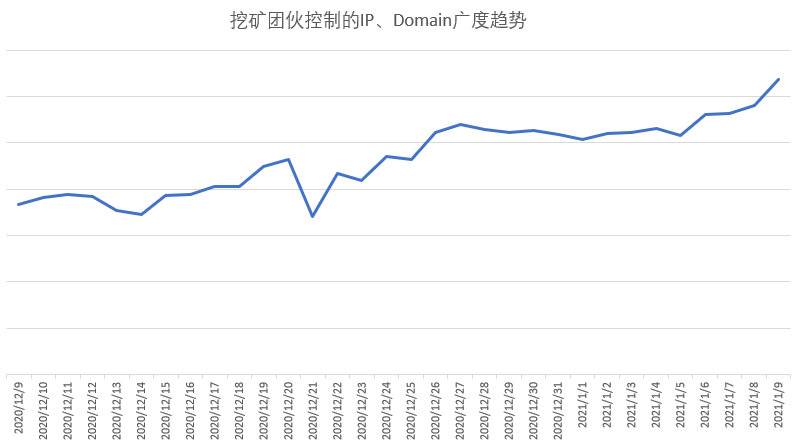

騰訊安全態勢感知數據顯示,近期與挖礦相關的惡意樣本檢出、IP、Domain廣度熱度,探測到的挖礦威脅數量均有不同程度的上升。

1.騰訊安全智能AI引擎檢測到的挖礦木馬樣本量呈明顯上漲。

2.騰訊安全態勢感知系統檢測到挖礦團伙控制的IP、Domain廣度也呈上漲趨勢。

3. 騰訊安全智能分析系統部署的探針檢測到云上挖礦威脅數量也有較大程度上漲。

三、近期典型挖礦事件

3.1 挖礦事件應急處置

騰訊安全工程師會對捕獲到的有一定影響力的安全事件進行應急處置,對騰訊安全全系列產品進行安全策略升級,以覆蓋最新的威脅防御、威脅檢測和威脅清理能力;其中影響范圍較大的病毒變種或新病毒家族會對外發布詳細的病毒分析報告,給出具體的防御和清理建議,向廣大用戶和安全同行進行通告和預警。

根據騰訊安全威脅情報中心運營數據,從2020/12/9至2021/1/9間的一個月時間內,上述需要人工參與應急處置的挖礦相關事件從平均每日2例增長到了每日5例,有較大增長。

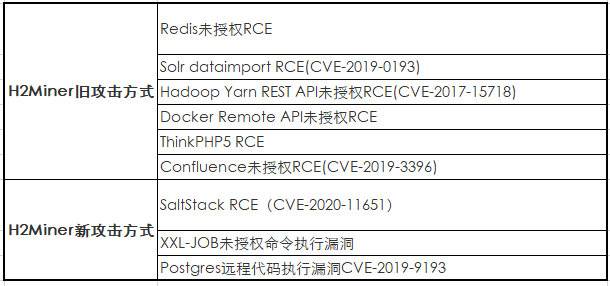

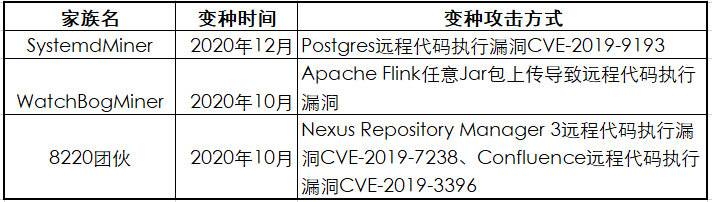

3.2 老挖礦家族更加活躍

在處置安全事件過程中我們發現,老牌挖礦木馬團伙H2Miner、SystemdMiner非常活躍,并且這些家族分別針對云主機的系統和應用部署特性開發了新的攻擊代碼:2020年12月22日,H2Miner挖礦木馬家族利用Postgres遠程代碼執行漏洞CVE-2019-9193攻擊傳播,2020年12月28日又發現H2Miner挖礦木馬家族利用XXL-JOB未授權命令執行漏洞對云主機發起攻擊。(參考鏈接:https://mp.weixin.qq.com/s/koxWEnlBDAfgh18hDl8RhQ)

2020年12月,我們還發現SystemdMiner挖礦木馬家族利用Postgres遠程代碼執行漏洞CVE-2019-9193進行攻擊傳播。(參考鏈接:https://mp.weixin.qq.com/s/kkCm0eg1xshxgowHpabRFA)

2020年10月,WatchBogMiner挖礦木馬變種利用Apache Flink任意Jar包上傳導致遠程代碼執行漏洞入侵云主機。(參考鏈接:https://mp.weixin.qq.com/s/zviLvGK3wTnl0iwtszHQlg)

2020年10月,8220挖礦團伙利用Nexus Repository Manager 3遠程代碼執行漏洞CVE-2019-7238、Confluence遠程代碼執行漏洞CVE-2019-3396攻擊傳播。(參考鏈接:https://mp.weixin.qq.com/s/w8dcdv-V7w8MUhADEvJeXA)

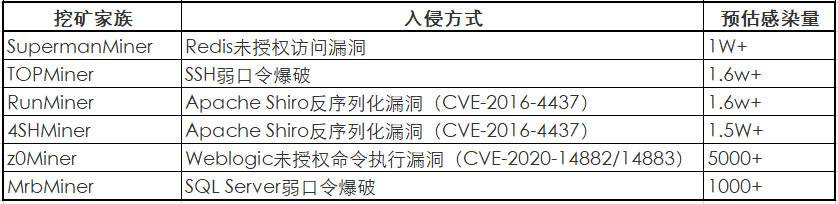

3.3 新挖礦家族層出不窮

自2020年11月以來,僅騰訊安全威脅情報中心新發現的感染量超過5000的挖礦木馬家族就已超過5個,對應家族的命名、主要入侵方式、估計感染量如下:

SuperManMiner https://mp.weixin.qq.com/s/jl_mSggGf_5NcF_pr55gLw

TOPMiner https://mp.weixin.qq.com/s/9U1V0dkL0AUIPYZWmNSjpA

RunMiner https://mp.weixin.qq.com/s/7SUXrdZ4WdTVenkVcMpZJQ

4SHMiner https://mp.weixin.qq.com/s/iwtcUsiAOpOtDm79lsOXWw

z0Miner https://mp.weixin.qq.com/s/cyPZpB4zkSQccViM0292Zg

MrbMiner https://mp.weixin.qq.com/s/oq3z6rUcPfmMi0-KHQ3wwQ

其中,于2020.11.02日發現挖礦木馬團伙z0Miner利用Weblogic未授權命令執行漏洞(CVE-2020-14882/14883)進行攻擊,本次攻擊是在Weblogic官方發布安全公告(2020.10.21)之后的15天之內發起,挖礦木馬團伙對于新漏洞武器的采用速度之快,由此可見一斑。

3.4 僵尸網絡加入挖礦陣營

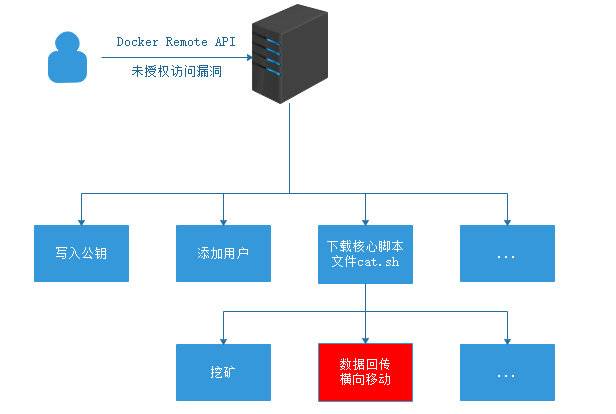

2020年11月,騰訊安全威脅情報中心檢測到TeamTNT僵尸網絡通過批量掃描公網上開放2375端口的云服務器,并嘗試利用Docker Remote API未授權訪問漏洞對云服務器進行攻擊,隨后植入挖礦木馬。(參考鏈接:https://mp.weixin.qq.com/s/td6KznnHqwALFwqXdMvUDg)

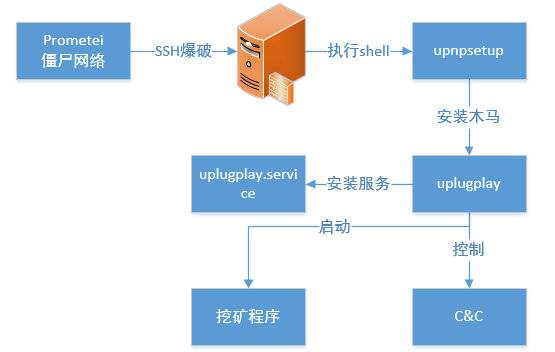

2020年12月,騰訊安全威脅情報中心發現Prometei僵尸網絡變種開始針對Linux系統進行攻擊,通過SSH弱口令爆破登陸服務器,之后安裝僵尸木馬uplugplay控制云主機并根據C2指令啟動挖礦程序。Prometei僵尸網絡于2020年7月被發現,初期主要以SMB、WMI弱口令爆破和SMB漏洞(如永恒之藍漏洞)對Windows系統進行攻擊傳播。(參考鏈接:https://mp.weixin.qq.com/s/mAKsscAFLHQU_WrbsVbQng)

四、總結

“挖礦木馬”開始大規模流行于2017年初,黑客通過網絡入侵控制大量計算機并植入礦機程序后,利用計算機的CPU或GPU算力完成大量運算,從而獲得數字加密貨幣。2017年開始爆發之后,挖礦木馬逐漸成為網絡世界主要的威脅之一。

服務器一旦被挖礦木馬團伙攻占,正常業務服務的性能會受到嚴重影響,挖礦木馬感染,也意味著服務器權限被黑客奪取,企業機密信息可能泄露,攻擊者也同時具備徹底破壞數據的可能性。

面對越來越嚴峻的安全挑戰,企業應該加大對主機安全的重視程度和建設力度。挖礦木馬作為目前主機面臨的最普遍威脅之一,是檢驗企業安全防御機制、環境和技術能力水平的試金石。如何有效應對此類安全威脅,并在此過程中促進企業網絡安全能力提升,應當成為企業安全管理人員與網絡安全廠商的共同目標。

五、安全防護建議

5.1 針對聯網主機防護挖礦團伙入侵的一般建議

1. 對于Linux服務器SSH、Windows SQL Server等主機訪問入口設置高強度的登錄密碼;

2. 對于Redis、Hadoop Yarn、Docker、XXL-JOB、Postgres等應用增加授權驗證,對訪問對象進行控制。

3. 如果服務器部署了Weblogic、Apache Struts、Apache Flink、ThinkPHP等經常曝出安全漏洞的服務器組件,應密切關注相應組件官方網站和各大安全廠商發布的安全公告,根據提示及時修復相關漏洞,將相關組件升級到最新版本。

5.2 失陷系統的排查及清除

1、檢查有無占用CPU資源接近甚至超過100%的進程,如有找到進程對應文件,確認是否屬于挖礦木馬,Kill 挖礦進程并刪除文件;kill 掉包含下載惡意shell腳本代碼執行的進程;

2、檢查/var/spool/cron/root、/var/spool/cron/crontabs/root等文件中有無惡意腳本下載命令,有無挖礦木馬啟動命令,并將其刪除;

3、如有發現挖礦相關進程、惡意程序,及時對服務器存在的系統漏洞、弱口令、Web應用漏洞進行排查和修復。

參考鏈接:

https://mp.weixin.qq.com/s/eVBy5qLmxTNnbwBTQLSz0A

https://blog.talosintelligence.com/2020/07/prometei-botnet-and-its-quest-for-monero.html

https://www.trendmicro.com/vinfo/hk-en/security/news/virtualization-and-cloud/coinminer-ddos-bot-attack-docker-daemon-ports

如若轉載,請注明原文地址