伊朗黑客借DoH“隱身”,NSA建議企業使用“指定的”DNS解析器

| “DoH不是萬能的,這一協議給公司帶來了虛假的安全感。“ |

注:加密的域名系統(DNS)技術即DNS over HTTPS(DoH)。

將域名轉換為Internet上的IP地址的DHS越來越成為攻擊者的流行攻擊媒介。此前,伊朗Oilrig的黑客組織甚至成為第一個將DNS-over-HTTPS(DoH)協議納入其攻擊武器的威脅者。在此背景下,美國國家安全局(NSA)發布了有關安全部署DoH的新指南,即在企業環境中采用加密DNS。

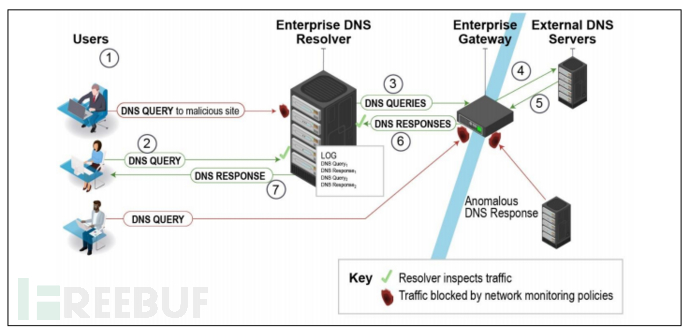

常見的企業DNS體系工作機制

威脅在于,DoH并不能完全阻止威脅參與者看到用戶的流量,當部署在網絡內部時,它甚至可以用來繞過許多依賴于嗅探明文DNS流量來檢測威脅的安全工具。再者,許多具有DoH功能的DNS解析器服務器是在脫離企業控制和審計能力的外部進行托管。而GitHub上發布的免費工具也使得攻擊者劫持加密DoH連接,以此隱藏竊取的數據和繞過基于DNS的經典防御軟件變得非常常見。

因此,NSA強調,希望企業避免使用第三方解析器,而是僅使用其指定的DNS解析器來處理DNS流量。因為第三方解析器可能會將其數據置于危險之中。

如果企業部署不當,那么攻擊者很可能會利用這一技術。對于加密或未加密的DNS流量,僅使用組織指定的企業DNS服務器是最安全的路由,而所有其他DNS解析程序應該被禁用和阻止。

企業DNS控制可以預防網絡威脅行為者用于初始訪問、指揮和控制以及過濾的眾多威脅手段。

對于諸如DoH這樣的加密DNS保持謹慎態度的不僅僅是NSA,早在去年美國網絡安全和基礎架構安全局(CISA)曾發布警告,要求所有美國聯邦機構出于安全風險而禁用其網絡內的DoH和DoT,并且采用由政府托管的官方DoH / DoT解析器。