第三季度針對PC端和移動端的攻擊趨勢分析(下)

上一章我們分析了部分桌面惡意軟件和移動惡意軟件,本章我將對惡意攻擊中的加密貨幣挖掘惡意軟件和新出現(xiàn)的攻擊趨勢進行分析。

加密貨幣挖掘惡意軟件開發(fā)了危險的功能

加密貨幣挖掘惡意軟件竊取系統(tǒng)上的資源會挖掘加密貨幣以獲取收益,攻擊者已經(jīng)使用這種惡意軟件來攻擊個人系統(tǒng)和主要的公司網(wǎng)絡(luò)。直到最近,加密貨幣挖掘惡意軟件仍主要用于此目的。然而,在2020年第三季度,攻擊者增加了加密貨幣挖掘惡意軟件的功能,如竊取證書或訪問能力。

這種轉(zhuǎn)變使得加密貨幣挖掘惡意軟件對組織更加危險,而不僅僅是對企業(yè)數(shù)字資源的威脅。因為加密貨幣挖掘惡意軟件操作人員是出于經(jīng)濟動機,他們可能會使用這些新功能,通過出售被盜受害者的數(shù)據(jù)來進一步獲利。在2020年第三季度,研究人員發(fā)現(xiàn)多個加密貨幣挖掘惡意軟件運營商在其惡意軟件中加入了加密之外的功能。

據(jù)報道,2020年7月28日,一種名為Doki的新惡意軟件變種正在使用Dogecoin加密貨幣區(qū)塊鏈動態(tài)生成命令和控制(C2)域來感染Docker服務(wù)器。僵尸網(wǎng)絡(luò)沒有提供加密貨幣挖礦惡意軟件,而是開始傳播Doki。Doki是一款多線程的惡意軟件,使用了Dogecoin區(qū)塊鏈以一種動態(tài)的方式在生成C2域名地址實現(xiàn)了與運營者通信的無文件方法。今年8月,Intezer研究人員發(fā)現(xiàn)一款利用無文件技術(shù)來繞過檢測的Linux惡意軟件——Doki。自2020年1月14日上傳到VirusTotal后,先后有60個惡意軟件檢測引擎對其就進行了檢測分析。Doki 成功繞過了這些引擎的檢測,其攻擊的目標(biāo)主要是公有云平臺上的Docker服務(wù)器,包括AWS、Azure和阿里云。

Doki惡意軟件的功能包括:

執(zhí)行從運營者處接收的命令;

使用Dogecoin 區(qū)塊鏈瀏覽器來實時、動態(tài)地生成其C2域名;

使用embedTLS庫用于加密和網(wǎng)絡(luò)通信;

構(gòu)造短期有效的URL,并使用這些URL來下載payload;

2020年8月17日,研究人員發(fā)現(xiàn)了一個名為TeamTNT網(wǎng)絡(luò)犯罪組織的活動,該組織的活動似乎是第一個從受感染服務(wù)器竊取Amazon Web Services(AWS)憑證的加密采礦惡意軟件操作。

2020年8月21日,出現(xiàn)了詳細(xì)描述Monero挖掘腳本的報告,報告說該腳本已嵌入到AWS Community Amazon Machine Instances(AMI)的Elastic Cloud Compute(EC2)服務(wù)器中。雖然惡意軟件的主要目標(biāo)是加密貨幣挖掘,但它還允許攻擊者連接到Windows計算機并使用它來訪問環(huán)境的其他敏感區(qū)域,例如訪問受影響的AWS賬戶的整個EC2基礎(chǔ)架構(gòu)。

2020年8月25日,觀察到Lemon_Duck加密挖礦惡意軟件的新變種,它通過SSH暴力破解攻擊針對基于Linux的系統(tǒng),從而感染運行Redis和Hadoop實例的服務(wù)器。新版本的Lemon_Duck添加了一個利用CVE-2020-0796的模塊,該模塊也稱為SMBGhost,它是Windows SMBv3客戶端遠(yuǎn)程執(zhí)行代碼(CE)漏洞,允許攻擊者在受感染計算機上收集信息。

與“傳統(tǒng)”加密貨幣挖礦惡意軟件相比,上述的新增惡意功能有可能對組織系統(tǒng)造成更大范圍的破壞。你可以點此了解新澤西州網(wǎng)絡(luò)安全和通信集成小組對流行的加密貨幣挖掘惡意軟件變體的研究。

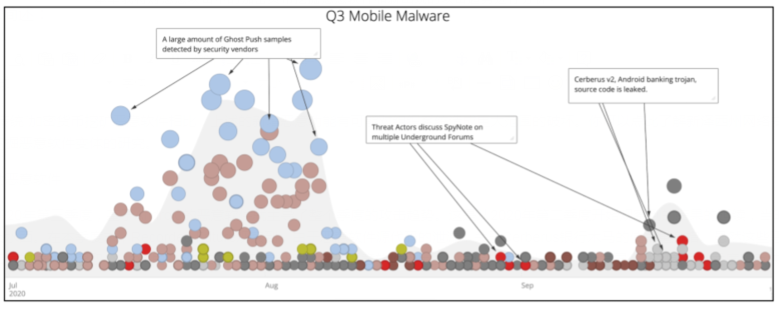

移動惡意軟件

在2020年第三季度,基于Android的惡意軟件就主導(dǎo)了整個季度的攻擊趨勢。這是從2020年第二季度開始觀察到的結(jié)果的延續(xù),當(dāng)時一些移動惡意軟件如SpyNote重新浮出水面。在本季度末,Recorded Future觀察到,由于惡意軟件源代碼的泄漏,關(guān)于Cerberus銀行木馬的使用量激增。雖然這些惡意軟件的功能各不相同,但它們在不知情的情況下竊取Android用戶數(shù)據(jù)的核心功能證明了移動惡意軟件經(jīng)歷了從間諜軟件到木馬的不斷發(fā)展,正如前兩個季度所反映的那樣。

第三季度以Android惡意軟件為主的移動惡意軟件趨勢

SpyNote

在移動惡意軟件的實例中,Recorded Future觀察到2020年第三季度在多個地下論壇上對SpyNote的討論。SpyNote,也稱為SpyMax Android RAT,是一種具有許多監(jiān)視功能的惡意軟件,包括按鍵記錄、位置詳細(xì)信息和遠(yuǎn)程命令執(zhí)行。該工具的開發(fā)人員被稱為“Scream”,很可能是居住在中東的母語為阿拉伯語的人,他活躍在阿拉伯語黑客論壇Sa3ka上。

在2020年第二季度,研究人員就報道了借著新冠疫情進行釣魚攻擊的全球分布情況,其中一些使用了SpyNote惡意軟件。盡管研究人員看到與新冠疫情相關(guān)的移動惡意軟件誘餌數(shù)量有所下降,但SpyNote仍是2020年第三季度地下論壇(如破解論壇)上的一個熱門討論話題。論壇上的帖子顯示了SpyNote的持續(xù)發(fā)展情況,并發(fā)布了版本6.4的廣告,聲稱新版本增加了應(yīng)用程序的穩(wěn)定性、加密功能和改進的圖形用戶界面,SpyMax是同一開發(fā)者開發(fā)的另一個Android RAT。

基于所觀察到的地下活動,Insikt Group認(rèn)為SpyNote將繼續(xù)被攻擊者使用,特別是在中東和東南亞等Android用戶眾多的地區(qū)。

Cerberus銀行木馬

Cerberus銀行木馬最早出現(xiàn)在2019年6月,當(dāng)時研究人員將該木馬作為Anubis的變體進行分析命名。然而其開發(fā)者在Twitter上發(fā)文并建議安全廠商將其命名為:Trojan-Android:Banker-Cerberus,至此Cerberus(地獄犬)正式出現(xiàn)在大眾的視野中。

Cerberus開發(fā)者聲稱其過去兩年一直處于試運行階段,目前正在尋找合作伙伴中,且正式在地下論壇開始進行租賃。Cerberus具有專門的銷售渠道,而且目前客戶廣泛,其木馬經(jīng)過不斷更新后,目前已可以適配大多數(shù)國家。Cerberus開發(fā)者也聲稱其代碼不是繼承自Anubis或其它銀行木馬,而是重新編寫的。在進入2020年以后,Cerberus變得更為活躍,在經(jīng)過功能更新后該木馬可以盜用Google Authenticator應(yīng)用創(chuàng)建的2-FactorAuthentication(2FA)代碼,從而繞過身份驗證服務(wù),并且能夠啟動TeamViewer實行遠(yuǎn)控。

而且借著“新型冠狀病毒”在全球的爆發(fā)之際,其也利用“新型冠狀病毒”作為誘餌進行傳播,成為第一個借“新型冠狀病毒”傳播的移動木馬。

2020年7月,Recorded Future觀察到Cerberus Android木馬項目的開發(fā)商或賣方“ ANDROID-Cerberus”,在Exploit和XSS論壇上拍賣該軟件,其中包括源代碼、管理面板源代碼、有效載荷服務(wù)器以及具有所有有效許可證和聯(lián)系信息的客戶數(shù)據(jù)庫。拍賣的起拍價為25000美元,也可以直接以100000美元購買該惡意軟件。開發(fā)者者由于沒有時間維護其開發(fā)的惡意軟件而于2020年8月11日停止了對Cerberus的維護,并共享了Cerberus基礎(chǔ)設(shè)施的源代碼,包括Cerberus v1, Cerberus v2 ,安裝腳本管理面板以及 SQL DB,攻擊者還共享了所有可用的網(wǎng)絡(luò)注入。

源代碼包括多個精心設(shè)計的網(wǎng)頁,可模擬銀行、金融機構(gòu)和社交網(wǎng)絡(luò)。由于Cerberus濫用Android的可訪問性功能來執(zhí)行Web注入,并且似乎可以訪問用戶手機上的各種數(shù)據(jù)(包括短信、Google Authenticator代碼和設(shè)備的解鎖模式),因此雙因素身份驗證(2FA)是無法完全緩解此類攻擊的,成百上千的攻擊者可能會在他們的日常欺詐活動中使用泄漏的代碼和方法。由于源代碼的發(fā)布,銀行和金融機構(gòu)可能會看到欺詐企圖的激增。

攻擊趨勢預(yù)測

2020年10月1日,美國財政部發(fā)布了兩份咨詢報告,以提高人們對勒索軟件攻擊的認(rèn)識,并概述了與惡意軟件啟用網(wǎng)絡(luò)活動有關(guān)的勒索軟件支付相關(guān)的攻擊風(fēng)險。這些通知說明了美國對勒索勒索軟件攻擊支付贖金采取的強硬立場。美國政府建議各組織不支付贖金,,因為支付贖金不但意味著受害者的妥協(xié)更會給攻擊者帶來一筆可觀的收益,這很可能損害美國的國家安全和外交政策目標(biāo)。但是,美國內(nèi)部其實并沒有形成統(tǒng)一的應(yīng)對機制,目前沒有統(tǒng)一的聯(lián)邦法規(guī)來解決組織應(yīng)如何應(yīng)對迅速增長的勒索軟件攻擊問題。

勒索軟件運營商很可能會繼續(xù)存在,并繼續(xù)使用勒索手段來發(fā)起各種攻擊。但是,財政部的建議和相關(guān)的報告可能會影響勒索軟件的傳播趨勢和所要贖金態(tài)度的轉(zhuǎn)變,并可能會改變網(wǎng)絡(luò)保險公司的計算方式。根據(jù)總體成本計算,網(wǎng)絡(luò)保險公司通常愿意支付贖金,即使在存在替代方案的情況下也是如此。盡管有上述建議,但由于擔(dān)心客戶的敏感數(shù)據(jù)在勒索網(wǎng)站被泄漏,會引發(fā)公共關(guān)系和法律后果,受害者除了支付贖金外,可能別無選擇。

Emotet運營商可能會在2020年第四季度繼續(xù)不加克制地向大量受害者傳播惡意軟件,然而,攻擊運營商可能會出現(xiàn)類似于2019年底觀察到的減少趨勢,當(dāng)時研究人員就觀察到從2019年12月到2020年1月中旬的活動減少。盡管如此,Emotet仍然是各個組織面臨的主要攻擊威脅,因為它現(xiàn)在主要是其他惡意軟件的傳播程序,包括不同類型的勒索軟件。CISA和MS-ISAC在2020年10月6日發(fā)布的一份警告中強調(diào)了這一點,該警告稱,利用Emotet網(wǎng)絡(luò)釣魚電子郵件將針對州和地方政府的惡意網(wǎng)絡(luò)攻擊者大幅增加。企業(yè)應(yīng)熟悉Emotet的TTP,并遵循CISA和MS-ISAC概述的緩解措施。

雖然加密貨幣挖掘惡意軟件在安全團隊的優(yōu)先攻擊列表中排名靠后,但上面提到的研究趨勢表明,該惡意軟件類別已經(jīng)具備可能對組織產(chǎn)生重大影響的危險功能的潛力。如果攻擊者開始使用預(yù)先存在的加密貨幣挖掘惡意軟件感染,或使用加密貨幣挖掘惡意軟件作為初始感染載體,則惡意軟件操作人員就可以利用感染傳播更危險的惡意軟件,如勒索軟件或其他變種,以泄漏盜竊來數(shù)據(jù)。如果加密貨幣挖掘惡意軟件增加功能的趨勢繼續(xù)下去,研究人員很可能會在2020年第四季度和2021年初看到更多的攻擊者使用這些感染作為攻擊平臺。

Android移動惡意軟件仍然是影響網(wǎng)絡(luò)安全的主導(dǎo)力量,由于Android操作系統(tǒng)設(shè)備的廣泛使用(占所有智能手機用戶的75%)以及惡意軟件中傳播的動態(tài)工具集,攻擊者有可能在2020年第四季度之前繼續(xù)使用Android惡意軟件來攻擊用戶。除了一般的Android惡意軟件,研究人員相信由于Cerberus Banking Trojan源代碼的發(fā)布,銀行和金融機構(gòu)的欺詐企圖將會激增。受此木馬影響的組織應(yīng)熟悉相關(guān)的TTP,以加強對受受攻擊客戶帳戶的防御能力。

本文翻譯自:https://www.recordedfuture.com/q3-malware-trends/如若轉(zhuǎn)載,請注明原文地址。