第三季度針對PC端和移動端的攻擊趨勢分析(上)

本報告是Recorded Future網絡安全公司發布的報告,報告根據的是第三季度所涉及到的主流網絡安全新聞、安全供應商報告、關于惡意軟件、安全漏洞以及2020年7月1日至9月30日的暗網和地下論壇,綜合這些信息就是為了更準確地研究影響桌面系統和移動設備的惡意軟件的主要趨勢。

在2020年第三季度,Recorded Future觀察到主要勒索軟件運營商在策略、技術和程序(TTP)上的擴張,包括針對教育機構和使用勒索策略的新勒索軟件運營商的持續增長。在2020年7月到10月之間,研究人員發現了5個新的勒索軟件勒索網站。此外,研究人員發現,本季度NetWalker的攻擊活動大幅上升,而Sodinokibi活動下降。

桌面惡意軟件攻擊的主要趨勢包括大量的Emotet惡意軟件的復活和加密貨幣挖掘惡意軟件的技術迭代。Emotet在整個第二季度都沒有出現過,但在7月份重新浮出水面,攻擊目標包括美國州和地方政府在內的組織。加密貨幣挖掘惡意軟件的開發者正在為進一步的攻擊添加額外的功能,而不僅僅是挖掘加密貨幣。

最后,隨著移動惡意軟件如SpyNote,Cerberus銀行木馬等重新浮出水面,Android惡意軟件在本季度再次占據了攻擊趨勢的C位。

攻擊趨勢判斷

只要勒索軟件仍然可以盈利,更多的攻擊者很可能會采用勒索軟件勒索模型。

教育機構仍然是勒索軟件運營商的首要目標,研究人員認為新冠疫情大流行造成的破壞使大學和學區網絡成為了攻擊者攻擊的重點目標。

NetWalker攻擊的報告增加,Sodinokibi攻擊的報告減少。然而,Sodinokibi攻擊的目標可能只是更頻繁地支付贖金。根據地下論壇的活動,研究人員懷疑Sodinokibi的運營商正在繼續擴大他們的活動。

雖然研究人員預計Emotet的運營商將繼續暫停其活動,但Emotet很有可能在今年年底和2021年繼續對各個行業的組織構成重大攻擊和影響。

在2020年第三季度,攻擊者增加了加密貨幣挖掘惡意軟件的功能,如竊取證書或訪問能力。假設這一趨勢繼續下去,它很可能會導致比“傳統的”加密貨幣挖掘惡意軟件對組織系統造成更嚴重的破壞。

基于Android操作系統設備的廣泛使用以及惡意軟件中分布的動態工具集,攻擊者很有可能在2020年第四季度繼續使用Android惡意軟件來攻擊用戶。除了一般的Android惡意軟件外,由于Cerberus 銀行木馬源代碼的發布,銀行和金融機構還可能會發現欺詐企圖激增。

勒索軟件

目標行業的變化和勒索軟件勒索網站的活動在整個2020年第三季度都普遍存在于勒索軟件運營中,因為至少五個勒索軟件系列的運營商建立了他們自己的新勒索網站,教育部門的多個組織成為目標,而Sodinokibi(也稱為REvil)活動減少,而Netwalker(也稱為Mailto)活動增加。

勒索軟件運營商很可能會繼續勒索教育機構,這些機構不僅有支付贖金的財力,而且還感到支付贖金的緊迫性,以避免在學年期間受到干擾。由于新冠疫情的大流行,這種緊迫感尤其突出,因為許多學校正在進行線上教學,因此嚴重依賴數字資源和通信。此外,盡管一些教育機構確實有大筆預算,但它們往往沒有在網絡安全控制或員工方面撥出足夠的資金,這使它們更容易成為目標。

受勒索軟件攻擊影響的教育機構包括紐約州立大學伊利社區學院、猶他大學和拉斯維加斯克拉克縣學區。猶他大學透漏,他們支付了攻擊者要求的457059美元贖金,以避免他們的敏感數據被公布。

雖然該大學沒有說明是哪些勒索軟件運營商發動了這次攻擊,但研究人員懷疑它是NetWalker勒索軟件的附屬公司,后者在2020年第二季度針對了多所大學。在CCSD的情況下,迷宮勒索軟件運營商竊取敏感數據和-CCSD拒絕支付贖金后發表的數據,其中包括員工的社會安全號碼、物理地址和退休的文書工作以及學生姓名、年級、出生日期、物理地址、獎學金和出勤率等。

NetWalker活動增加,Sodinokibi活動減少

NetWalker的活動在2020年9月激增,在NetWalker的勒索網站NetWalker 博客上列出的受害者包括網絡安全公司Cygilant、阿根廷官方移民機構、巴基斯坦電力供應巨頭K-Electric和安大略護士學院,贖金要求至少是數百萬美元起。數據中心巨頭Equinix也表示受到了NetWalker的影響,不過目前還沒有證據表明其數據在NetWalker博客上被泄漏。雖然這可能是由于Equinix支付了NetWalker運營商要求的450萬美元贖金,但沒有證據證實這一點。

Sodinokibi的活動在2020年第三季度有所下降,然而,報告中的趨勢并不一定意味著真實的情況,事實上可能有更多的受害目標只是支付贖金從而讓他們的數據不被泄漏。此外,2020年9月28日,Sodinokibi小組成員UNKN在XSS論壇上宣布,該小組正在尋找新的會員加入其運營,這表明Sodinokibi的大規模活動即將增加。

勒索網站新的攻擊趨勢

2020年7月至9月, Recorded Future報告中新發現的勒索勒索網站數量分布

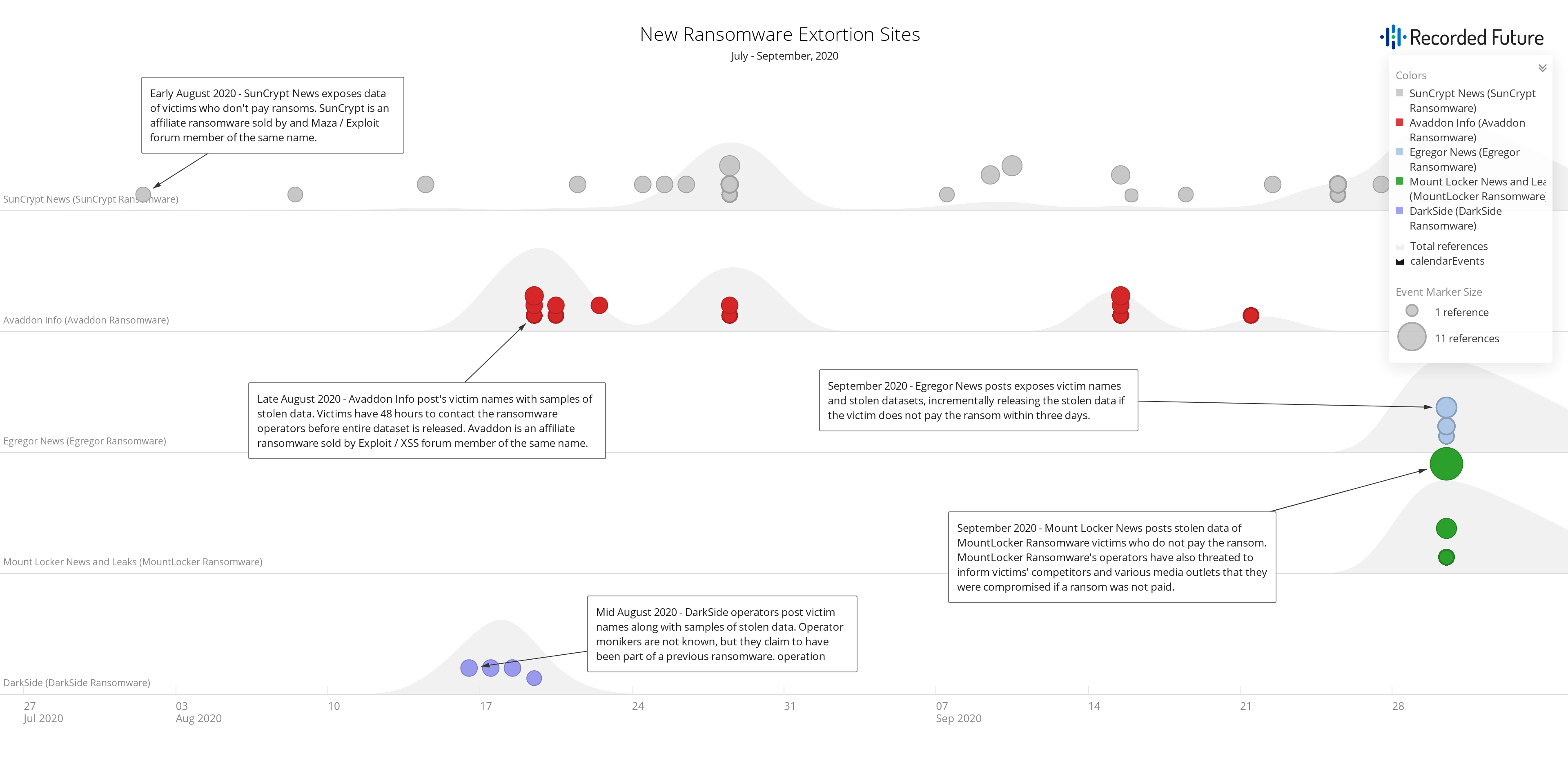

在研究人員的第二份惡意軟件趨勢報告中就指出,更多的勒索軟件運營商可能會采用勒索模式,這是由于組織在緩解威脅所面臨的困難以及出售被盜數據可能帶來的額外收入流方面受到激勵。事實證明,這在2020年第三季度是正確的,并且只要勒索軟件仍然能夠盈利,就會有更多的勒索軟件運營商采用勒索模型。

例如,SunCrypt的多個受害者(該勒索軟件聯盟計劃于2019年10月首次出現,由攻擊者“SunCrypt”運行)自2020年8月啟動以來,其數據已在SunCrypt勒索網站SunCrypt News上公開,特別是北卡羅萊納的海伍德縣學校和新澤西大學醫院。盡管在他們的攻擊活動中都觀察到了使用IP地址91.218.114[.]31的SunCrypt和Maze勒索軟件(SunCrypt最近聲稱它已加入Maze的“cartel”),但Maze運營商否認與SunCrypt有任何隸屬關系,而基礎設施重疊的原因仍然不清楚。

雖然SunCrypt勒索軟件在攻擊領域已經出現將近一年了,而且隨著SunCrypt News的推出,其TTP也在不斷發展,但在2020年第三季度發現的其他三個勒索軟件勒索網站,都是最近才發現的勒索軟件家族。2020年8月,一項名為DarkSide的新型勒索軟件行動的信息浮出水面。該行動針對世界各地的各種組織,并將受害者姓名和被盜數據樣本發布在他們的勒索網站(也稱為DarkSide)上。攻擊最初是在2020年8月10日發現的,根據目標組織的不同,攻擊者提出的贖金要求從20萬美元到200萬美元不等。

雖然DarkSide背后的開發者的名字尚不清楚,但DarkSide和Sodinokibi勒索軟件系列之間有一些相似之處,即它們的贖金記錄模板和兩個家族用來刪除受害者計算機上的卷影副本的PowerShell命令。 DarkSide還使用類似于Sodinokibi和GandCrab的代碼來檢查CIS(獨立國家聯合體)國家。盡管DarkSide運營商表示他們以前是其他勒索軟件業務的分支機構,但這些勒索軟件業務曾賺了數百萬美元,但上述與Sodinokibi和GandCrab的相似之處不足以證明將DarkSide與這些業務聯系起來。他們還表示,他們僅針對有能力支付指定贖金需求的行業,例如教育、政府和醫療組織。

2020年6月8日,有報道稱Avaddon勒索軟件惡意垃圾郵件活動針對全球用戶。該報告是在一個名為“Avaddon”的攻擊者在漏洞利用和XSS論壇上發布Avaddon勒索軟件附屬程序不到一周后發布的。Avaddon以金融信息、數據庫和信用卡信息等數據為目標,在他們的勒索網站Avaddon Info上發布被竊數據樣本,受害者有48小時的時間聯系運營商,否則他們的數據就會被公布。

2020年第三季度,全球范圍內的目標組織還包括與勒索軟件家族Egregor有關的運營商,Egregor攻擊于2020年9月下旬首次被發現,并影響了十多家公司,包括總部位于法國的全球物流公司GEFCO。Egregor會將受害者的信息在Egregor News上部分發布,并被要求在三天內支付贖金,否則將繼續泄漏部分或全部數據。Egregor的有效載荷還需要一個解密密鑰被傳遞到命令行以在受害計算機上正常運行,這意味著無法手動或通過沙箱來分析文件,除非攻擊者使用與運行勒索軟件相同的命令行。

最終,在2020年9月下旬,出現了針對企業網絡的攻擊報告,攻擊者使用一種名為MountLocker的新型勒索軟件。據報道,MountLocker的運營商要求支付200萬美元的贖金,并威脅說如果不支付贖金,他們將在其勒索網站“MountLocker News & Leaks”上公布被盜數據。除此之外,攻擊者還威脅到如果不支付贖金,他們就會通知受害者的競爭對手、媒體、電視頻道和報紙,稱他們受到了攻擊。

PC端惡意軟件

在2020年第三季度,有兩個主要的趨勢影響著桌面惡意軟件的發展和傳播:Emotet惡意軟件的興起以及加密貨幣挖掘惡意軟件中其他惡意功能的發展。

Emotet惡意軟件卷土重來

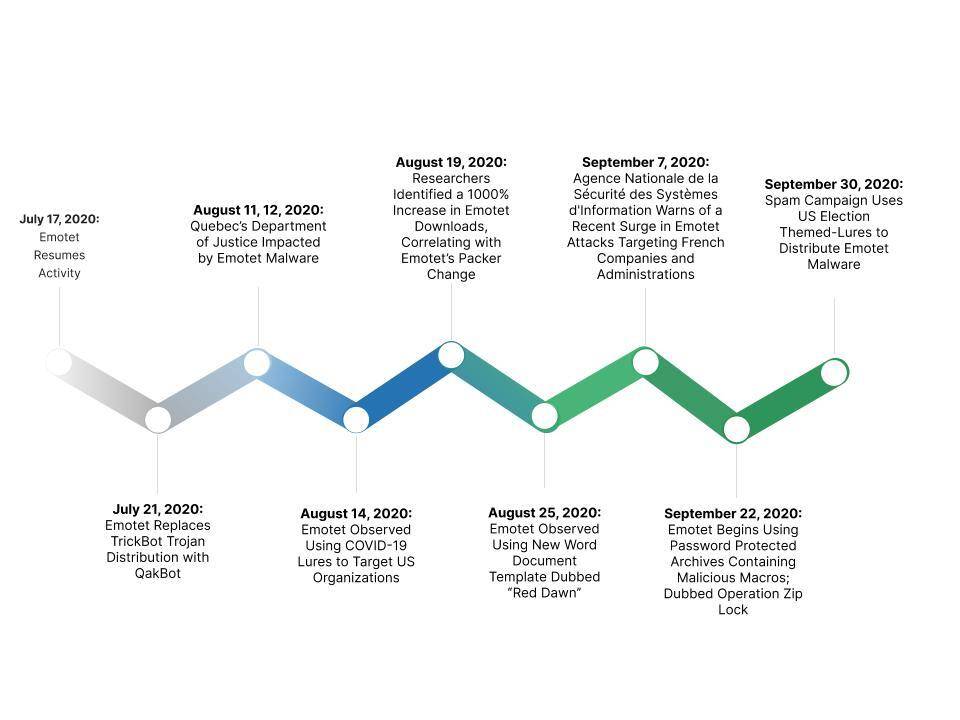

Emotet至少自2014年以來就在全球范圍內開始肆虐,但經歷了許多次迭代,活動周期逐漸減少,尤其是在過去兩年中。Emotet垃圾郵件活動在2020年3月中旬至2020年7月17日之間暫停,當時研究人員觀察到了一個針對Emotet的針對全球用戶的新垃圾郵件活動。至少在最近兩年中,Emotet的運營商似乎沒有對其進行什么迭代。在2019年,研究人員觀察到第二季度Emotet的攻擊力度下降,然后在第三季度復蘇。

雖然Emotet不是一種新的惡意軟件變體,但Emotet的卷土重來已經影響了全球的攻擊格局,包括魁北克的司法部和法國的公司和行政機構都成了其攻擊目標。此外,研究人員還觀察到,其運營商利用重大事件(如新冠疫情大流行和美國大選)作為網絡釣魚誘餌。

Emotet的TTP的主要變化包括:

- 用QakBot作為最終載荷替換TrickBot;

- Emotet的下載量增加了一倍,這與Emotet的打包程序更改有關,這使得Emotet包加載程序在殺毒軟件中檢測率較低;

- 操作員使用新的Word文檔模板;

- 操作員使用受密碼保護的包含惡意宏的文檔來繞過檢測。

盡管預計Emotet的運營商將繼續采取重大暫停措施,但研究人員認為Emotet在年底和2021年之前很可能繼續成為主要威脅,并影響各行各業的組織。

整個2020年第三季度的Emotet活動

網絡安全與基礎設施安全局(CISA)和多州信息共享與分析中心(MS-ISAC)發布了一項警報,重點介紹了Emotet在整個2020年第三季度的最新活動。在警報中,MS-ISAC和CISA共享了Snort簽名,以用于檢測與Emotet相關的網絡活動。此外,CISA和MS-ISAC提供了許多最佳實踐,他們建議安全團隊遵循這些最佳實踐來緩解Emotet攻擊。

下一章我將對惡意攻擊中的加密貨幣挖掘惡意軟件和新出現的攻擊趨勢進行分析。

本文翻譯自:https://www.recordedfuture.com/q3-malware-trends/