簡單有效,新型對抗性攻擊方法成功攻破熱門安卓APP中DL模型

當前,很多深度學習模型嵌入到了移動 APP 中。雖然在設備上執行機器學習有助于改善延遲、連通性與功耗,但 APP 內置的大多數深度學習模型可以通過逆向工程輕易獲得,從而更易于招致對抗性攻擊。本文研究者提出了一種簡單卻有效的攻擊 APP 中深度學習模型的方法,并在實驗中得到了驗證。

如今,手機充斥著我們生活的方方面面,從指紋解鎖、到注視喚醒、到人臉支付,在我們享受科技帶來的便捷生活的時候,你有沒有想過—當你在凝視手機的時候,它也在凝視著你?它學習你的個人 ID—指紋、聲紋、面部特質、虹膜等等,并在幾秒鐘內完成解鎖、支付。而這一系列動作都源自于深度學習。

深度學習是機器學習領域中一個新的研究方向,它被引入機器學習使其更接近于最初的目標—人工智能。深度學習模型(DL model)是將訓練好的深度神經網絡以特定的格式存儲起來,使得手機具備了深度學習的能力。那么,這個深度學習模型可靠嗎?就像人的價值觀會被扭轉,手機 APP 中的深度學習模型會不會也被攻擊,使得你的手機從此不再只忠于你一個人?

當你手機上存儲的大量個人信息向另一個素未謀面的人敞開,你遭遇的,或許不僅僅是經濟損失那么簡單。

在本文中,來自澳大利亞莫納什大學的研究者探究了當今主流移動 App 中 DL 模型針對對抗性攻擊的魯棒性,并對部署在移動 App 中的 DL 模型進行了深度分析,如模型特點、模型關系和訓練方法等。

特別地,研究者提出通過識別 TensorFlow Hub 中的高度相似預訓練模型,并利用對抗性攻擊來破解深度學習模型。這種方法雖然簡單卻有效,在實驗中成功地攻擊了 10 個真實安卓 App。

本文作者包括黃宇津(Yujin Huang)、胡晗(Han Hu)、陳春陽(Chunyang Chen) 。該論文已被第四十三屆國際軟件工程大會 ICSE 2021 SEIP 接收。

論文地址:https://arxiv.org/abs/2101.04401

GitHub:https://github.com/Jinxhy/AppAIsecurity

大數據探索移動 App 中的 DL 模型

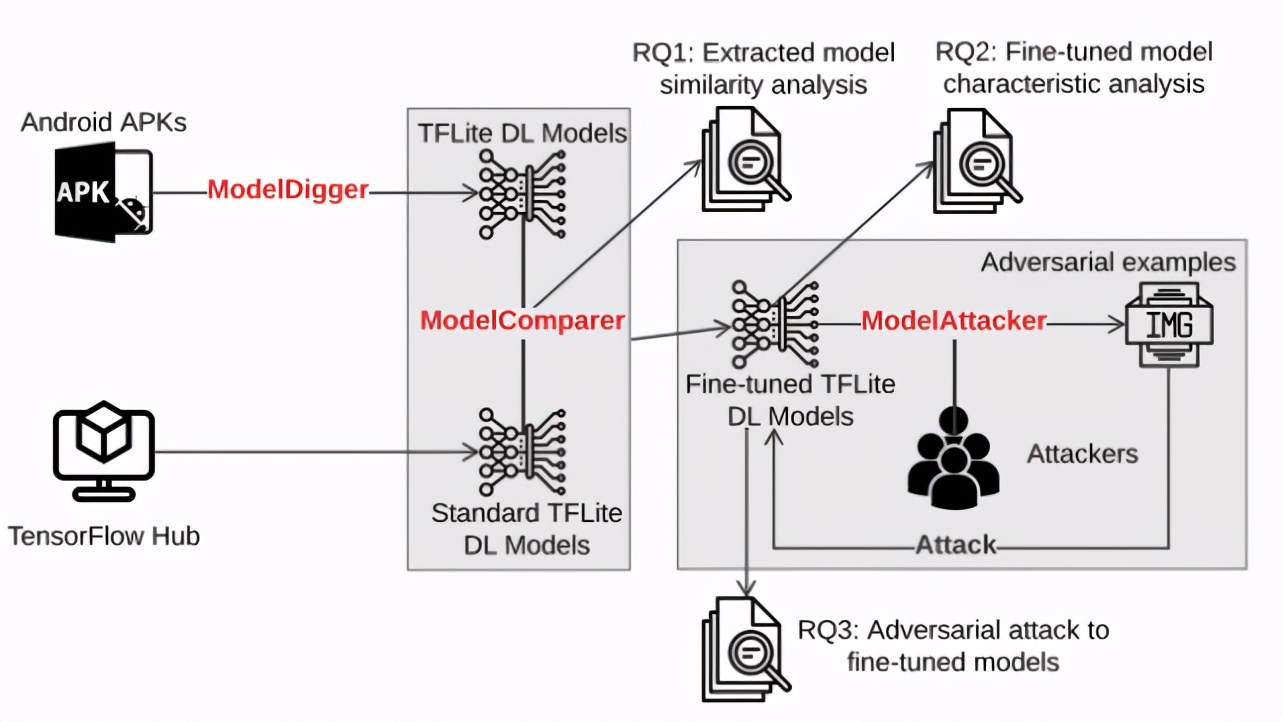

論文從 Google Play 上爬取了 62,822 個熱門安卓移動應用以研究其中 DL 模型的使用情況。對于每個爬取的 App,作者使用其設計的自動化工具(圖 1)識別并抽取 App 中的 DL 模型。

圖 1:對抗性攻擊 pipeline 分析的總體工作流程。

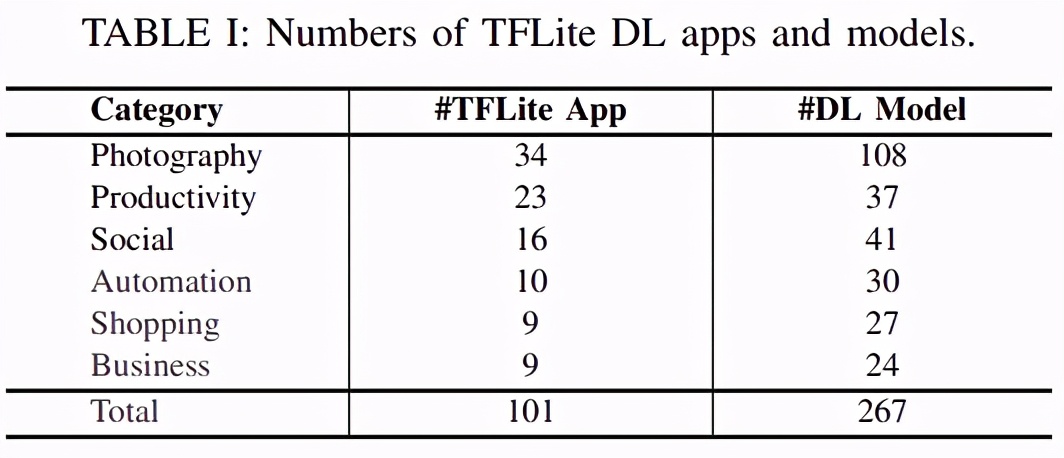

下表 1 具體描述了當今流行的 App 中使用 DL 的具體情況。顯而易見,包含 DL 模型的移動 App 已經覆蓋了人們日常生活中涉及到的大多數應用分類 (圖像分類尤為突出),并且一個 App 中通常含有多個 DL 模型。

表 1:TFLite DL App 和模型的數量。

探究移動 App 上 DL 模型之間的關系

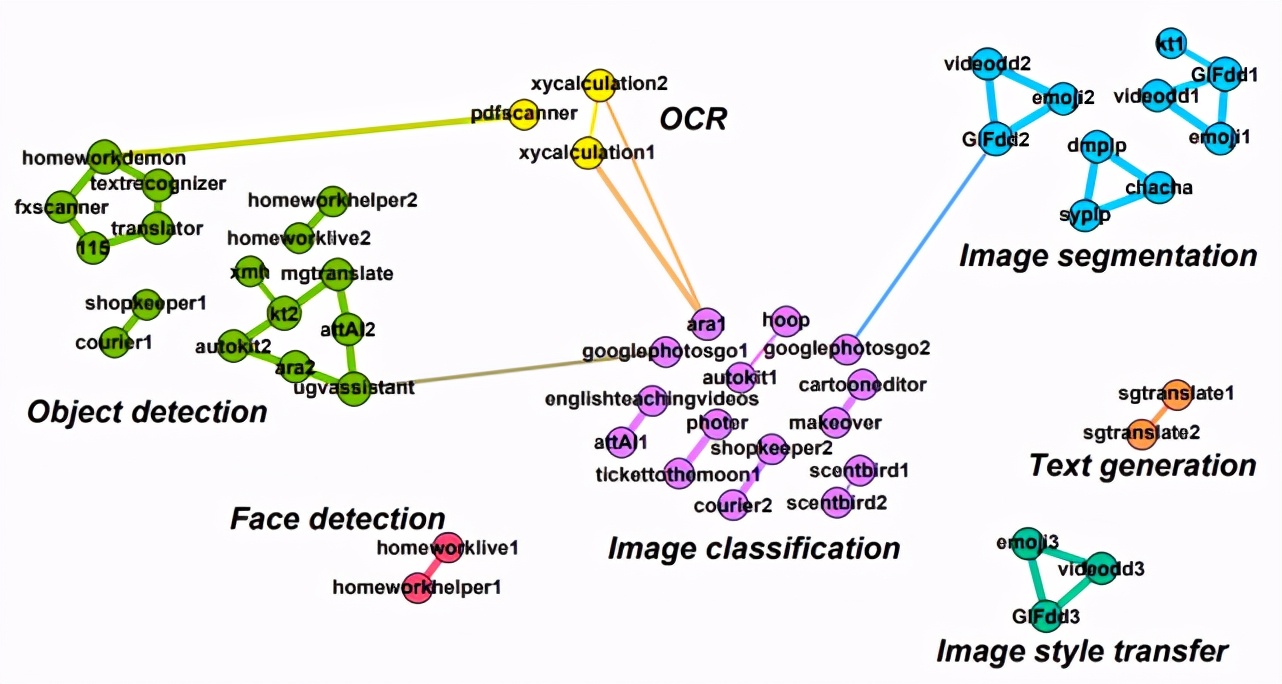

從上表 1 可以看出,大多數移動 App 上的 DL model 都在執行計算機視覺相關的任務,那么他們之間有沒有潛在的聯系呢?研究者通過自動化工具對其進行驗證并發現在移動 App 上的 DL 模型之間存在相似性,甚至有一些模型完全一樣。

下圖 2 具體描述了模型之間的相似關系, 圖中的每一個節點代表一個從 App 中抽取的模型,節點之間線的粗細代表模型之間的相似度,線越粗代表相似度越高。

圖 2:設備內置 DL 模型之間的關系。

探究移動 App 上 DL 模型相似的原因

模型之間的相似是什么原因造成的呢?是特殊的訓練方法還是存在模型盜用?

通過自動化工具對移動 App 上 DL 模型與 TensorFlow Hub 上開源的預訓練 DL 模型進行比較,研究者發現模型之間的相似是由于采用遷移學習導致的。

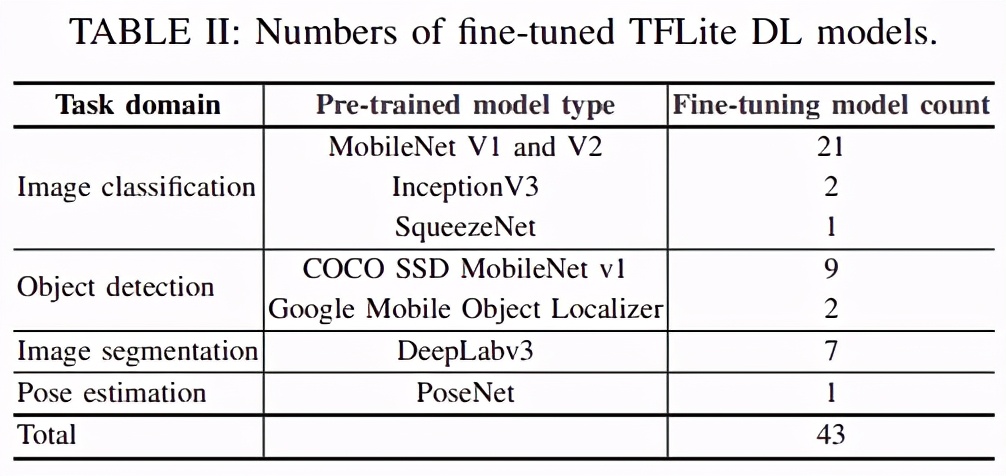

下表 2 具體描述了采用遷移學習的 DL 模型的數量和對應的預訓練 DL 模型的類型,其中 MobileNet 是最為常用的預訓練 DL 模型。

表 2:微調 TFLite DL 模型的數量。

探究移動 App 上 DL 模型針對對抗性攻擊的魯棒性

基于前面的分析,我們即可知道移動 App 上的 DL 模型執行的具體任務并且知道其采用的預訓練 DL 模型的類型。利用這兩個特性,研究者設計了一種基于對抗性攻擊的新型攻擊方法。

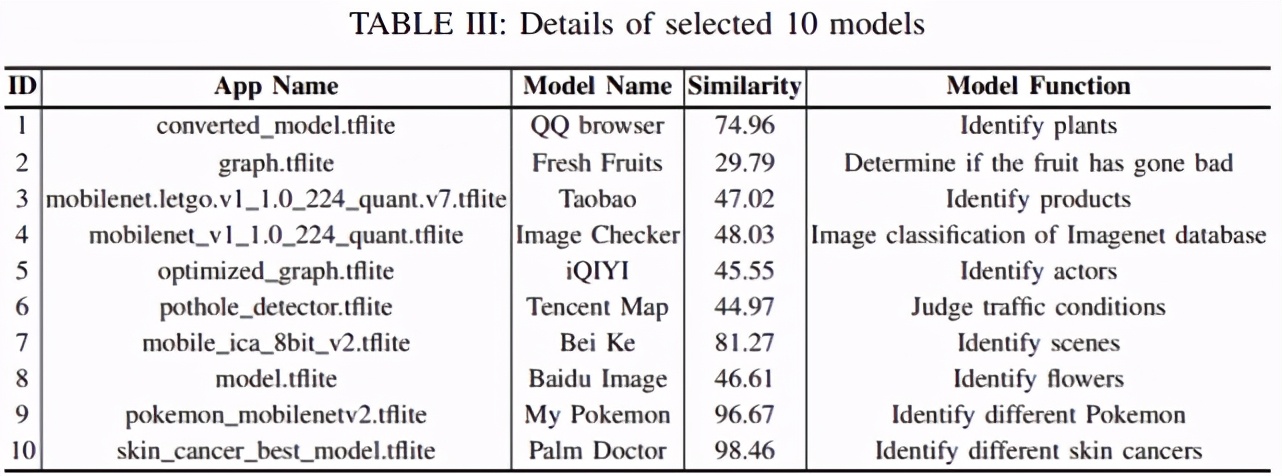

為了驗證其可行性和有效性,研究者對 10 個具有代表性的移動 App 上的 DL 模型進行了攻擊。下表 3 詳細描述了10 個被選取的 App、及其 DL 模型和對應的功能。

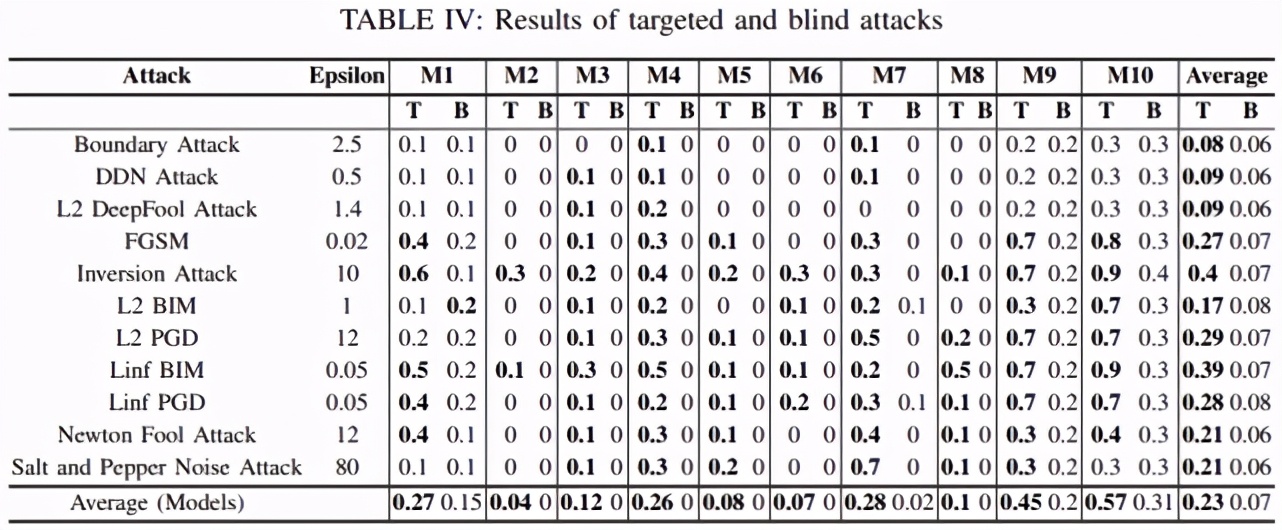

下表 4 詳細描述了新型攻擊方法基于不同 DL 模型的攻擊成功率, 結果表明所有 DL 模型均被成功攻擊。

通過實驗可以看出,所有的選取的移動 App 中的 DL 模型都被成功攻擊。這證明目前 DL 在移動 App 中的安全性還需要進一步的提高,比如改進遷移學習的方法、對模型加密防止被抽取和對模型進行對抗性訓練等。