Dridex和Emotet基礎架構的相似之處

從2011年被發現至今,Dridex銀行木馬已經成為最流行的銀行木馬家族。光在2015年,Dridex造成的損失估計就超過了4000萬美元,與其他銀行木馬家族不同,因為它總是在不斷演變并讓其變得更加復雜。Dridex是一種針對Windows平臺的復雜銀行惡意軟件,可通過發起垃圾郵件攻擊活動來感染電腦,并竊取銀行憑證及其他個人信息,以便實施欺詐性轉賬。在過去十年中,該惡意軟件進行了系統性更新和開發。最新Dridex已更新并通過多個垃圾郵件攻擊活動進行了廣泛傳播,被用于下載有針對性的勒索軟件。

今年銀行木馬Dridex首次躋身十大惡意軟件排行榜,成為第三大常見的惡意軟件。EMOTET銀行木馬自2014年以來,一直活躍至今,目前已經成為最具有影響力的惡意軟件家族之一。該木馬通常是通過垃圾郵件傳播,已經迭代出很多個版本。在早期通過惡意的JavaScript腳本進行投遞,后來轉為通過含有惡意宏代碼的文檔下載進行傳播。亞信安全曾多次對該木馬進行過披露,截至當前,該木馬的基礎設施仍然在不斷更新。

在此文中,我們將解釋我們的威脅檢測分析師如何使用從全球互聯網基礎設施捕獲的netflow數據來發現之前未被研究的Dridex運營商使用的分層網絡方法,以及它與Emotet基礎設施的意外重疊。

威脅檢測分析師發現,Emotet C2服務器正在通過端口TCP / 38400與IP 179.43.147.77重復通信。這是迄今為止我們所看到的Emotet網絡基礎架構行為中的一個異常。

針對這種異常,我們的威脅檢測小組進行了調查,以試圖確定179.43.147.77的目的和行為。

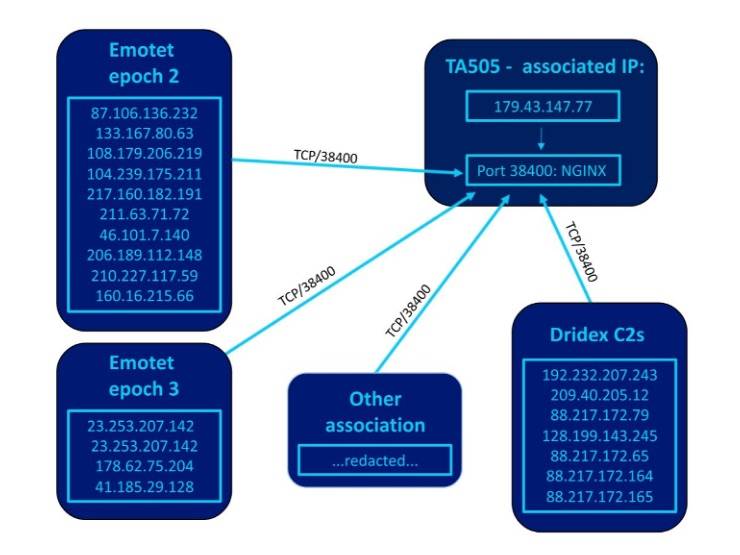

在對全球互聯網基礎設施中收集的網絡流進行長期監視和分析期間,我們觀察到多個惡意軟件家族通過同一端口TCP / 38400與IP通信。我們的觀察結果如下圖所示:

在數量上,我們觀察到通過TCP/38400與179.43.147.77對話的數量:

- 10個Emotet時代2個C2;

- 4個Emotet時代3個C2;

- 7個Dridex C2。

對可用開源情報(OSINT)的分析顯示,TA505組織在2019-06-20已使用179.43.147.77來傳播惡意軟件FlawedAmmyy1 2 3。該IP所屬的托管公司,Private Layer Inc,是一家離岸托管公司,被觀察到在過去被威脅行動者利用。

179.43.147.77的目的是什么?它仍然由TA505管理嗎?

探索與TA505的連接

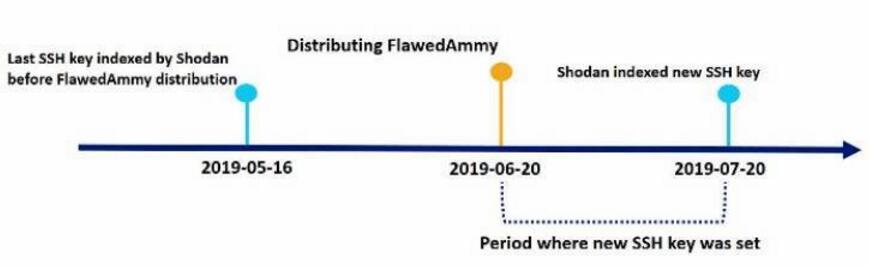

鑒于FlawedAmmyy于2019.6.2發布于179.43.147.77,已對TA505是否仍在管理該服務器進行了調查。由于Shodan每月至少執行一次互聯網范圍的掃描,因此根據歷史掃描數據在當前時間范圍2019.6.2-20197.20中設置了當前使用的SSH密鑰:

如果將新的SSH密鑰設置為2019.6.2的情況,則表明傳播TA505綁定的FlawedAmmy示例的同一操作員也在操作通過端口38400連接的命令和控制服務器的管理。

Dridex已由TA5055傳播和使用,從而加強了連接。

與此理論相反的是,TA505與Emotet組沒有已知的聯系,這就引出了一個問題,即他們為什么要管理Emotet C2服務器。

此外,除了Dridex之外,TA505使用的惡意軟件家族都沒有與179.43.147.77進行過通信,從而使連接更加脆弱。

根據這些觀察結果,我們認為179.43.147.77的運算符在FlawedAmmy發行后發生了變化。

179.43.147.77的用例

179.43.147.77背后用例的核心是知道何時連接服務器變為活動C2服務器。如果它們最初在一段時間內連接到179.43.147.77,然后停止通信并變為活動的C2節點,則可能表明179.43.147.77的運營商移交或出售了對這些服務器的訪問權。

另一方面,如果在服務器處于活動的C2時服務器與179.43.147.77之間的通信正在進行,則表明179.43.147.77與Emotet和Dridex背后的組織有更緊密的聯系。

我們不認為179.43.147.77背后的操作員與Emotet和Dridex背后的組織巧合地入侵了同一服務器,因為指向179.43.147.77的接入連接幾乎完全是Emotet和Dridex C2服務器,也就是說,受控服務器中的非隨機性。

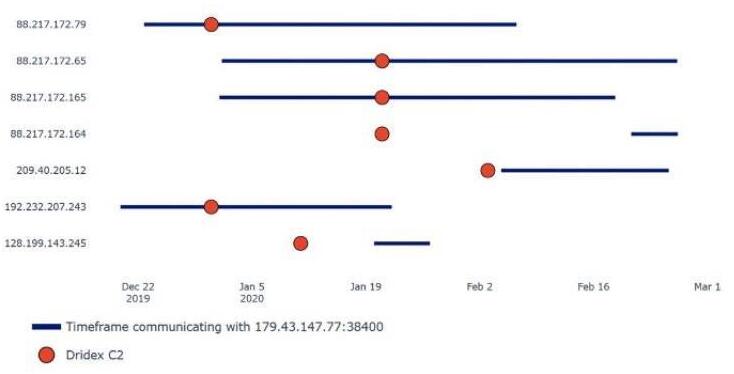

Dridex C2活動時間表

時間線顯示,大多數IP在與179.43.147.77通信時都充當C2,這降低了操作員179.43.147.77僅將受管服務器的訪問切換到其他參與者的可能性。

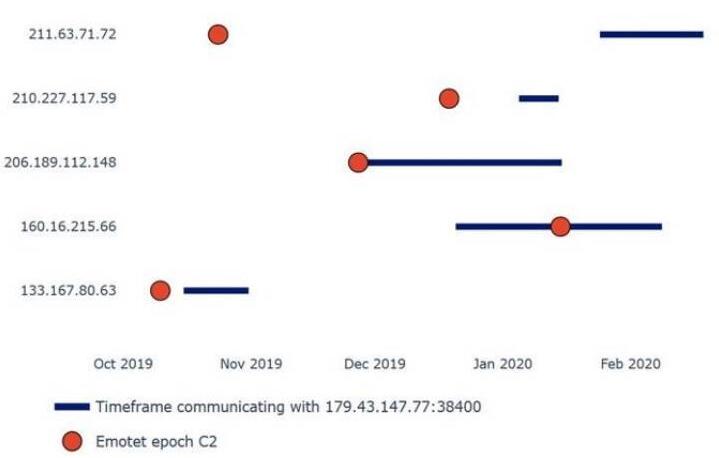

Emotet Epoch 2活動時間表

對Emotet Epoch 2 C2進行相同的分析顯示出一些不確定的行為:

似乎他們在成為Emotet C2之后或同時開始主動與179.43.147.77通信,由于用于時間軸分析的可用netflow捕獲太少,因此從圖中排除了五個監測點參差不齊的C2。NetFlow是一種網絡監測功能,可以收集進入及離開網絡界面的IP封包的數量及資訊,最早由思科公司研發,應用在路由器及交換器等產品上。

總結

威脅檢測分析師得出的結論是,從2019年12月下旬開始,179.43.147.77的運營商與目前使用Dridex惡意軟件的組織有密切聯系,并且一直持續到今天。攻擊者面臨著基礎架構的崩潰,并且似乎需要持久性和集中控制。

本文翻譯自:https://hello.global.ntt/en-us/insights/blog/dridex-and-emotet-infrastructure-overlaps