你永遠也混不熟的零信任

本文轉載自微信公眾號“SDNLAB”。

過去一年網絡安全事件頻頻發生。去年年底的SolarWinds事件被稱為“十年來最嚴重的網絡安全危機”,以及“臺灣84%的公民信息被泄露”“5.38億條微博用戶信息泄露”“多地高校數萬學生隱私遭泄漏”等等。

2020年12月發生的SolarWinds供應鏈攻擊滲透了美國幾乎所有的關鍵部門,思科、微軟、英特爾等科技巨頭以及超過9成的財富500強企業躺槍。

還有數據表明,遠程辦公導致全球網絡犯罪激增400%。據估計,在2021年,勒索軟件將每5秒鐘攻擊一次新的受害者,全球勒索軟件破壞成本將達到200億美元,是2015年的57倍。

在這些安全事件和可怕數據的不斷敲打下,網絡安全必須迎來一場深度改革。

是時候改革了

其實大多數網絡安全事件都有一些共性。首先是權限問題,入侵者一旦獲得賬戶,就能利用管理賬戶的權限進行攻擊,利用企業內部網絡的默認信任關系來進行橫向移動。另外,被攻擊目標一般缺乏完善的訪問控制措施,還缺乏完善、深入的安全監測與響應能力,導致未能快速發現并阻止攻擊行為。

這是由于傳統的安全措施都集中企業邊界,也就是內部網絡和外部網絡之間。打個比方,我們的企業就是一個城堡,城堡內部的一切活動都是默認可信的,數據和業務都在城堡內部進行管理,安全部門只對進出城堡的活動進行監控和保護。

但是,隨著云計算、虛擬化等技術的發展,企業的數據和應用慢慢的從內網移動到外網,企業邊界不斷延伸,城堡的大門被打破。

另一方面,傳統的外部訪問控制措施已經不足以應對現代攻擊技術。

安全模式是時候改革了,零信任安全架構或許是一個理想選擇。據調查,2021年將會有40%的企業積極嘗試零信任安全技術:

零信任核心原則:從不信任,始終驗證

(1) 顯示確認

零信任的第一個基本原則是對所有資源的訪問都需要經過驗證。用戶每次訪問共享文件、應用程序或云存儲設備時,都要驗證該用戶對相關資源的訪問。因為在零信任架構中,用戶的每個網絡活動都是潛在的威脅。要實現這種模式,需要:遠程身份驗證、訪問協議、外圍安全和網絡訪問控件。

(2) 最小權限原則

最小權限原則指每個用戶只能訪問其工作所需的訪問權限。通過限制每個用戶的訪問權限,可以有效防止黑客進入內部后的橫向攻擊。這種精細的授權策略一般來說是由數據所有者來管理權限,并定期審核訪問權限和成員身份。

(3) 日志記錄

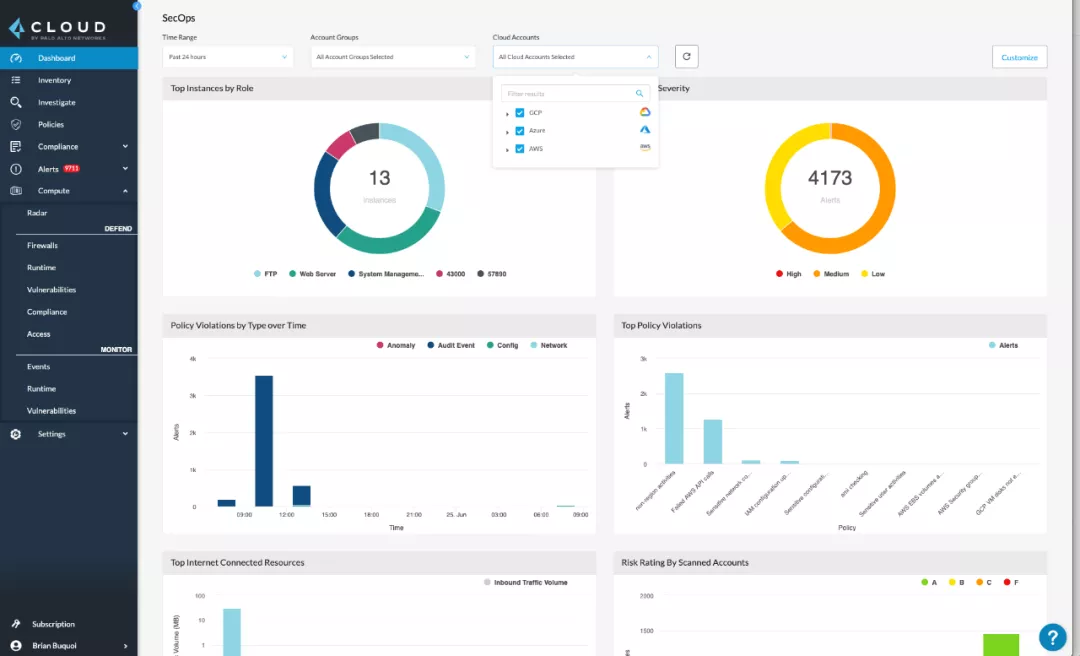

監視和日志記錄可以說是零信任安全模型最重要的功能。在系統的監視下,網絡中的每一個活動都被記錄在案,并且經過可視化安全分析,可以有效辨別出哪些是異常賬戶,勒索軟件和惡意操作都清清楚楚地展示在你的眼皮底下。

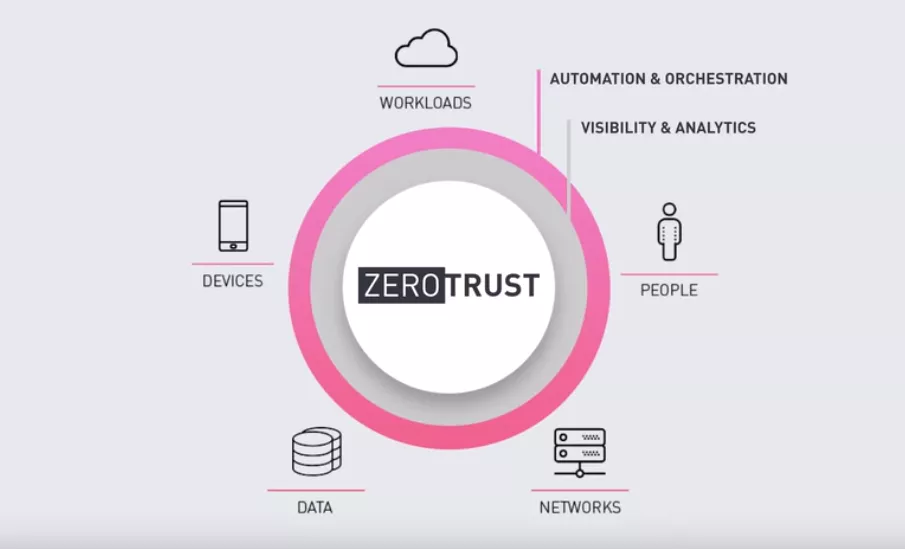

零信任7大要素

零信任不僅僅是一個概念,它是一個完備的安全模型,包括七大要素。

(1) 零信任數據:數據是黑客攻擊的最終目標,因此,零信任首先要保護數據,然后才是構建額外的安全層。然而,數據是經常流動的,它們通常在工作站、移動設備、應用程序服務器、數據庫、SaaS應用程序之間傳輸,而且通常還是跨公司、跨公網的進行共享。要保護這些數據,公司必須要了解其數據在何處,誰可以訪問,并監視數據訪問以檢測和響應潛在威脅。

(2) 零信任人員:有數據表明有81%的數據被盜是由于賬號密碼被別人盜取,所以僅憑賬號密碼已經不能證明用戶的身份了。在零信任架構中,就算是在防火墻后面的操作都默認為違規,需要驗證每個請求。也就是說,無論你是誰、你在哪里、你要做什么,零信任架構都不認識你,身份驗證、授權、加密一樣不能少。這樣能有效防止網絡釣魚,密碼錯誤或惡意內部人員等人為錯誤。

(3) 零信任網絡:零信任網絡使用下一代防火墻之類的技術來對網絡進行分段、隔離和限制,并創建多個檢查點,在這樣的網絡中黑客無法導航,寸步難行。

(4) 零信任工作負載:無論是在何種云環境中,工作負載(比如應用系統、虛擬機、容器、Serveless等)都非常容易受到攻擊。零信任將存儲到操作系統到Web前端的整個堆棧視為威脅,并使用符合“零信任”原則的兼容控件對其進行保護。

(5) 零信任設備:在過去幾年,網絡上的設備呈爆炸式增長,這些連接的設備中每一個都可以作為黑客滲入網絡的入口。所以,無論是移動設備還是物聯網設備,零信任網絡都將其視為威脅載體,對其進行隔離、控制和保護。

(6) 可視化和分析:零信任安全架構支持監視、記錄、關聯和分析網絡中的每一個活動,這一點很重要,因為任何人都不能保護他看不到或看不懂的東西。高級威脅檢測和用戶行為分析能幫助我們掌握網絡中任何潛在威脅。

(7) 自動化和編排:要知道我們人工無法監視每一個網絡中發生的事件,所以自動化是必不可少的,將監視和威脅檢測系統自動化可以節省很多人力資源,更重要的是,這可以提高事件響應、任務授權的速度,還能提升策略的準確性。

挑戰重重

零信任看起來確實很完美,但在現實中很難實現。

首先面臨的一個問題是,并不是所有的資源和應用程序都適用零信任協議。很多舊版應用程序和管理工具都不能使用身份驗證,如果有必要,就得另想其他辦法來保護他們。

其次,雖然零信任安全系統把企業保護得滴水不漏,但是對員工不友好,很多員工會覺得操作太麻煩,可能會想方設法地規避那些層層驗證,從而造成系統中的薄弱環節。所以,員工的支持與配合對于建立一個成功的零信任網絡非常重要。

最后,很多法規還沒有將零信任納入,它還不能作為一個安全協議。這意味著,在監管嚴格的行業中,如果企業采用零信任模型,可能無法通過審核,這時候只能實施防火墻和防病毒軟件之類的傳統安全方法了。

努力實現

要成功實現零信任安全需要足夠的時間與耐心。首先,需要仔細分析企業當前的安全系統,找到薄弱的地方,先刪除掉那些不夠謹慎安全的默認設置。還需要將當前系統各部分的數據、網絡連接方式映射出來,這樣可以一目了然的確定哪些位置需要添加驗證點。

接下來就是重組安全網絡,這得視情況而定,有的企業需要直接覆蓋舊系統,有的只需要添加額外的安全措施。當然,還需要一些其他的安全工具,例如端點檢測和響應(EDR),防火墻和防病毒軟件

最后,員工培訓也很重要。首先得向員工們解釋為什么企業要采用這種方法,并鼓勵他們遵循協議。內部威脅一直是企業管理者的心頭大患,例如當年微盟的“員工刪庫跑路”事件,華爾街日報的調查顯示,70%的企業管理者擔心內部人員威脅,但事實上,大多數內部威脅并非是員工惡意,而是疏忽或缺乏必要的安全意識。

關于未來

關于企業安全,微軟企業服務大中華區 Cybersecurity 首席架構師張美波曾表示,“零信任”是一個持續進化的旅程,而不是一個結果。零信任并不是一蹴而就的,企業應根據自身目前的情況和實際需求,參考“零信任”原則,逐步對企業組織、流程和技術進行優化調整。

未來,絕大部分企業會持續的、長期以混合安全模式架構(即“零信任”模式與傳統安全模式共存)運行,并逐步遷移到“零信任”模式。