黑客共享了繞過支付卡的3D安全協(xié)議

攻擊者一直不斷在探索和記錄新方法,以繞過用于授權在線卡交易的3D安全(3DS)協(xié)議。3D-Secure(Three-Domain Secure)支付驗證服務(簡稱3DS)是VISA和萬事達國際組織( 以下統(tǒng)稱國 際組織)為提高信用卡網(wǎng)上支付的安全性,保障用戶網(wǎng)上支付安全,向所有信用卡個人卡主卡持卡人( 以下簡稱持卡人)共同推出的一項安全驗證服務。

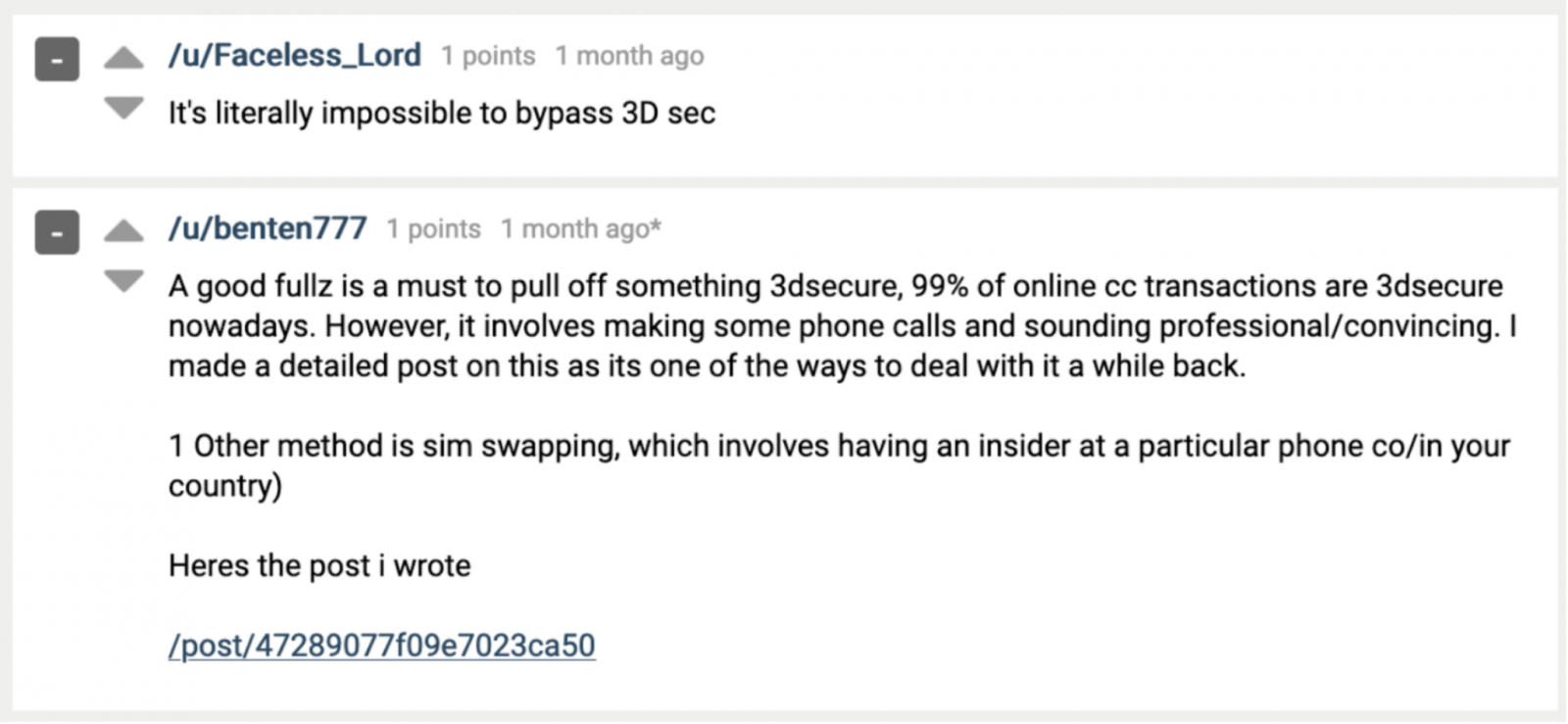

地下論壇上的討論提供了如何通過結合社會工程和釣魚攻擊來繞過最新版本的安全特性的建議。

許多暗網(wǎng)論壇上的個人都在分享他們在使用3DS來保護用戶交易的商店中進行欺詐購買的知識。3DS為使用信用卡或借記卡的在線購物增加了一層安全保障,它需要持卡人的直接確認來授權支付。

該功能從第一個版本演變而來,在第一個版本中,銀行要求用戶提供代碼或靜態(tài)密碼以批準交易。在為智能手機設計的第二個版本(3DS 2)中,用戶可以通過使用他們的生物特征數(shù)據(jù)(指紋、人臉識別)在銀行應用中進行身份驗證來確認他們的購買。

盡管3DS 2提供了先進的安全功能,第一個版本仍然被廣泛部署,攻擊者有機會利用他們的社會工程技能,誘使用戶提供代碼或密碼來批準交易。

3DS代碼已被應用到社會工程

在一篇博文中,安全情報公司Gemini Advisory的分析師們分享了一些攻擊者在暗網(wǎng)論壇上討論的方法,以在實施3DS的在線商店進行欺詐性購買。一切攻擊都從持卡人的全部信息開始,至少包括姓名、電話號碼、電子郵件地址、物理地址、母親的娘家姓、身份證號碼和駕照號碼。

攻擊者利用這些細節(jié)冒充銀行員工給用戶打電話確認身份,通過提供一些個人身份信息,他們獲得受害者的信任,并要求使用他們的密碼或代碼來完成這個過程。

相同的策略可能適用于更高版本的3DS并實時進行購買,黑客在一個頂級地下論壇上的帖子中描述了該方法。

利用完整的持卡人詳細信息、變聲器和電話號碼欺騙應用程序,詐騙者可以在網(wǎng)站上發(fā)起購買,然后打電話給受害者獲取所需信息。

在最后一步,黑客通知受害者,他們將收到用于最終身份驗證的確認碼,這時網(wǎng)絡犯罪分子應在商店下訂單。當系統(tǒng)提示輸入要發(fā)送到受害者電話的驗證碼時,欺詐者應從受害者那里獲取該代碼。

也可以通過網(wǎng)絡釣魚和注入等其他方式來獲取3DS代碼,當受害者在網(wǎng)絡釣魚站點上進行購買時,犯罪分子會將所有詳細信息傳遞給合法商店以獲取其產品。

根據(jù)Gemini Advisory的調查結果,一些網(wǎng)絡罪犯還將被盜的信用卡數(shù)據(jù)添加到PayPal帳戶中,并將其用作付款方式。另一種方法是經(jīng)典方法,涉及用惡意軟件攻擊受害者的手機,這樣惡意軟件可以攔截安全代碼并將其傳發(fā)送給欺詐者。

另外,許多商店在交易額低于特定限制時也不會要求3DS代碼,從而使欺詐者得以進行多次較小的購買而逃脫懲罰。

這些技術大多數(shù)都在存在3DS早期版本的地方起作用,與3DS 2相比,被廣泛采用還有很長的路要走。歐洲正在引領向更安全的標準(PSD2法規(guī)-3DS 2實現(xiàn)了強大的客戶身份驗證)的過渡,而在美國,使用3DS 1的商家的欺詐責任保護將于2021年10月17日到期。

但是,Gemini Advisory認為,網(wǎng)絡犯罪分子還將通過社會工程技術攻擊更安全的3DS 2。

本文翻譯自:https://www.bleepingcomputer.com/news/security/hackers-share-methods-to-bypass-3d-secure-for-payment-cards/