黑客濫用微軟 VSCode 遠程隧道繞過安全工具

據Cyber Security News消息,微軟VSCode 遠程隧道功能正被攻擊者利用,以繞過安全措施部署惡意腳本。

VSCode 遠程隧道是流行開發環境中的一項功能,讓開發者通過安全隧道連接到遠程計算機的本地編碼環境,從而提高開發參與度和靈活性。

根據 On the Hunt 的博客文章,攻擊者可在用戶不知情的情況下安裝安裝 VSCode CLI 并創建遠程隧道的文件或腳本,進而非法訪問開發人員設備,竊取機密數據、部署惡意軟件并通過網絡橫向移動。

最初發送的惡意 LNK 文件包含一個 PowerShell 命令,允許用戶從遠程 IP 地址下載并執行 Python 腳本。 VSCode CLI 二進制文件 code-insiders.exe 由 Python 腳本下載并執行。 Python 腳本使用 Github 上的 CLI 二進制文件生成并驗證 VSCode 隧道。

攻擊鏈

為 VSCode 創建一個遠程隧道,攻擊者利用通過網絡瀏覽器創建的隧道在 Python 有效載荷上執行命令。

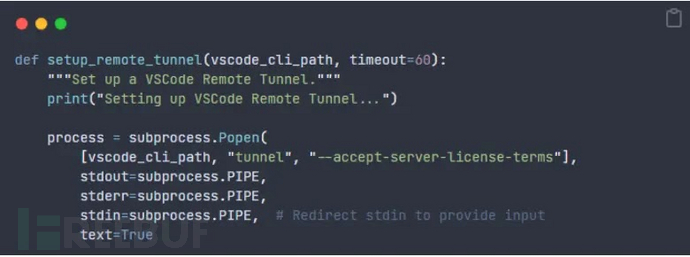

Python 腳本設置隧道

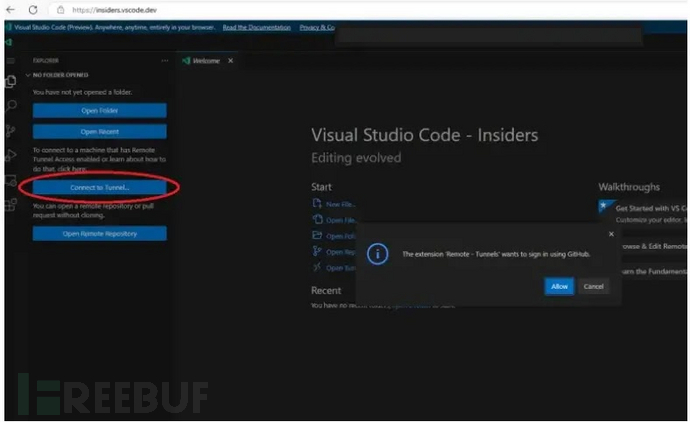

在不使用攻擊者GitHub 帳戶的情況下向 VSCode 進行身份驗證,需按下 connect to tunnel 按鈕。

連接到隧道

一旦驗證了賬戶,就可以看到有活動隧道的遠程主機列表。 選擇在線受害者主機將連接到該主機上運行的 VSCode 遠程隧道。這使得遍歷受害者遠程計算機上的目錄成為可能。此外,還可以創建新文件或腳本并遠程運行。

因此,企業最好限制自己的員工或客戶訪問遠程隧道,否則應禁止在園區內使用隧道,或采取措施防止隧道被濫用。