安全 | 攻擊欺騙技術在護網行動的應用

前言

由于眾所周知的原因,2021年的護網行動來的特別早,預計4月8日開始。根據歷年來的護網最終披露的結果,絕大部分靶標都被攻陷,但是入侵路徑和內參報告,絕大部分人是看不到的。對于這種HW環境,防守方更想提升自身防御體系的溯源能力,從開始的拔網線、關閉關鍵網絡服務、利用各種安全設備快速封禁惡意IP,到部署簡單的攻擊欺騙系統(蜜罐、密網),經過這兩年的實戰業務場景打磨,為了更有效的防御,防守方采用了中高交互蜜罐的方式進行誘捕和攻擊引流。具備詳細的入侵告警日志、可溯源攻擊者身份、具備反制能力的攻擊欺騙系統是我們理想的護網利器,下面談談我對攻擊欺騙技術在護網中應用的理解。

攻擊欺騙系統演進歷史

我們要想了解如何應用攻擊欺騙技術到護網當中,我們就需要了解攻擊欺騙產品的演進路線。

早在2014年、gartner自適應安全架構進化中提到了-防御矩陣中包含了誘導攻擊者。

轉移攻擊者:簡單來說,該領域功能可是企業在黑客攻防中獲得時間上的非對稱優勢,通過 多種技術使攻擊者難以定位真正的系統核心以及可利用漏洞,以及隱藏\混淆系統接口\信息(如創建虛假系統、漏洞和信息)。

例如,被 Juniper 網絡收購的 Mykonos 科技可以創建一個無漏洞的應用層鏡像,隨后提供一個活躍目標的蜜罐。Unisys Stealth 可以將網絡系統隱藏,而 CSG's invotas 解決方案整合了豐富多樣的偏離技術。雖然隱藏式安全并不能根本性解決問題,這種方式也視作一種可分層的、深層防御策略。

Mykonos Web能夠阻止他們破壞關鍵信息,通過虛假漏洞耗費攻擊者時間,并提供有價值情報阻擋潛在攻擊

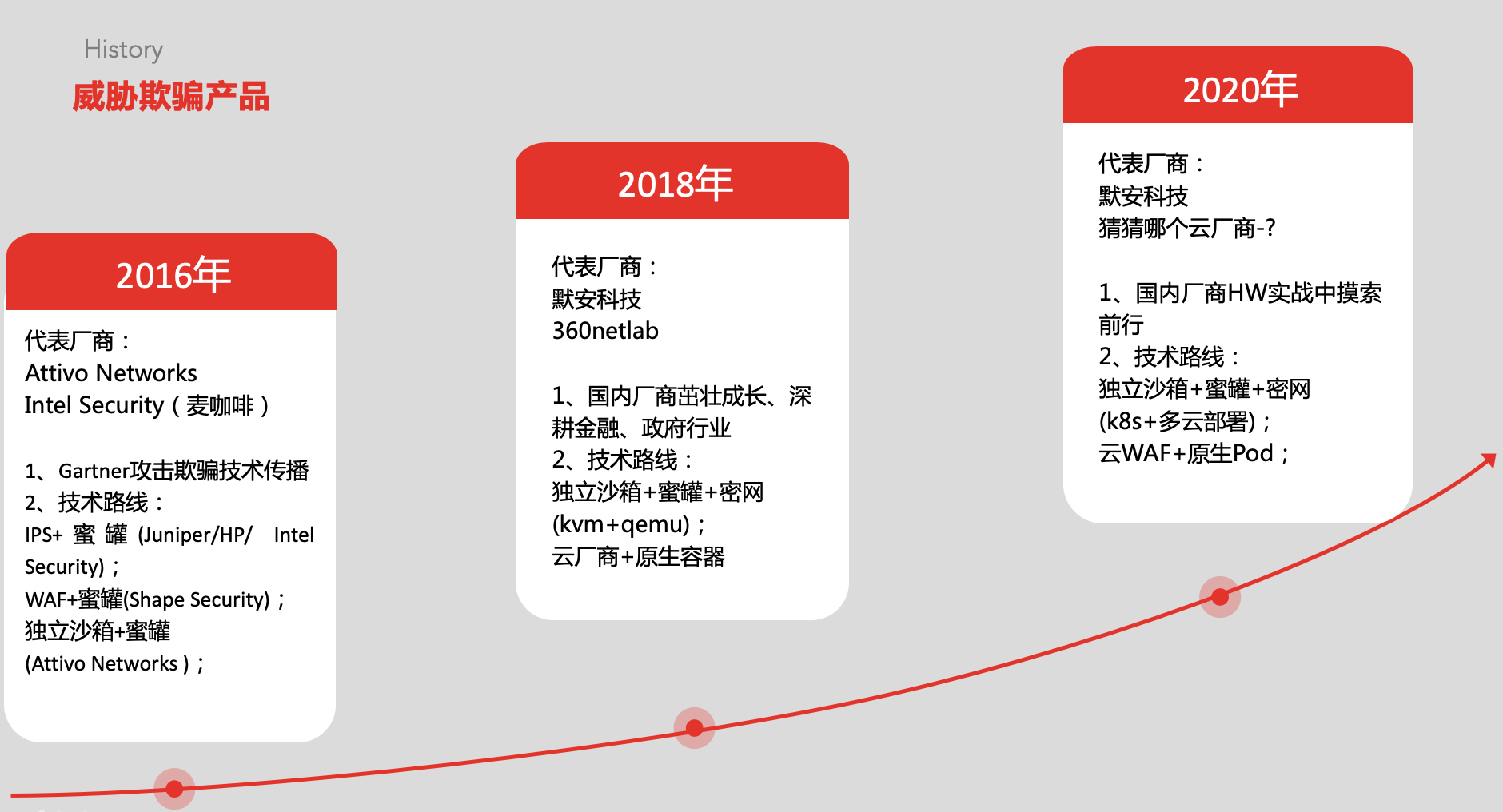

自左向右進行產品介紹:

(1) 2016年是國外攻擊欺騙產品的元年,自適應安全架構的理念,從積極防御已經轉變成,把黑客放進來,讓你留下入侵的痕跡,溯源你,反制你,這樣更有效果。

- 以傳統安全大廠為代表的麥咖啡的IPS、HP IPS設備、Juniper IPS設備都積極的尋求相對應的攻擊欺騙技術產品,要么整合要么自研。這期間,DNS天坑技術被各大IPS廠商玩的如火純青。這是第一條技術路線。但是后來傳統安全大廠發現附加值并不是很大,而且誤報率高(當時,威脅情報還沒有形成氣候),而且沒有革命性的技術選型。最終都放棄整合,Juniper這8000萬美金花的冤呀。

- WAF+蜜罐的技術路線,也不錯,但是沒有經過用戶打磨,相對來說技術不成熟。

- 真正革命性的產品是 以Attivo Networks 為代表的獨立沙箱+蜜罐的選型,應該是最早使用openstack技術應用到安全產品上,它可模擬中等交互蜜罐:RDP、SSH、FTP等服務、融合kill chain技術,提供蜜罐覆蓋率、服務蜜罐管理、malware payload分析、virustotal 威脅情報對接。

(2) 2018年是國內攻擊欺騙產品的元年,國內涌現出一批攻擊欺騙廠商,針對于內網蜜罐系統,最具代表性有默安科技的幻陣系統;針對公網最具代表性的產品360netlab團隊的Anglerfish。可以捕捉0day。這期間的蜜罐、密網技術更成熟,包括可模擬Windows、Linux等操作系統,同時添加了設備指紋功能幫助溯源。也有一些新興的云廠商開始嘗試在公有云上使用原生容器部署蜜罐系統。用戶使用反饋也不錯。

(3) 2020年是攻擊欺騙產品在護網行動中深度實踐的一年,這期間的蜜罐系統有了質的飛躍,開始使用容器平臺(k8s)部署了,也可以通過多云容器管理平臺部署到世界上的任何一個角落。為了更好的隔離也使用了原生Pod等容器技術。

護網行動防守方的挑戰與應對之策

護網行動中的技術挑戰:

- 許多企業,特別是國有企業、數字政府,在護網建設方面投入的大量的資金,但是實戰化的防御支撐能力明顯不足。普遍是重邊界、輕內網防御,造成了一旦邊界被破,內網整體垮掉的風險。

- 面對0day攻擊無法有效發現,理論上說0day攻擊是無法防御的,目前大部分企業通過設備自帶的威脅情報檢測。對現有的惡意域名庫、惡意IP庫等,因為攻擊方使用的都是新的域名和IP,這也是黑名單做安全的尷尬。

- 針對攻擊溯源,2020年的護網行動大部分用戶都部署了內網蜜罐系統,但是絕大部分是內網低交互蜜罐,只是內部發現掃描行為,而且大部分都是設備探活誤報,根本沒有達到攻擊欺騙的效果。

我們如何應對?

- 在內外網都部署蜜罐、蜜網系統,尤其是內網,護網期間被擊穿是無法避免的,那么,我們應該把內網當成外網一樣的級別防御,不能有重外輕內的思想。同時滿足多場景部署部署,支持公有云、專有云、私有云部署。

- 部署0day事后分析程序、部署Nday漏洞蜜罐。

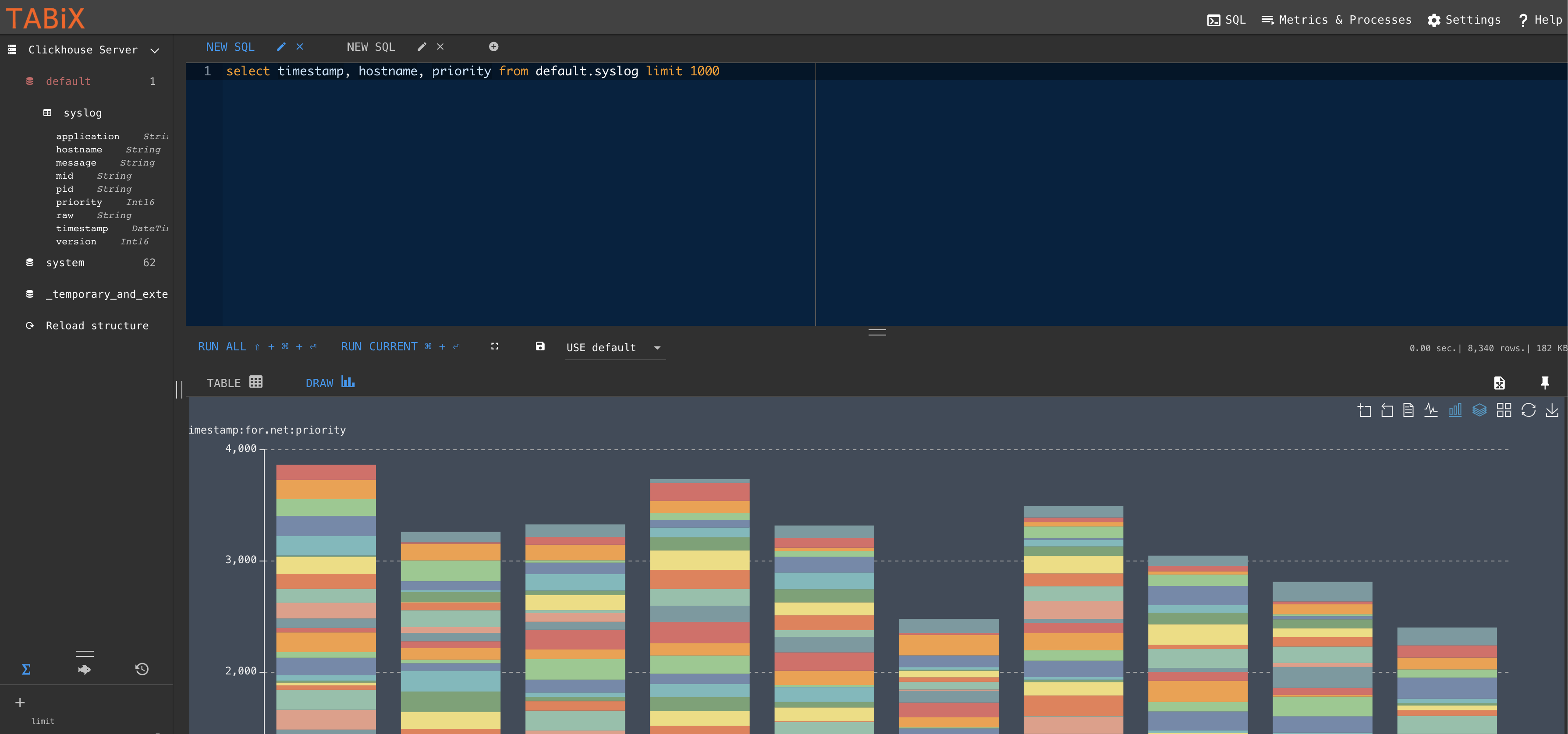

0day捕獲蜜罐,存儲所有在主機上socket-process-file信息上傳到clickhouse,存儲,分析。

Nday漏洞模擬:

1. 遠程代碼執行:

(1)Apache Solr XXE & RCE 漏洞(CVE-2017-12629)

(2)Apache Solr DataImportHandler遠程命令執行漏洞(CVE-2019-0193)

(3)Elasticsearch Groovy 遠程命令執行(CVE-2015-1427)

(4)Jenkins 遠程代碼執行(CVE-2018-1000861, CVE-2019-1003005 and CVE-2019-1003029)

(5)Zabbix API JSON-RPC 遠程命令執行漏洞

(6)WordPress 遠程代碼執行漏洞

(7)ThinkPHP 5.0.x 遠程代碼執行漏洞

(8)Supervisord 遠程代碼執行漏洞(CVE-2017-11610)

(9)SaltStack 身份驗證繞過漏洞(CVE-2020-11651)和目錄遍歷漏洞(CVE-2020-11652)

(10)Spring Data REST 遠程代碼執行漏洞(CVE-2017-8046)

(11)Spring Data Commons 遠程命令執行漏洞(CVE-2018-1273)

(12)Struts2 遠程命令執行漏洞(053 、015、013、007)

(13)泛微OA BSH 遠程代碼執行漏洞

2. 未授權訪問:

(1)Redis 弱密碼

(2)MongoDB未授權或弱口令

(3)Memcached未授權訪問或弱口令

(4)phpMyAdmin 存在弱口令

(5)Zabbix對外開放或弱口令

(6)Docker(Swarm) api 未授權訪問漏洞

(7)Kubernetes API 未授權訪問

(8)Jenkins 未授權訪問

(9)Kibana 未授權訪問

(10)Hadoop YARN ResourceManager 未授權訪問

(11)Harbor 未授權創建管理員漏洞(CVE-2019-16097)[版本檢測]

(12)Spark Master Web UI 未授權訪問漏洞

3. Java反序列化:

(1)Java RMI 反序列化漏洞

(2)JBoss readonly Java 反序列化漏洞(CVE-2017-12149)

(3)Jenkins 反序列化遠程代碼執行漏洞(CVE-2017-1000353)

(4)WebLogic XMLDecoer Java 反序列化漏洞

(5)WebLogic T3 協議反序列化漏洞(CVE-2016-0638、CVE-2016-3510、CVE-2017-3248)

(6)WebLogic cve-2019-2725/cve-2019-2729 反序列化遠程命令執行漏洞

(7)Apache Log4j Server 反序列化命令執行漏洞(CVE-2017-5645)

(8)Apache Shiro 1.2.4 反序列化遠程代碼執行漏洞

(9)fastjson 反序列化漏洞

4. 文件讀取/上傳:

(1)Confluence 任意文件讀取漏洞

(2)用友NC SQL注入漏洞

(3)Apache Tomcat 文件包含漏洞(CVE-2020-1938)

(4)Weblogic 任意文件上傳漏洞(CVE-2018-2894)

5. SQL注入:

(1)Apache Solr Velocity模板注入

(2)Apache APISIX Admin API 默認Token漏洞(CVE-2020-13945)

(3)Zabbix jsrpc.php SQL注入漏洞

(4)Zabbix latest.php SQL注入漏洞

(5)泛微OA e-cology SQL注入漏洞

內網外網部署中高交互蜜罐,內網需要部署漏洞靶標。加快黑客入侵速度,可獲取黑客payload溯源。下面做一下定義:

- 高交互蜜罐:模擬真實的系統,根據蜜罐業務需要重點模擬:windows操作系統沙箱,linux沙箱等(sysdig)

- 中交互蜜罐:只是簡單模擬服務,記錄用戶攻擊行為。只對部分操作的操作進行響應(當然需要模擬文件系統)。例如:Cowrie、kippo等。

- 基礎服務:Windows AD域、Exchange、SSH、RDP

- 中間件服務:apache、tomcat、weblogic、jboss、websphere、Nginx

- 數據庫服務:elastic search、MongoDB、memcache、MySQL、Redis、oracle

- 應用服務:wordpress、金蝶-U9、泛微OA、jumpserver、gitlab、jenkins、zabbix、conflunece、harbor、rancher

業務賦能場景

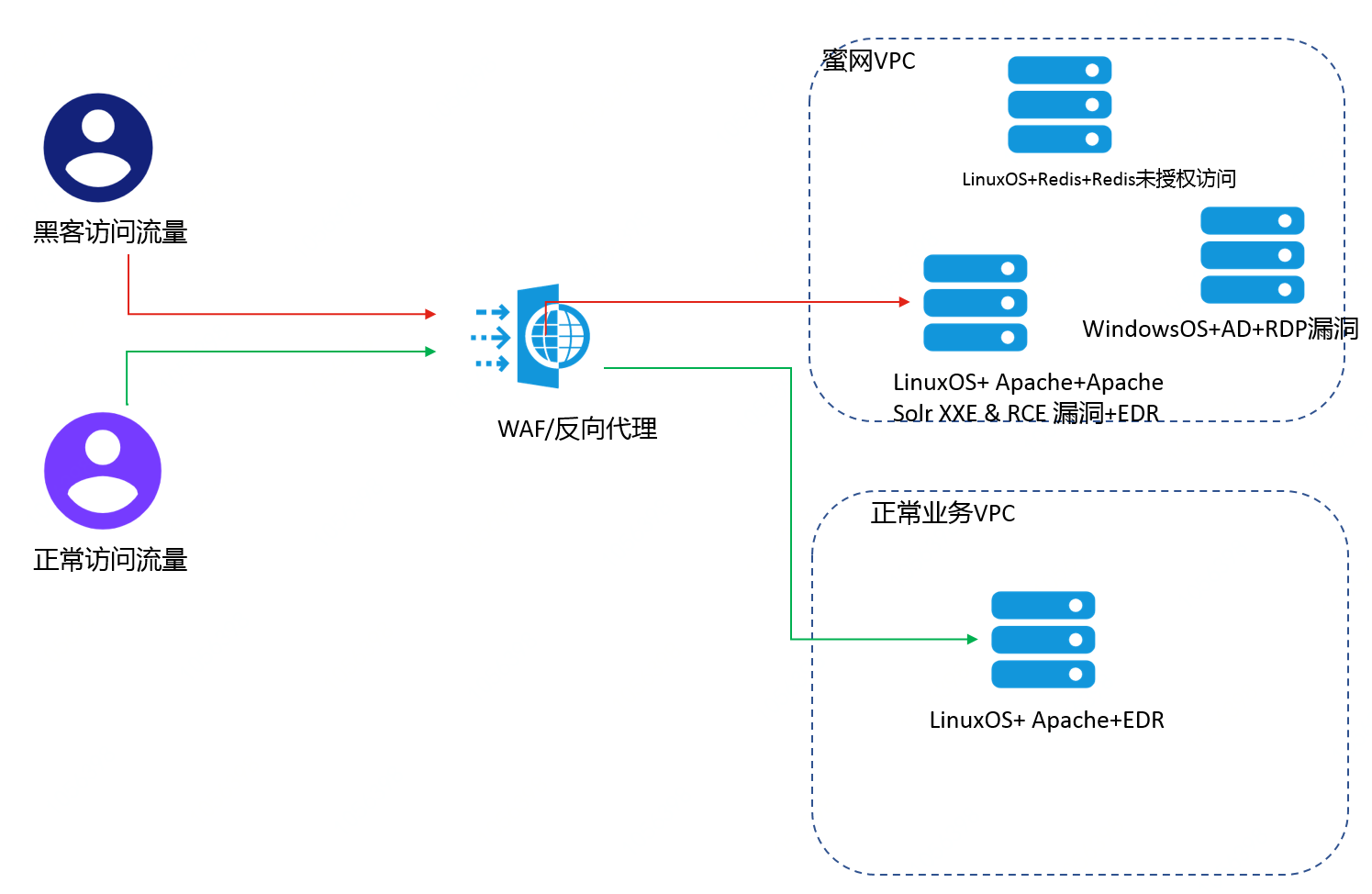

(1) 在公有云或者專有云internet區部署中高交互蜜罐、蜜網系統。

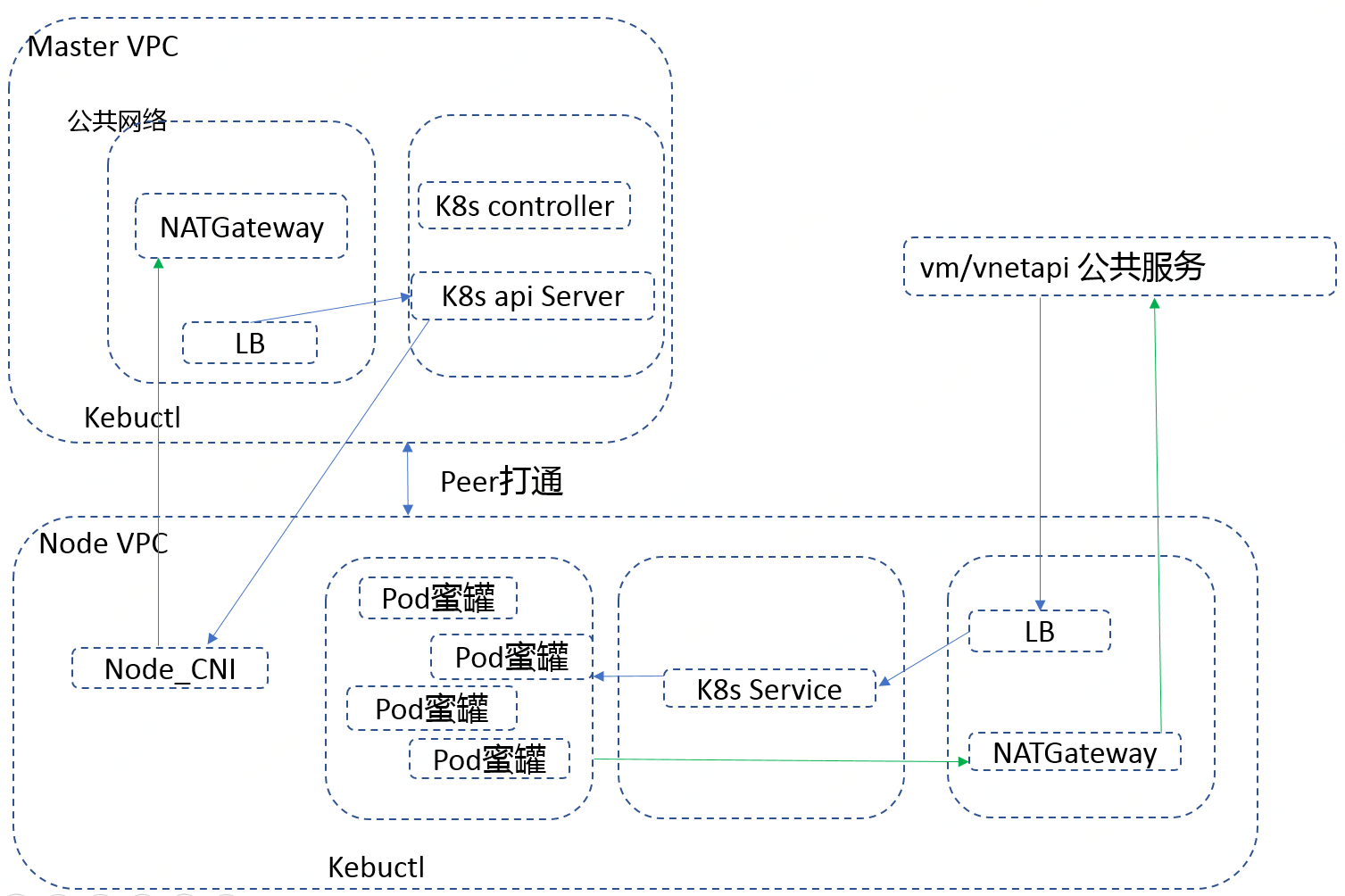

在專有云中,建議通過k8s方式部署,可以安全的采集基礎數據,包括Pod中運行的進程信息、DNS訪問信息、可通過Fluentd-elasticsearch對接所有日志。

(2) 設置云蜜網,使用WAF重定向能力把惡意數據引流到云蜜網中。

(3) 通過EDR獲取詳細蜜罐基礎數據,防止0day入侵后,有據可查。

對存在問題蜜罐數據采集。

(4) 溯源

在wordpress、金蝶-U9、泛微OA等web應用中部署Jsonp探針,獲取社交網站信息、瀏覽器指紋,過去30天行為。聯動威脅情報處置,設置webhook,可通知釘釘、飛書、微信。發生攻擊可及時發現。

攻擊欺騙技術未來規劃

能想到的:引流部分增加AI識別惡意流量重定向,快速克隆業務系統,深度設備指紋技術。但是更重要的是HW的防守方產品用的順手。