Doxing攻擊除了可以“人肉”個人外,還可以對企業造成不可估量的影響

互聯網使得人們很容易找到公開的信息, 比如固定電話號碼或者郵寄地址。一旦你知道了某個人的名字,你不會再去翻長長的電話簿,網站搜索早就替代了這些。但doxxing遠不止能得到這些“概要信息”。使用doxing的攻擊者往往會向公眾揭示你的真實身份或某些隱私信息,如私人住址、電話號碼、社保號,甚至是孩子們和信用卡的一些信息。

這就有點像身份盜竊一樣了。通過doxxing獲取某些不為人知的信息的人,總會不擇手段地去挖掘一切。比如跟蹤目標的社交媒體檔案、 尋找寵物的名字、甚至是婚前姓名或其他可能用來猜測密碼或回答安全驗證問題的線索。然而, 與身份盜竊不同的是, 這種行為的目的通常是報復、騷擾或羞辱, 而不是簡單地圖財。因為一旦受害者的個人信息被公開, 就不知道其他互聯網用戶會對他們做些什么了。

"Doxxing"也可以拼作"doxing", 它指的是利用互聯網發布和收集個人和私人信息, 然后在網上公布這些信息(也就是我們通常所理解的“人肉”)。這個詞源自"文件"這個詞, 它是"dropping dox"的縮寫, 這種報復方法可以追溯到上世紀90年代初的黑客文化。

然而,當doxing的攻擊對象是企業部門時,攻擊者受到攻擊成本的阻礙較少,因為潛在的金融回報要大得多。為了收集盡可能多的公司機密信息,攻擊者在攻擊個人用戶時使用了比以前更多樣化的方法,我們將在本文中討論這些方法。

從公開來源收集有關公司的信息

攻擊者可以采取的第一個也是最簡單的方法就是從可公開訪問的來源收集數據,互聯網可以為攻擊者提供各種有用的信息,例如員工的姓名和職位,包括在公司中擔任重要職位的員工。這些關鍵職位包括首席執行官、人力資源部總監和總會計師。

例如,如果LinkedIn顯示公司的首席執行官與總會計師或人事部門負責人是“朋友”,而這些人也與他們的直接下屬是朋友,那么攻擊者只需要知道他們的個人姓名即可輕松確定公司的層次結構,并使用此信息進行后續攻擊。

在諸如Facebook等不那么專業的社交網站上,許多用戶會顯示他們的工作地點,也會發布大量的個人信息,包括休閑照片和他們去過的特定餐館和健身房。你可能認為這類信息對于攻擊公司來說是無用的,因為這些個人信息實際上與公司無關,也不包含可能危害公司或帳戶所有者的數據。但是,通過后面的講解,你會驚訝地發現這些信息對于攻擊者真的有多大用處。

使用可公開訪問的數據進行的攻擊:BEC

員工的個人信息實際上可以用來設置BEC攻擊,BEC (Business E-mail Compromise)是一種針對企業部門的有針對性的攻擊,攻擊者通過偽裝成不同的員工(包括他們的上級)或合作伙伴公司的代表,開始與某個組織的員工進行電子郵件通信。攻擊者這樣做是為了在最終說服受害者執行某些操作(如發送機密數據或將資金轉移到攻擊者控制的賬戶)之前獲得受害者的信任。最新發布的《2020年互聯網犯罪報告》顯示,商業電子郵件泄漏(BEC)詐騙2020年給企業造成的損失超過18億美元。根據FBI公布的統計結果,BEC攻擊造成的損失比勒索軟件造成的損失嚴重64倍。

報告顯示,2020年美國聯邦調查局接獲的投訴和經濟損失金額創下新高,互聯網犯罪投訴中心(IC3)去年收到791,790宗投訴,較2019年增長69%,造成超過40億美元的損失。

盡管勒索軟件往往在網絡犯罪的頭條新聞中占據主導地位,但是與商業電子郵件欺詐造成的損失相比卻是小巫見大巫。雖然大多數投訴是針對網絡釣魚,未付款/未送達詐騙和勒索,但大約一半的損失是由商業電子郵件欺詐(BEC)、信任詐騙以及投資欺詐造成的。

Agari威脅研究高級總監Crane Hassold說。“勒索軟件是最受媒體關注的話題,但僅占網絡犯罪損失的1%。BEC占去年所有網絡攻擊損失的37%。這是一個令人發指的數字。鑒于‘欺騙’可能是BEC的一部分,因此總損失額接近21億美元。”

攻擊者一般通過魚叉式釣魚、社會工程學、惡意軟件等方式實施攻擊。他們會提前做足了功課,了解受害者的基本信息,對高管了如指掌,同時了解公司的組織架構和匯報流程機制等。明白針對誰,冒充誰,怎么說,什么時候說等,攻擊者可以把郵件騙局編造得天衣無縫、真實可信,受害者們很難發現和識破。

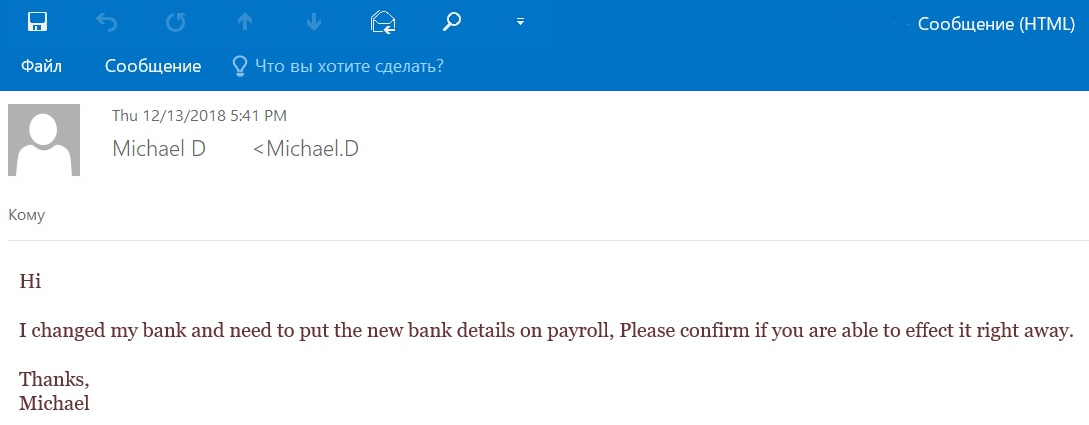

比如在一家大公司的個人主頁上,一名員工發布了一張天真無邪的海景照片,并評論說他還有三周的假期。幾天后,公司會計部門的郵箱收到一封來自休假員工的電子郵件,要求將他的工資存入另一家銀行的一張卡上。郵件發送者要求他們盡快處理這件事,并解釋說他不能接任何電話,因為他生病了,不能講電話。

帶有已更改銀行詳細信息的BEC攻擊

毫無戒心的會計師會要求用戶發送他的新銀行詳細信息,在收到這個新的銀行信息后,會計更改了員工在系統中的數據,一段時間后付款就會發送到新的銀行賬戶。

BEC攻擊是一種收集數據的手段

但是,正如前面提到的,BEC攻擊也可以針對獲取機密信息。根據雇員的職位或攻擊者所假冒的合作伙伴的重要性,他們可以獲得相當敏感的文件,如合同或客戶數據庫。此外,攻擊者可能不局限于一次攻擊,而是可以利用任何獲得的信息來追求更大的目標。

泄漏的數據

出于粗心或出于惡意目的而最終進入公共領域的機密文件,這也可以幫助攻擊者收集公司的信息。在過去幾年中,與存儲在云中的數據相關的數據泄漏事件顯著增加。由于亞馬遜AWS簡單云存儲系統(AWS S3)的廣泛普及以及其配置的簡單性,大多數此類違規行為都發生在亞馬遜AWS簡單云存儲系統(AWS S3)上,而不需要任何信息安全方面的特殊知識。這種簡單性最終會給AWS中被稱為“存儲桶”的文件存儲庫的所有者帶來危險,因為錯誤的系統配置經常會破壞這些文件存儲庫。例如,2017年7月,由于存儲桶配置不正確,導致1400萬Verizon用戶的數據被泄漏。

跟蹤像素

攻擊者可能會利用各種技術手段來獲取與他們特定目標相關的信息。其中一種技巧是傳播包含跟蹤像素的電子郵件,這些跟蹤像素通常偽裝成某種類型的“測試”消息。這種技術使攻擊者能夠獲得諸如電子郵件打開的時間、收件人郵件客戶機的特定版本和IP地址等數據,這些數據可以幫助找到收件人的大致位置。利用這些信息,網絡罪犯可以在特定的人身上建立個人檔案,然后他們可以在隨后的攻擊中冒充這個人。具體來說,如果騙子知道員工的日常日程和時區,他們就可以選擇最理想的時間進行攻擊。

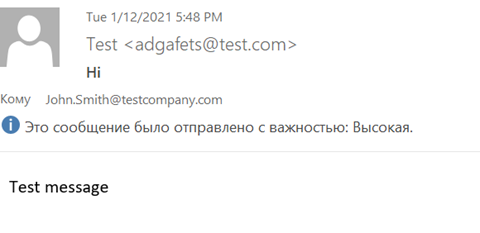

這是一個通過使用跟蹤像素進行doxing的例子,在這個例子中,一家大公司的首席執行官接收到所謂的“測試消息”。

包含跟蹤像素的測試消息示例

消息從不同的域在不同的時間到達。有些是在工作日的高峰期出現的,有些是在深夜出現的。后者上任后幾乎立即由公司首席執行官開放。這些“測試消息”繼續到達大約一個星期,然后突然停止。 CEO認為這是個玩笑,很快就忘記了。但是,很快發現該公司已將數百萬美元轉至一家外部公司的地址。調查顯示,有人聲稱自己是首席執行官,他已經發送了幾封電子郵件,要求公司會計師立即為外部公司提供的服務付費。這種情況與BEC攻擊的一種變體(稱為CEO欺詐攻擊)相匹配,在這種攻擊中,攻擊者冒充組織的高級管理人員。

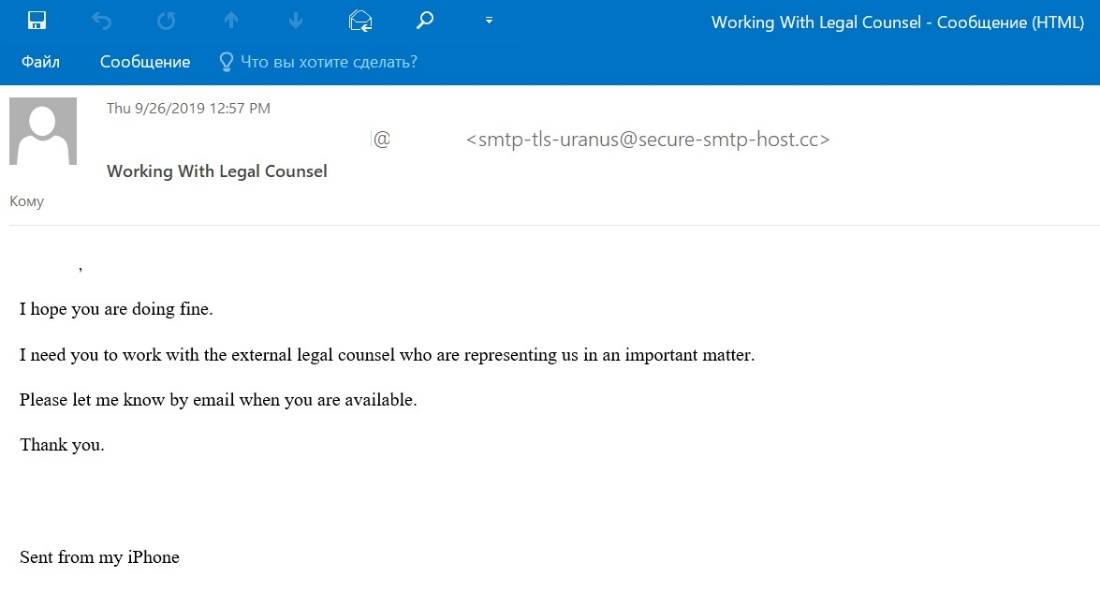

用于發起CEO欺詐攻擊的電子郵件示例

在這個場景中,攻擊者通過使用包含跟蹤像素的“測試消息”來查找目標的工作時間表,他們不僅將該消息發送給CEO,還將其發送給特定的會計員工。然后,他們可以在首席執行官無法聯系到但會計部門已經在線的理想時間請求代表首席執行官轉移一筆大筆資金。

網絡釣魚

盡管電子郵件網絡釣魚和其他惡意攻擊看似簡單,但它們仍然是網絡罪犯用來收集公司數據的一些主要工具,這些攻擊通常遵循標準方案。

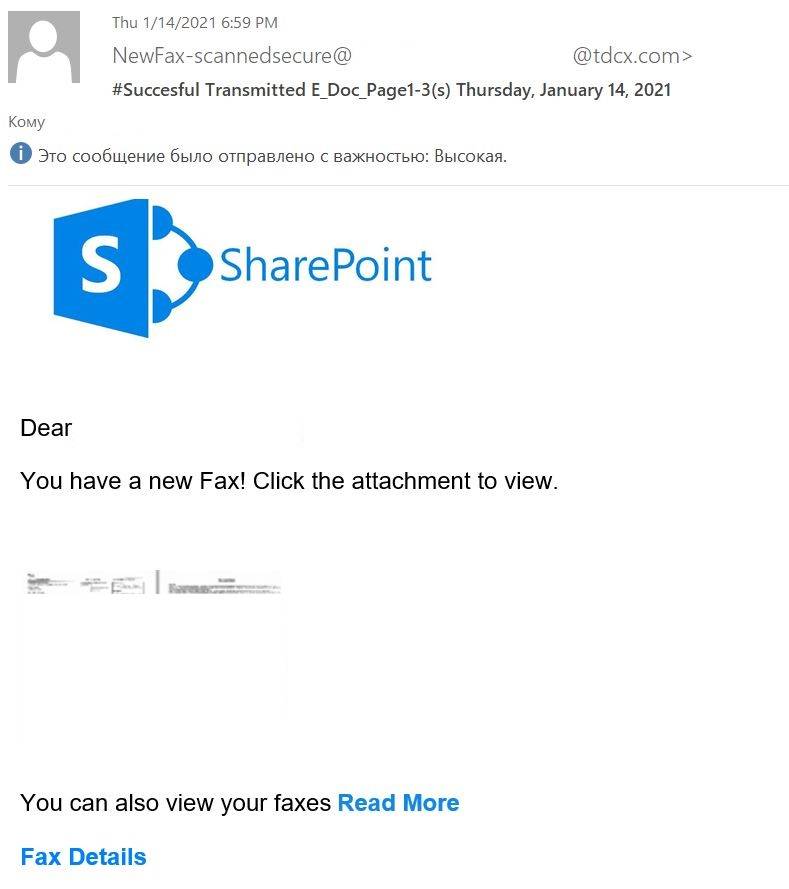

公司員工的電子郵件地址接收的消息模仿了來自SharePoint等業務平臺的典型通知,這些消息緊急地要求員工按照鏈接閱讀重要文檔或執行其他一些重要操作。如果員工真的遵循了這封電子郵件的建議,他們最終會進入一個包含欺詐性表單的網站,以輸入他們的公司帳戶憑證。如果員工試圖登錄這個虛假資源,該登錄信息將最終落入網絡釣魚騙子的手中。如果一個業務平臺不僅可以從公司網絡內部訪問,而且可以從公司網絡外部訪問,那么攻擊者就可以使用員工的賬戶登錄該資源,并收集他們需要的信息。

網絡釣魚電子郵件示例,要求員工按照鏈接閱讀傳真留言

針對組織發起的第一波攻擊也可能是旨在劫持員工個人賬戶的網絡釣魚策略,許多用戶在社交網絡上是與同事的“朋友”,并在受歡迎的Messenger中與他們保持聯系,其中可能包括有關工作相關問題的討論。通過訪問員工的帳戶,網絡罪犯可以巧妙地誘使員工的聯系人泄漏公司信息。

幸運的是,大多數安全產品都能迅速檢測到簡單的群發電子郵件釣魚,而且越來越多的用戶開始意識到這類攻擊。然而,攻擊者正在求助于更先進的攻擊方式,比如通過電話進行網絡釣魚來獲取數據。

手機網絡釣魚

網絡釣魚和典型網絡釣魚攻擊之間的主要區別在于,攻擊者誘使受害者通過電話而不是通過網絡釣魚網頁向他們提供機密信息。他們還可能使用各種方法與受害者建立聯系。例如,如果員工聯系人數據庫最終落在他們的手中,他們可以直接致電特定員工或在整個公司周圍打電話,或者他們可以傳播電子郵件,要求員工致電特定號碼。后一個示例更有趣,因此我們將詳細討論該方法。

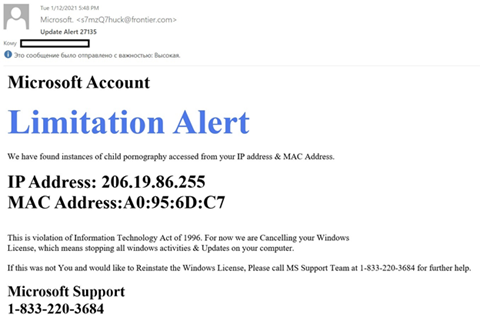

讓我們研究一下這種攻擊的潛在場景,公司員工收到來自假冒大型服務提供商(例如Microsoft)發來的電子郵件,該電子郵件被專門設置為正式郵件。該消息包含要求受害者快速做出決定的信息。攻擊者還可能試圖恐嚇接收者。下面的示例說明從受害人的計算機訪問了兒童色情內容。為了解決此問題,攻擊者要求員工以特定號碼聯系技術支持。如果受害者實際撥打了特定的電話號碼,那么攻擊者可能會冒充Microsoft技術支持人員,并欺騙受害者以泄漏其用戶名和密碼,以訪問公司的內部系統。

發起電話網絡釣魚攻擊的電子郵件示例

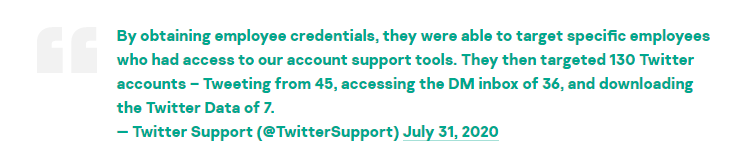

攻擊者通常冒充技術支持人員或公司IT部門的代表來贏得員工的信任。這正是2020年夏天Twitter被黑客攻擊時使用的技術。

來自Twitter支持的有關事件的消息

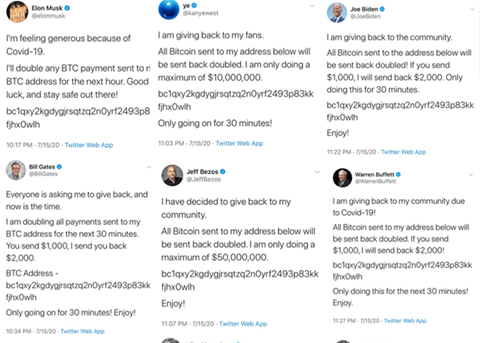

能夠進入公司內部系統的Twitter員工接到了據稱來自IT部門的電話,在這些對話中,攻擊者利用社會工程技術不僅進入了公司的內部網絡,而且還使用了使他們能夠管理Twitter用戶賬戶的工具。結果,許多名人的頁面上都出現了虛假信息,向讀者承諾,如果他們轉移到特定的比特幣錢包,他們將收到雙倍的金額。

Twitter上的騙局消息示例

個別員工的行為

傳統的黑客行為包括收集特定個人的數據,也可能被用于針對一個組織的更大規模的攻擊。正如我們前面提到的,攻擊者可以根據從社交網絡上可公開訪問的帖子中獲得的特定信息使用BEC攻擊。然而,這并不是doxing的唯一潛在的攻擊行為,特別是在有針對性的數據收集案例中,攻擊者不局限于公開可用的數據源,而是實際上為了獲得對私有內容的訪問而入侵受害者的帳戶。

身份盜竊

針對個別員工的doxing行為的結果之一可能是竊取他們的身份,在盜用身份的情況下,攻擊者可能會傳播虛假信息,導致公司聲譽受損,有時甚至造成經濟損失,特別是如果這些信息是由高級員工提供的,其聲明可能會引發嚴重的丑聞。

讓我們來假設一種涉及身份盜竊的潛在攻擊場景,在這個場景中,攻擊者在一個經理尚未注冊的社交網絡(如Clubhouse)上為其目標公司的高級經理創建一個虛假賬戶。該賬號參與大量用戶的討論,不斷發表挑釁性言論,并最終被媒體報道。結果,公司股票可能會貶值,潛在客戶開始傾向于公司的競爭對手。

本文翻譯自:https://securelist.com/corporate-doxing/101513/