【安全說】策略可視化在掛圖作戰中的實踐與思考

好看的皮囊千篇一律,

有趣的靈魂萬里挑一。

拋開現象看本質,

網絡安全的靈魂是什么?

如果把防火墻等硬件看作皮囊的話,

它們的靈魂就是安全策略,

沒有靈魂的防火墻是脆弱的、無用的,

也是孤獨的。

基于對當前防火墻策略管理現狀的分析,

我們總結了九大“孤獨問題”。

第四期【安全說】邀你探討這“獨孤九式”,

以下歡迎欣賞。

講師簡介:李源,20年網絡安全領域從業經驗,長期擔任中國人民大學MBA學位評審委員,現任北京安博通科技股份有限公司資深顧問。

凡是不以策略管理為目的的防火墻,都是“耍流氓”。

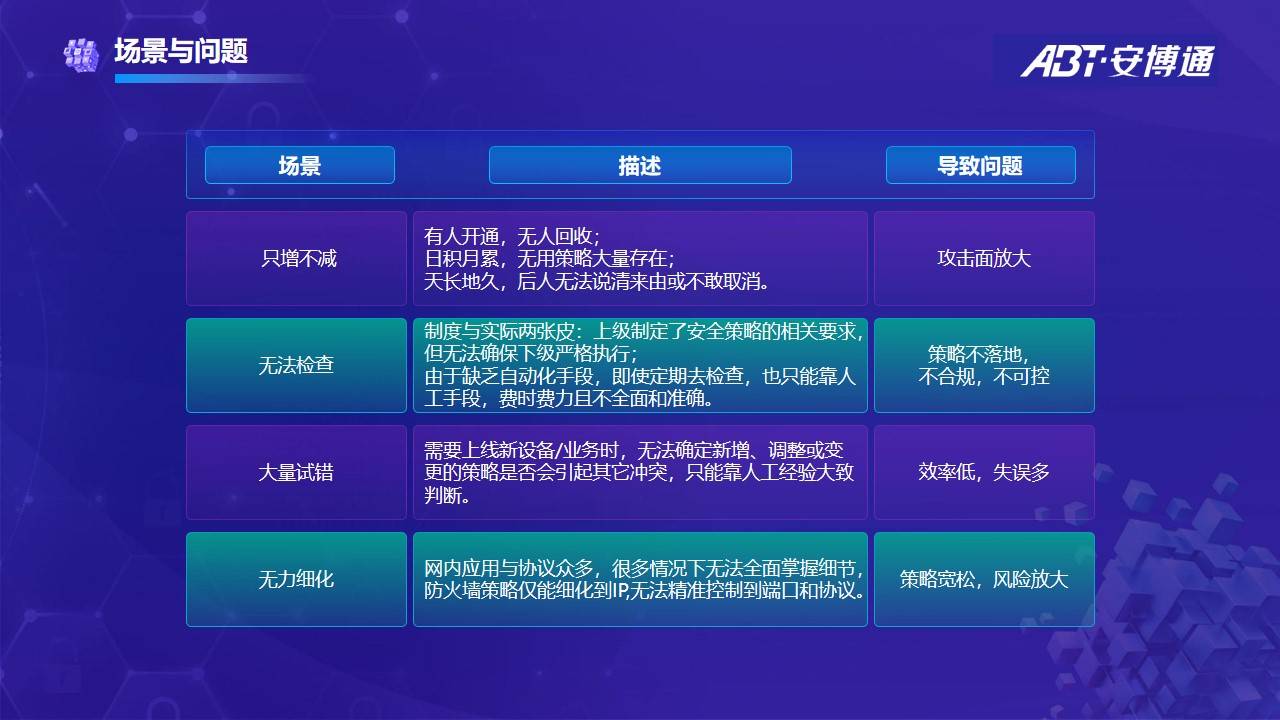

這些打引號的“流氓行為”包括:策略只增不減,有人開通,無人回收,日積月累產生大量無用策略。政策落地難,由于缺少自動化工具,實踐中較難達成策略最小化與合規性要求。需要大量試錯成本,策略變更過程中,經常出現策略不生效、影響其他策略等問題。無力精細化管理,在不了解網絡全貌的情況下,很難精細到端口和協議。

IDC早在2018年,就建議安全廠商重視策略管理。Gartner在2019年預測“到2023年,99%的防火墻缺口/被突破是由防火墻配置錯誤引起的,而不是防火墻自身缺陷”,并定義了網絡安全策略管理技術(NSPM)。在等保2.0中,也對策略管理有著明確要求。

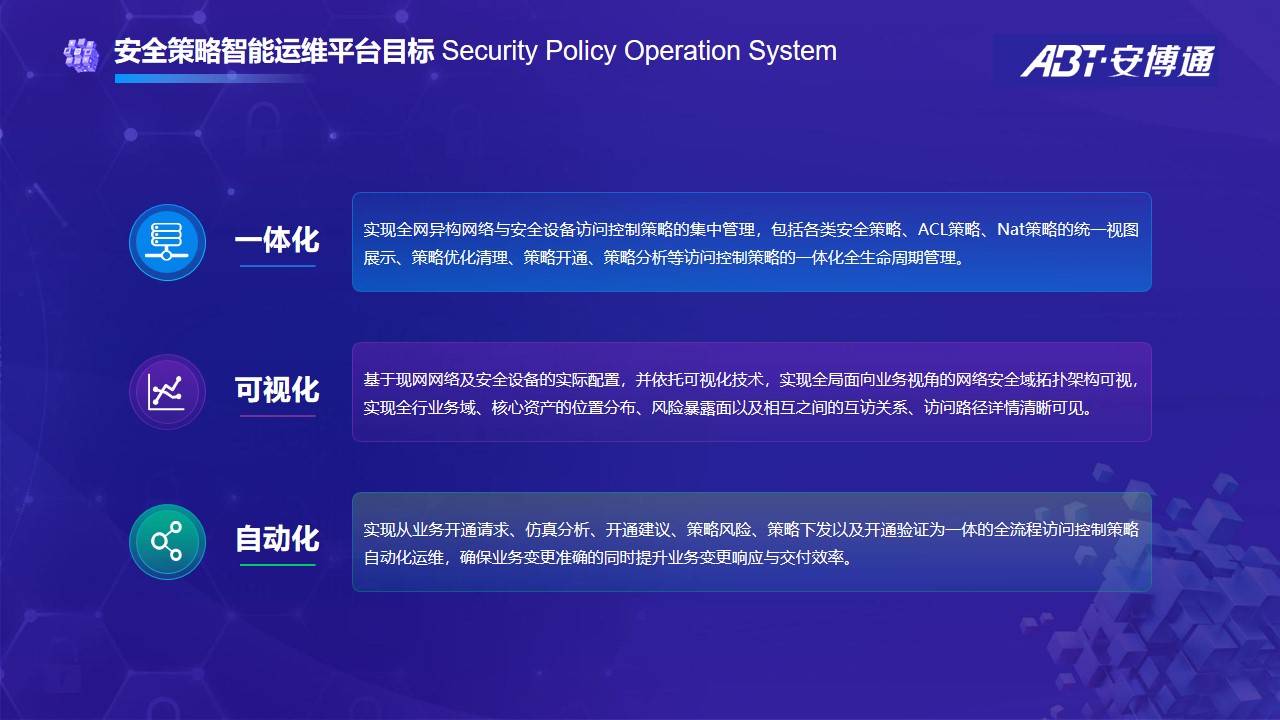

從某種角度講,防守者需要的不是防火墻,而是一套訪問控制管理機制,防火墻只是這套機制的載體。我們將訪問控制的決策心智,稱為“策略中臺”,或安全策略智能運維平臺。

平臺的目標是:實現全網異構設備訪問控制策略的一體化全生命周期管理;實現面向業務視角的全局網絡安全域拓撲架構可視;實現全流程訪問控制策略自動化運維;加速數字轉型的自動化、集約化、智能化進程,全面提升安全運維及防護保障能力。

平臺采用大數據典型的三層架構模型:數據采集層、數據建模層和數據展示層,打通以資產、策略、路徑、風險為核心的四大流程,且可以無縫對接第三方安全管理平臺。

平臺具備一個安全策略全局建模核心算法,以及多源異構設備的適配與管理、安全域拓撲建模、攻擊面量化評估和無風險策略運維四大創新能力。

當我們從“以設備為中心”走向“以策略為中心”的管理模式,一切開始改變。有效解決了策略只增不減、訪問控制關系不清、合規檢查無從下手、策略最小化淪為空談等長期痛點問題,通過安全策略的智能化運維,可以持續高效地控制風險并加以緩解。

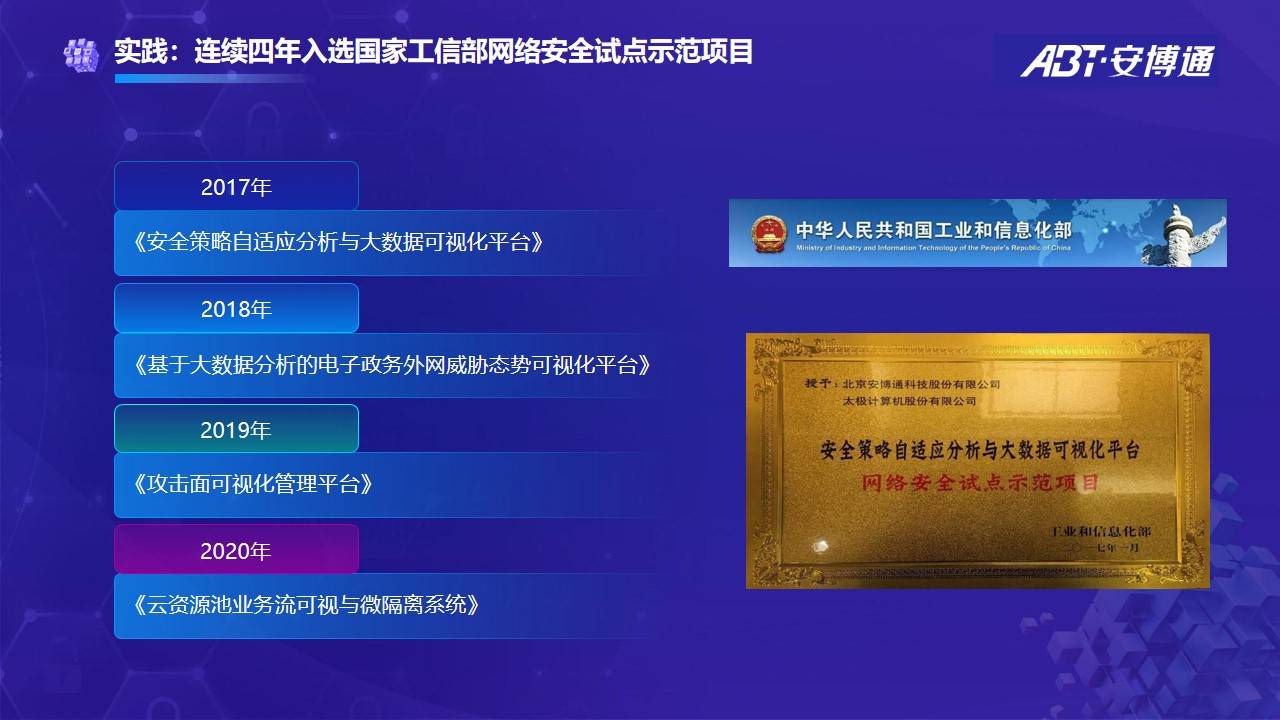

作為可視化網絡安全技術創新者,安博通多年來持續深入用戶一線場景,特別是網絡攻防實戰場景,結合業務流程與管理規范,不斷豐富著實踐,已連續四年獲得工信部網絡安全試點示范項目,并在政府、軍隊、企業等多個行業獲得成功應用。

安全策略智能運維平臺已幫助用戶管理超過25種品牌、10000臺網絡安全設備。據不完全統計,將應急響應效率提升了31%,策略合規性提升了49%,安全運維復雜度降低了35% 。

通過對安全本質的深刻分析,我們看到:安全是一種持續的過程,只是反映某個時間點和空間點的暫時狀態,終極安全結果很難達到,這一點引發著我們的持續思考。

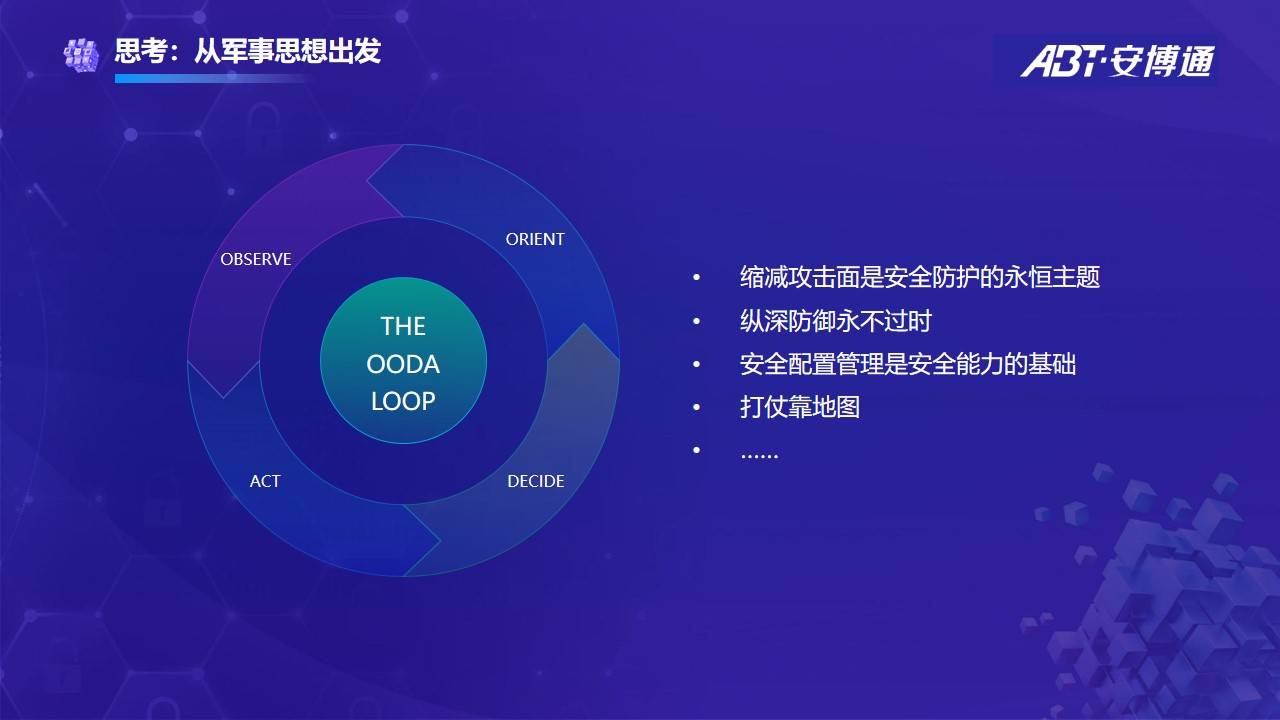

從軍事思想出發,OODA是全球公認的軍事作戰方法論,雖然它完全起源于軍事領域,但同樣適用于網絡攻防領域,美軍的網絡安全建設思路就很大程度上依據了OODA模型。從中可以得到幾點啟示:1、縮減攻擊面是安全防護永恒的主題。在漏洞必然存在的情況下,降低安全風險的有效方法是縮小攻擊面,安全防護體系不斷完善的過程,就是攻擊面不斷縮小的過程。2、縱深防御永不過時。3、安全配置管理(SCM)是十年磨一劍的重要基礎工作。SCM是安全能力的基礎,缺少它一切只是空中樓閣。4、打仗靠地圖。

在掛圖作戰中,我們需要將網絡空間中的防護對象和防護措施可視化,從而打造全局視角,完善整體防護、縱深防御和主動防御體系。我們還需要融合空間地圖、安全數據和安全能力,形成基于戰術級地形分析的動態防御、聯防聯控和精準防護作戰體系。

看過《三體》的朋友都知道,在空間帶來的降維打擊面前,一切都顯得微不足道。回想過去多年的網絡攻防對抗經歷,或許只是在二維世界中竭盡全力,我們應該有人去仰望星空,去探索更高維度的攻防之道……

凱文·凱利曾在《失控》一書中寫到:最穩定的狀態,不是一成不變,而是總處于搖搖欲墜中。控制與失控,恰恰就是不斷推動網絡安全產業前進的動力。未來,我們將繼續把失控領域的新發現和控制領域的新探索分享給各位,歡迎繼續關注【安全說】,下次見。