蘋果再成目標(biāo),WildPressure APT 組織鎖定macOS系統(tǒng)

一直以中東的工業(yè)組織為目標(biāo)的WildPressure APT 組織,現(xiàn)在被發(fā)現(xiàn)使用一種針對(duì)Windows和macOS的新惡意軟件。

7月7日,卡巴斯基公布了一個(gè)新發(fā)現(xiàn),在2020年3月被發(fā)現(xiàn)的Milum惡意軟件現(xiàn)已通過PyInstalle包進(jìn)行了重組,其中包含了與Windows和macOS系統(tǒng)兼容的木馬程序,被黑的網(wǎng)站可被該APT組織用來下載和上傳文件并執(zhí)行命令。

卡巴斯基的研究人員表示,這個(gè)名為“Guard”的木馬是針對(duì)Windows和macOS系統(tǒng)而開發(fā)的。

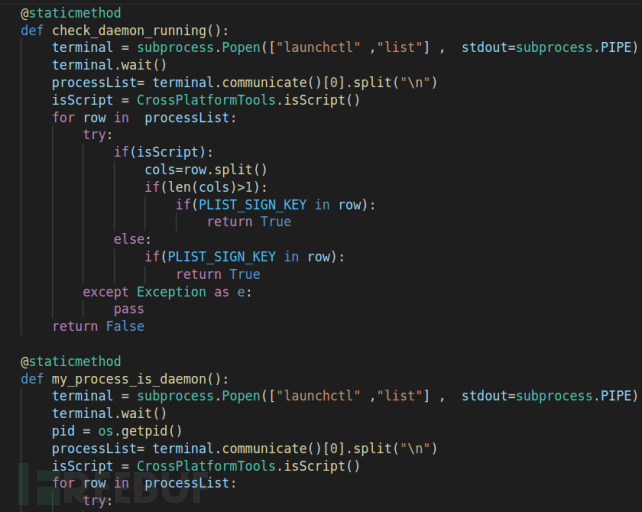

這種基于Python的新木馬通常使用公開的第三方代碼。也就是說,一旦執(zhí)行,它就會(huì)收集系統(tǒng)信息(即機(jī)器的主機(jī)名、機(jī)器架構(gòu)和操作系統(tǒng)發(fā)布名稱),并將這些信息發(fā)送至遠(yuǎn)程服務(wù)器。惡意代碼還會(huì)列舉正在運(yùn)行的進(jìn)程,以檢查已安裝的反惡意軟件產(chǎn)品,然后等待C2服務(wù)器的命令。

該木馬支持多種命令,包括下載和上傳任意文件、執(zhí)行命令、更新木馬,以及清理、刪除持久性和受感染主機(jī)的腳本文件。

此外,研究人員還發(fā)現(xiàn)了一些以前未知的基于C++的插件,這些插件被用來收集被攻擊系統(tǒng)的數(shù)據(jù)。

在此次攻擊中,除了商業(yè)vps,該APT組織還利用了被入侵的合法WordPress網(wǎng)站以充當(dāng)“Guard”木馬的中繼服務(wù)器。

雖然沒有“實(shí)錘”,但卡巴斯基推測這次他們的目標(biāo)應(yīng)當(dāng)為石油和天然氣行業(yè)。

值得一提的是,通過對(duì)此次樣本的分析,卡巴斯基還發(fā)現(xiàn)該組織的技術(shù)與另一個(gè)名為BlackShadow的APT 組織所使用的技術(shù)略有相似之處,而后者也是針對(duì)中東地區(qū)的組織。或許該發(fā)現(xiàn)會(huì)成為之后組織歸因的重要依據(jù)。

WildPressure 真實(shí)身份依然未知

WildPressure于2019年8月首次被發(fā)現(xiàn)。當(dāng)時(shí)研究人員檢測到一個(gè)從未見過的惡意軟件,并將其稱為Milum,也就是此次發(fā)現(xiàn)的惡意軟件的“原型”。

該木馬是用C++語言編寫的,被用來針對(duì)中東地區(qū)的組織發(fā)起攻擊。可確定的是,其中一些組織與工業(yè)部門有關(guān)。

在對(duì)其進(jìn)行進(jìn)一步調(diào)查之后,研究人員發(fā)現(xiàn)早在2019年5月Milum惡意軟件的其他版本就已經(jīng)感染了一些系統(tǒng)。

目前為止,還沒有觀察到Wild Pressure與任何已知組織之間存在基于代碼或受害者的強(qiáng)烈相似之處。

他們的C ++代碼非常普遍,涉及配置數(shù)據(jù)和通信協(xié)議,惡意軟件使用存儲(chǔ)在二進(jìn)制文件資源部分中的base64編碼的JSON格式的配置數(shù)據(jù),并使用標(biāo)準(zhǔn)模板庫(STL)函數(shù)進(jìn)行解析。但是,這些共通性對(duì)于歸因而言還沒有足夠的結(jié)論性。