又見供應鏈威脅:漏洞“INFRA:HALT ”影響數百家供應商的OT設備

2021年8月4日,JFrog和Forescout的研究人員發布了一份聯合報告,公開披露了在NicheStack TCP/IP堆棧中發現的14個安全漏洞。

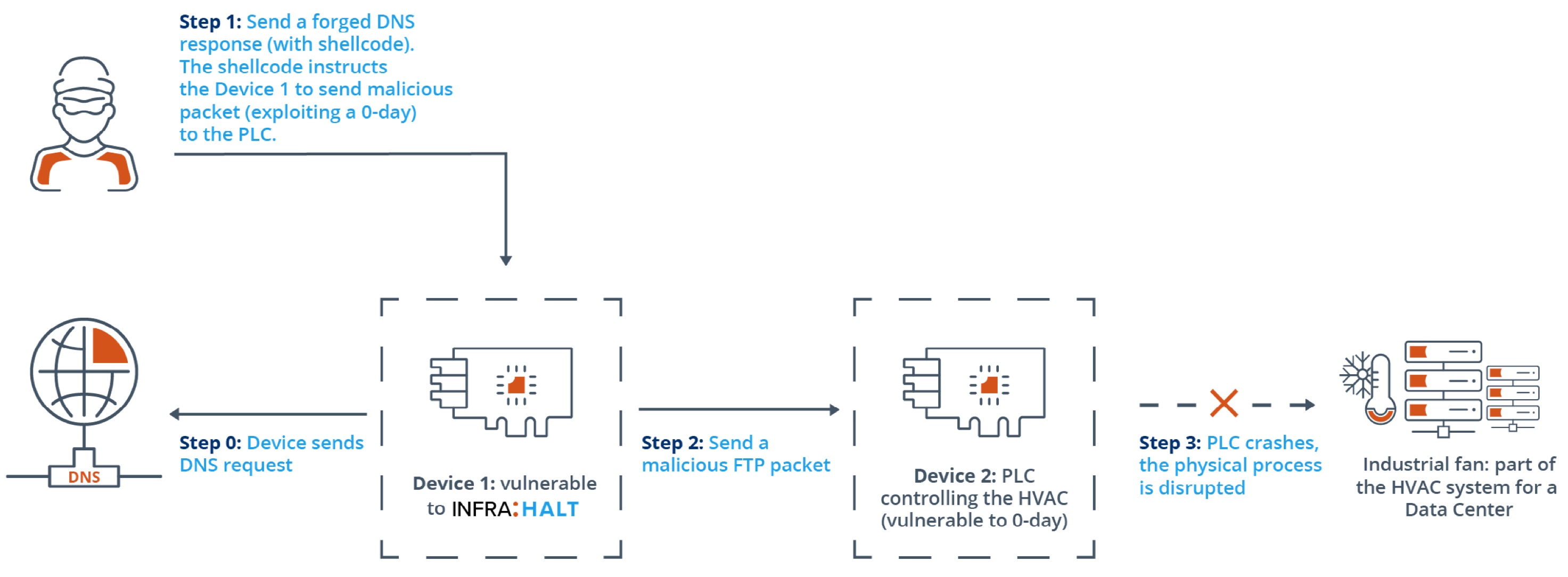

Forescout和JFrog Security研究人員在NicheStack中發現的14個漏洞被統稱為“INFRA:HALT”,允許遠程代碼執行、拒絕服務、信息泄漏、TCP 欺騙和DNS緩存中毒。

Forescout指出,其他主要的OT設備供應商,如Emerson、霍尼韋爾(Honeywell)、三菱電機、羅克韋爾自動化和施耐德電氣,都是堆棧的原始開發商InterNiche的客戶。由于這種漏洞存在于OT環境,所以受影響最大的垂直行業是制造業。

INFRA:NicheStack中的HALT漏洞

在過去的兩年里,來自多家公司的研究人員親自探索物聯網、OT和嵌入式設備/系統中使用的各種TCP/IP堆棧的安全性,并記錄了他們的發現。

NicheStack TCP/IP堆棧由InterNiche Technologies于1996年開發。自問世以來,它已被各種原始設備制造商(OEM)以多種“風格”分發,并作為其他TCP/IP堆棧的基礎。其被廣泛部署于各種操作技術(OT)設備中,例如非常流行的Siemens S7 PLC。

關于此次被發現的漏洞,研究人員解釋稱,

“如果這些漏洞被利用,不法分子就可以控制用于控制照明、電力、安全和消防系統的樓宇自動化設備,以及用于運行裝配線、機器和機器人設備的可編程邏輯控制器(PLC)。這可能會嚴重破壞工業運營,并進一步為攻擊者提供對物聯網設備的訪問權限。一旦訪問實現,堆棧就會成為在IT網絡中傳播感染性惡意軟件的脆弱入口點。”

補救和緩解建議

目前,HCC Embedded公司已經為受影響的NicheStack 版本(即NicheStack v4.3之前的所有版本)發布了相關補丁。建議相關供應商(涉及嵌入式網絡)及時升級更新,并向客戶提供自己的更新。

目前尚不清楚有多少設備在使用易受攻擊的堆棧版本,但根據相關數據顯示,該堆棧已被近 200 家設備供應商使用,其中包括世界上大多數頂級工業自動化公司。

此外,Forescout也提供了一個開源腳本,企業管理員可以使用它來檢測運行 NicheStack(和其他易受攻擊的 TCP/IP 堆棧)的設備。

除了實施補丁外,安全專家還敦促管理員使用網絡分段來降低易受攻擊設備的風險,并監控所有網絡流量中是否存在試圖利用已知漏洞或零日漏洞的惡意數據包。