臺(tái)灣制造商“物聯(lián)智慧”曝9.1分高危漏洞,危及供應(yīng)鏈上數(shù)百萬設(shè)備

物聯(lián)智慧(ThroughTek),這是一家2008年于中國(guó)臺(tái)灣成立的物聯(lián)網(wǎng)云端服務(wù)平臺(tái)解決方案商。

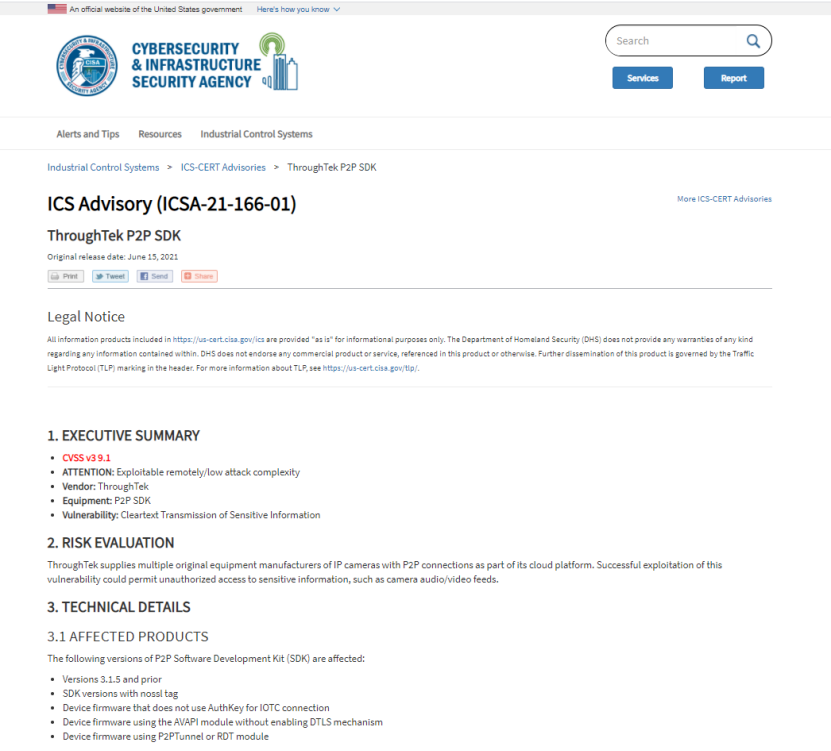

近期,CISA發(fā)布了一個(gè)新的 ICS公告,稱ThroughTek 工具中存在高危漏洞(CVSS評(píng)級(jí)9.1分)。該漏洞可被攻擊者利用,從而訪問音頻、視頻源以及其他敏感信息,還可以欺騙設(shè)備、劫持設(shè)備證書。

由于ThroughTek 軟件組件被安全攝像頭和智能設(shè)備供應(yīng)商廣泛使用,目前已被整合至數(shù)以百萬計(jì)的連接設(shè)備中。作為多個(gè)消費(fèi)級(jí)安全攝像頭和物聯(lián)網(wǎng)設(shè)備原始設(shè)備制造商供應(yīng)鏈的組成部分,此次漏洞影響IP 攝像機(jī)到嬰兒和寵物監(jiān)控?cái)z像機(jī),以及機(jī)器人和電池設(shè)備。

目前,漏洞存在于以下版本:

- 3.1.5及更早版本

- 帶有nossl標(biāo)簽的SDK版本

- 不使用AuthKey進(jìn)行IOTC連接的設(shè)備固件

- 使用AVAPI模塊而不啟用DTLS機(jī)制的設(shè)備固件

- 使用P2PTunnel或RDT模塊的設(shè)備固件。

CISA 在新聞稿中表示,“ThroughTek P2P 產(chǎn)品不能充分保護(hù)在本地設(shè)備和 ThroughTek 服務(wù)器之間傳輸?shù)臄?shù)據(jù)。這可能允許攻擊者訪問敏感信息,例如攝像頭信息。”

物聯(lián)智慧則表示,部分客戶“錯(cuò)誤地”實(shí)施了該公司的 SDK,或者“忽視”了他們的 SDK 版本更新。事實(shí)上,該漏洞已在SDK 3.3 版及 2020 年以后的版本中得到解決,但對(duì)于 3.1.5 版(包括 3.1.5 版)而言仍然是一個(gè)問題。

緩解措施

物聯(lián)智慧(ThroughTek) 建議原始設(shè)備制造商實(shí)施以下緩解措施:

- 任何運(yùn)行 SDK 3.1.10 及以后版本的原始設(shè)備制造商都應(yīng)該啟用 Authkey 和DTLS;

- 如果SDK是 3.1.10 之前的任何版本,則需要升級(jí)到v3.3.1.0 或 v3.4.2.0 并啟用 authkey/DTLS。

CISA 則建議用戶采取相應(yīng)防御措施,將漏洞的風(fēng)險(xiǎn)降至最低:

- 盡量減少所有控制系統(tǒng)設(shè)備和系統(tǒng)的網(wǎng)絡(luò)暴露,并確保它們不能從 Internet 訪問。

- 定位控制系統(tǒng)網(wǎng)絡(luò)和防火墻后面的遠(yuǎn)程設(shè)備,并將它們與業(yè)務(wù)網(wǎng)絡(luò)隔離。

- 如需遠(yuǎn)程訪問,請(qǐng)使用虛擬專用網(wǎng)絡(luò)等安全方法。不過也要意識(shí)到虛擬專用網(wǎng)絡(luò)可能存在漏洞,同樣需要更新到可用的最新版本。

最后,所有企業(yè)在部署防御措施之前,最好都進(jìn)行適當(dāng)?shù)挠绊懛治龊惋L(fēng)險(xiǎn)評(píng)估。

參考來源:

- https://us-cert.cisa.gov/ics/advisories/icsa-21-166-01CISA

- https://www.throughtek.com/about-throughteks-kalay-platform-security-mechanism/