開源工具以純文本形式從 Windows 365 中提取 Azure 憑證

微軟的 Windows 365 自推出以來只過了幾周的時間,但如今已經有研究人員發現了安全漏洞,并可以利用該漏洞提取用戶未加密的明文 Microsoft Azure 憑證。

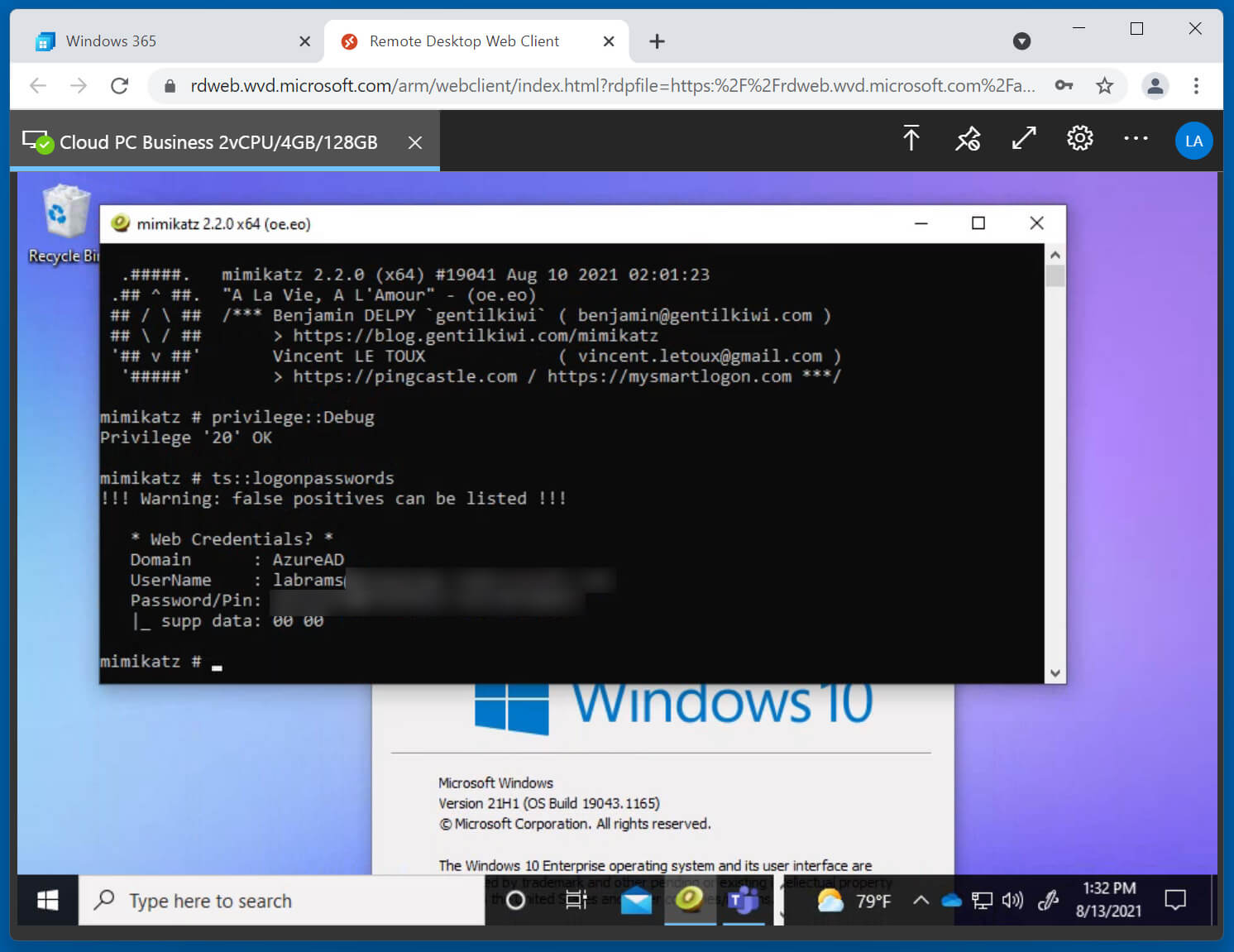

微軟的 Windows 365 自推出以來只過了幾周的時間,但如今已經有研究人員發現了安全漏洞,并可以利用該漏洞提取用戶未加密的明文 Microsoft Azure 憑證。 安全研究人員 Benjamin Delpy 使用了一個名為 Mimikatz 的工具提取 Azure 憑證,Mimikatz 是一個開源的網絡安全項目,由 Delpy 本人親自開發,允許研究人員測試各種憑證竊取和冒充漏洞。

Mimikatz 項目的 [GitHub](https://github.com/gentilkiwi/mimikatz) 頁面介紹寫道:"眾所周知,它可以從內存中提取明文密碼、哈希值、PIN 碼和 kerberos tickets。Mimikatz 還可以執行傳遞哈希值、傳遞 ticket、建立 Golden tickets、……"

雖然這個項目最初是為研究人員所創建的,但由于其各種模塊的強大功能,它通常被惡意攻擊者用來從 LSASS 進程的內存中提取明文密碼,或使用 NTLM 哈希值進行傳遞哈希攻擊。利用這個工具,攻擊者可以在整個網絡中橫向擴散,直到他們控制了一個 Windows 域控制器,使他們可以接管 Windows 域。

提取這些憑證的漏洞是通過他在今年 5 月發現的另一個能夠獲得管理員權限的漏洞進行的,在兩個漏洞的“幫助下”,他可以使用 Mimikatz 提取登錄到終端服務器的用戶的明文憑證。雖然用戶的終端服務器憑證在存儲內存中時是加密的,但 Delpy 可以欺騙終端服務程序為他解密。

就像上述所說,目前獲得憑證所涉及的漏洞仍然需要管理員權限。Delpy 表示,他通常會推薦用戶開啟兩步認證、Windows Hello 和 Windows Defender 等功能來防止此類事件發生。然而,這些安全功能目前在 Windows 365 中暫時還沒有。

由于 Windows 365 主要是面向企業客戶,微軟很可能會在未來增加這些安全功能,但就目前而言還需要用戶在日常使用時自己多加注意。

本文轉自OSCHINA

本文標題:開源工具以純文本形式從 Windows 365 中提取 Azure 憑證

本文地址:https://www.oschina.net/news/155605/open-source-tool-pull-azure-credentials