Razer Synapse零日漏洞曝光:插上鼠標即可獲得SYSTEM賬戶權限

安全研究人員 jonhat 剛剛在即插即用的 Razer Synapse 軟件中發現了一個零日漏洞,可怕之處在于能夠讓用戶在 Windows 設備上快速獲得 SYSTEM 級別的管理員賬戶權限。作為一家知名的游戲外設制造商,Razer 官方宣稱該軟件有被全球超過 1 億用戶所使用。

在將 RAZER外設插入Windows10 / 11 設備時,操作系統會自動下載并安裝 Razer Synapse 軟件,以便用戶輕松設置驅動程序、配置宏或映射按鍵。

另一方面,SYSTEM 是 Windows 操作系統中設定的最高權限,允許用戶在系統上執行任何命令。若權限配置不當,很容易導致惡意軟件對系統造成破壞。

A video demonstration of the Razer Synapse vulnerability(via)

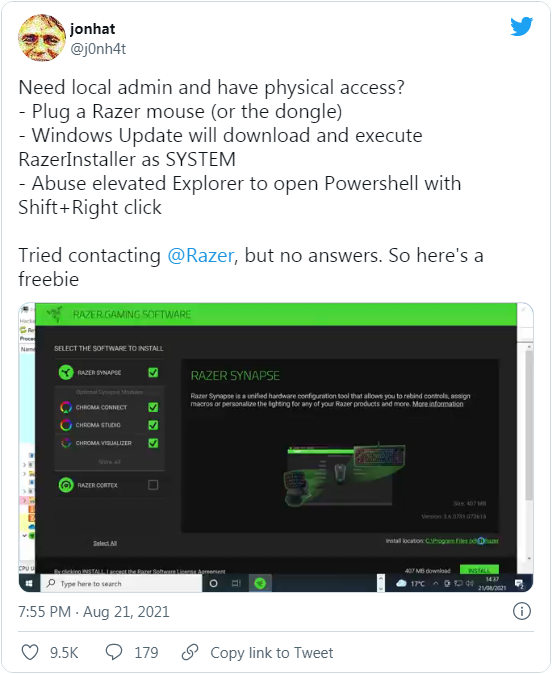

由于未能及時收到 Razer 方面的答復,@j0nh4t 最終于昨日在 Twitter 上披露了這一零日漏洞,并且在一段時長 1 分 23 秒的視頻中,演示了該漏洞的工作原理。

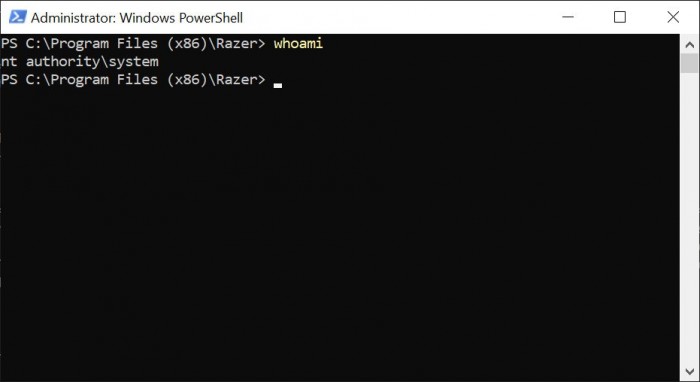

Bleeping Computer利用手頭的 Razer 鼠標進行了驗證,確認在插入鼠標之后,將需要大約 2 分鐘的時間,才能于 Windows 10 操作系統中獲得 SYSTEM 權限。

不過作為一個本地提權(LPE)漏洞,這意味著攻擊者必須能物理接觸到目標計算機(比如在亞馬遜上花 20 美元買一只 Razer 鼠標),才能設法在 Windows 10 設備上獲得管理員賬戶權限。

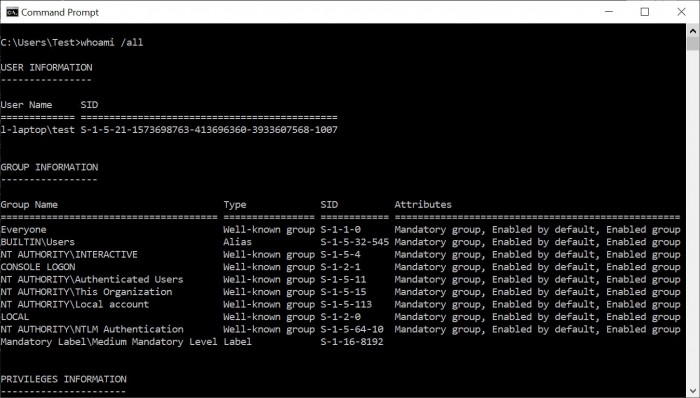

測試期間,Bleeping Computer 還在一臺 Windows 10 PC 上創建了一個“具有標準的非管理員權限”的臨時賬戶。

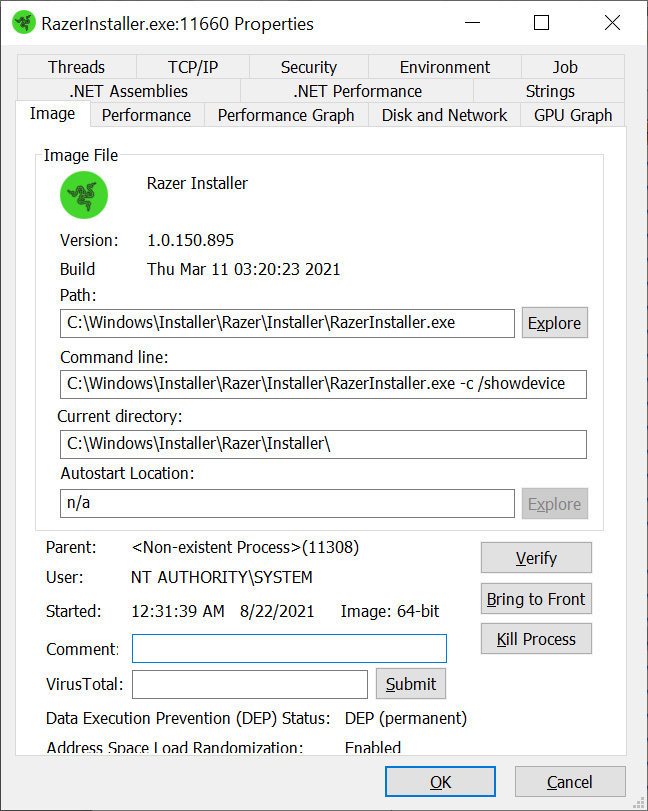

由于 RazerInstaller.exe 可執行文件是通過以 SYSTEM 權限運行的 Windows 進程啟動的,因此 Razer 安裝程序也繼承了 SYSTEM 權限。

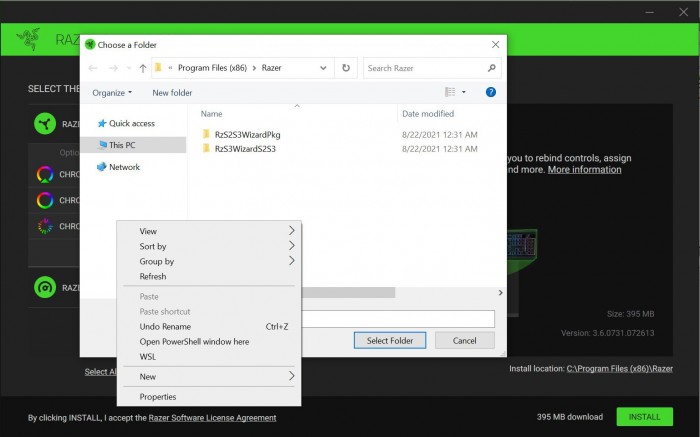

安裝完 Razer Synapse 軟件后,安裝想到允許用戶指定安裝文件夾,這就是本次零日漏洞發揮其威力的地方。

在變更文件夾位置時,將出現“選擇文件夾”對話框。若此時按需 Shift 并右鍵點擊該對話框,系統將提示“在此處打開 PowerShell 窗口”。

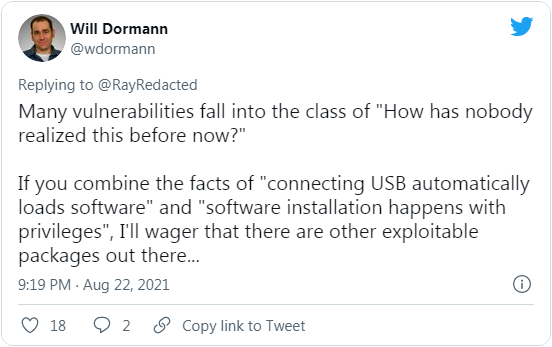

正如 CERT / CC 漏洞分析師 Will Dormann 所解釋的那樣,在 Windows 即插即用過程中安裝的其它軟件,也可能曝出類似的問題。

慶幸的是,在該零日漏洞于 Twitter 上引起了廣泛關注后,Razer 已經與安全研究人員取得了聯系,并將及時讓大家知道即將發布的修復程序。

此外就算該漏洞已被公開披露,Razer 仍將向 @j0nh4 發放賞金獎勵。