解析數據泄露成本創424萬美元新高及其背后原因

IBM報告指出,數據泄露事件的平均成本比上一年增長10%。

IBM與波耐蒙研究所合作分析了過去十幾年來數據泄露事件的成本,發現去年見證了此類事件成本的大幅上漲,因為企業在全球新冠肺炎疫情期間轉向遠程辦公并加速向云端遷移。在這兩個主要原因和其他因素的影響下,數據泄露事件平均成本創下歷史新高。

考慮遠程辦公因素:將遠程辦公納入引發數據泄露原因的事件,其平均成本比不以遠程辦公為原因的事件高出107萬美元。去年報告了數據泄露事件的企業中,17.5%認為遠程辦公是事發原因。超過50%的員工遠程辦公的企業,發現并控制數據泄露的耗時更長,平均多耗費58天。

IBM Security高級網絡威脅情報戰略分析師Charles DeBeck稱:“遠程辦公多的企業必須非常快速地設置新的基礎設施和功能。”

這種轉變給很多數據泄露受害者帶來了挑戰。快速組建的網絡往往會留下安全漏洞,造成數據泄露延伸出初始攻擊區域的風險升高。入侵者可以在目標環境中快速高效地移動。

DeBeck稱:“只要觀察企業快速新增遠程辦公功能的方式就能知道,想要快速檢測并遏制數據泄露是很難的。”平均而言,受害者需要花費287天才能發現并控制數據泄露。而研究人員指出,檢測時間越長,成本就越高:檢測時間超過200天的數據泄露事件,其平均成本高達487萬美元,遠超不到200天就檢測到的數據泄露事件成本361萬美元。

不過,這并不意味著遠程辦公就是件壞事或天生不安全。很多情況下,問題存在于企業設立其遠程基礎設施的速度。如果想要長期支持遠程辦公,企業應謹慎并安全地設置遠程基礎設施。

系統復雜度是推升數據泄露成本的一大主要因素。相對于系統復雜度較低的企業,系統復雜度更高的企業承受的數據泄露總成本平均高出215萬美元。

DeBeck指出:“如果你的公司系統設計復雜,那在發生數據泄露事件的時候就難以發現并控制住。”

云部署也會影響數據泄露成本。公有云數據泄露的受害者(至少80%部署在公有云環境)每起事件平均成本480萬美元,私有云數據泄露的平均成本緊隨其后,為455萬美元,內部部署和混合部署的數據泄露成本分別為415萬美元和361萬美元。云遷移程度高的企業,其數據泄露成本也相對較高,平均為512萬美元,遠超云遷移程度低的企業(346萬美元)。

DeBeck表示:“混合云的優勢在于,你可以根據自己的業務定制自身環境。”如果只使用公有云,那所有的東西都必須遷就公有云環境。而運行混合云環境的企業則可以采用混合模型,根據需要將一些數據部署到私有云,另一些部署到公有云。

正如DeBeck所言,企業調整自身數據需求來適應云,比調整環境來適應自身數據的需求要容易些。

攻擊途徑影響數據泄露檢測和成本

最常見的初始攻擊途徑是被盜憑證(20%)、網絡釣魚(17%)和云錯誤配置(15%)。商務電郵入侵(BEC)僅占初始攻擊途徑的4%,但通過這種途徑造成數據泄露的平均總成本卻最高,為501萬美元。網絡釣魚造成的數據泄露成本第二高(465萬美元),緊隨其后的是惡意內部人(461萬美元)、社會工程(447萬美元)和被盜憑證(437萬美元)。

源于被盜憑證的數據泄露平均花費250天才能檢測出來,遏制耗時91天,總共花費341天。發現并遏制商務電郵入侵所致數據泄露的耗時第二長,為317天,惡意內部人導致的數據泄露其整個生命周期共306天,排第三位。

關于攻擊途徑分類,DeBeck說道:“我認為攻擊途徑分類對企業而言非常重要,他們可以據此組織自身整體安全支出。攻擊途徑分類確實可以凸顯出我們能夠在哪些地方實現最有效的防護。”

計算數據泄露成本:數字背后

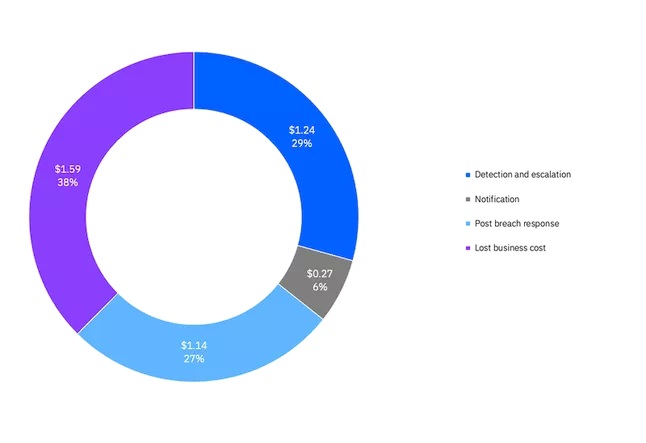

研究人員將424萬美元的數據泄露平均成本分為四類:檢測與上報、事件通知、事件后響應,以及業務損失成本。

四類成本中,業務損失占平均總成本的38%,為159萬美元。其中包括系統宕機造成的業務中斷和營收損失、客戶流失和贏取新客戶的成本、信譽損失、商譽貶損。檢測與上報占總成本的29%,為124萬美元,隨后是事件后響應(114萬美元)和事件通知(27萬美元)。

44%的數據泄露事件都涉及客戶的個人可識別信息(PII),讓此類信息成為了最常見的丟失或被盜數據類型。這種數據類型也是最貴的:每條客戶PII記錄的平均成本是180美元。

分析的事件中,28%的事件涉及匿名客戶數據被泄露,其次是知識產權(27%)、員工PII(26%)和其他敏感數據(12%)。員工PII成本每條記錄176美元,知識產權數據成本每條169美元,“其他敏感數據”則是165美元。