“Cookie竊取軟件”惡意劫持YouTube創作者的帳戶

谷歌威脅分析小組網絡安全人員發現,一種Cookie盜竊惡意軟件被用于對YouTube創作者的網絡釣魚攻擊。

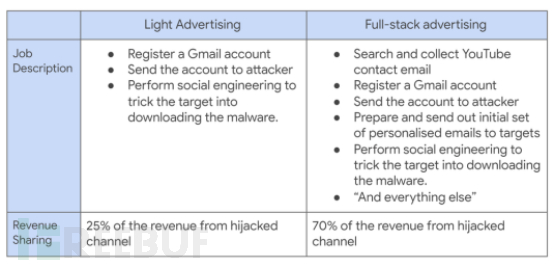

”釣魚事件“起始于2019 年末,網絡攻擊這為了獲取經濟利益,使用Cookie Theft惡意軟件對YouTube創作者進行網絡釣魚攻擊。根據谷歌威脅分析小組 (TAG) 安全人員研究發現,這些攻擊者通過俄語論壇上發布的黑客招募信息聚集在一起,以下是用于招募黑客的職位描述。

散布“合作機會”

黑客盜取YouTube創作者賬戶的方式很由欺詐性,黑客首先發布虛假合作機會,利用虛假的合作機會(即殺毒軟件、虛擬專用網、音樂播放器、照片編輯或網絡游戲的推廣),YouTube創作者運行假冒軟件后,會觸發執行cookie竊取惡意軟件。

惡意軟件從受感染的機器竊取瀏覽器 cookie 并將其發送到 C2 服務器,成功竊取YouTube創作者的頻道。

一旦劫持了頻道,黑客會根據訂閱者的數量,將劫持的頻道從3美元到4000美元不等價格出售,另外,攻擊者會開展競價行為,將其出售給出價最高的人。

釣魚模式

攻擊者將惡意軟件登陸頁面偽裝成軟件下載的URL,通過電子郵件或Google Drive上的PDF或包含網絡釣魚鏈接的Google文檔發送,惡意軟件一旦在目標系統上運行就會竊取創作者的憑據和瀏覽器cookie,從而允許攻擊者在傳遞 cookie攻擊中劫持受害者的帳戶。

TAG 安全工程師稱這樣的竊取技術已經存在了幾十年,但它重新成為最大的安全風險可能是由于多因素身份驗證 (MFA) 的廣泛采用使其難以進行濫用,并將攻擊者的重點轉移到社會工程策略上。

隨后,Google TAG發布的聲明中表示,大多數觀察到的惡意軟件都能夠竊取用戶密碼和 cookie。一些樣本采用了多種反沙盒技術,包括擴大文件、加密存檔和下載 IP 偽裝。觀察到一些顯示虛假錯誤消息,需要用戶點擊才能繼續執行

網絡安全專家通過分析得知,攻擊者試圖將目標推向WhatsApp、Telegram或Discord等消息應用程序,由于谷歌能夠通過Gmail阻止網絡釣魚企圖而未成。

黑客在進行此活動中使用的一些惡意代碼包括:

| RedLine、Vidar、Predator The Thief、Nexus竊取程序、Azorult、Raccoon、Grand Stealer、Vikro Stealer、Masad 和 Kantal,以及Sorano和 AdamantiumThief 。 |

參考文章:

https://securityaffairs.co/wordpress/123630/hacking/youtube-creators-accounts-hijacked-malware.html