YouTube創作者賬戶“淪陷”Cookie惡意劫持

前有facebook不要臉,后有YouTube創作者被釣魚。

本周,谷歌威脅分析小組(TAG)發現,一種Cookie盜竊惡意軟件被用于針對YouTube創作者進行網絡釣魚攻擊。

來自俄羅斯的黑客“雇傭兵”

報告稱,2019年末以來,出于經濟目的網絡黑客利用Cookie Theft惡意軟件對YouTube創作者進行網絡釣魚攻擊,經谷歌威脅分析小組 (TAG) 研究人員分析發現,這些攻擊是由在俄羅斯招募的多位受雇黑客實施發起。

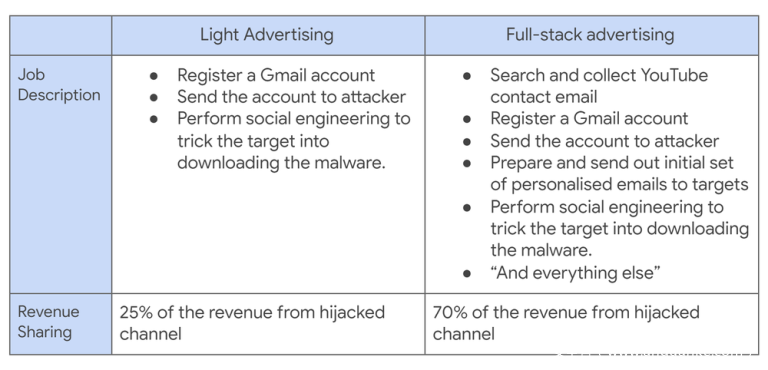

以下是發布在黑客論壇,對于招募黑客需求的描述:

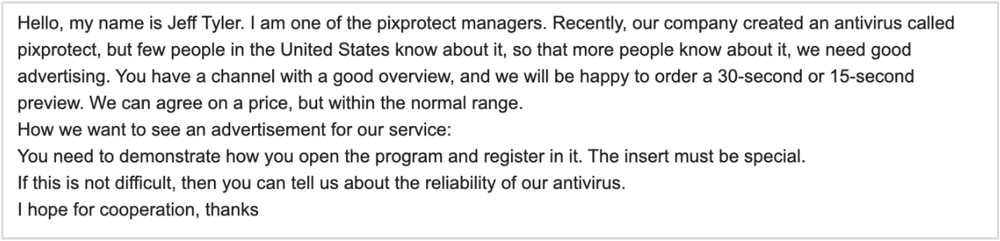

“雇傭兵”黑客假借殺毒軟件、虛擬專用網、音樂播放器、照片編輯或網絡游戲演示等合作的名義,劫持YouTube創作者頻道。一旦成功劫持YouTube創作者頻道,“雇傭兵”黑客則會有兩種處理方案,一是將頻道出售給出價最高的買家,二是將頻道用于加密貨幣詐騙計劃。黑客在出售劫持頻道時,通常會根據訂閱者的數量進行定價,一般在3美元到4000美元不等。

蓄謀已久的攻擊活動

在黑客實施攻擊過程中,會將惡意軟件登陸頁面偽裝成軟件下載URL,通過電子郵件或 Google Drive上的PDF或包含網絡釣魚鏈接的Google文檔進行投放。溯源過程中,谷歌威脅分析小組 (TAG) 研究人員確定了大約15000個黑客相關帳戶,其中大部分是專門為此攻擊活動創建的。

研究人員還觀察到,黑客將目標推向WhatsApp、Telegram或Discord等消息應用程序,而一旦在目標系統上運行假冒軟件惡意軟件就會被用來竊取他們的憑據和瀏覽器 cookie,從而允許攻擊者在傳遞 cookie 攻擊中劫持受害者的帳戶。同時,惡意軟件從受感染的機器竊取瀏覽器cookie并將其發送到 C2 服務器。

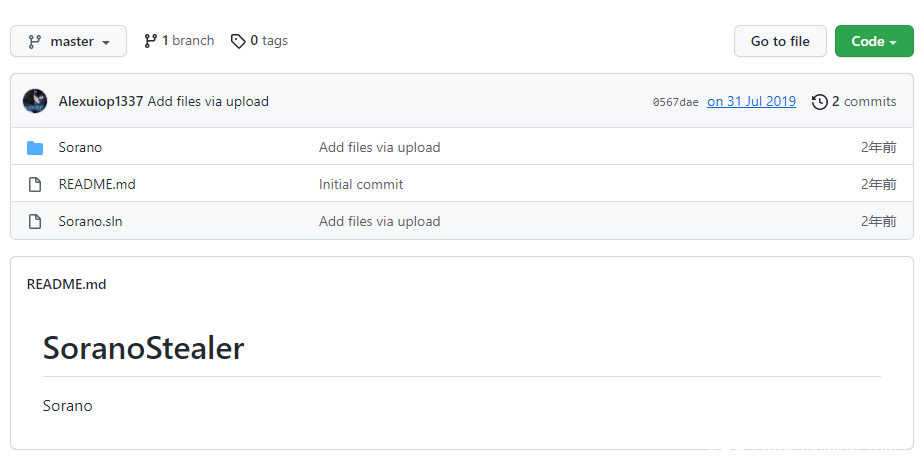

需要注意的是,此次活動中涉及的所有惡意軟件都以非持久模式運行。具體使用的惡意代碼,則包括 RedLine、Vidar、PredatorThe Thief、Nexus 竊取程序、Azorult、Raccoon、Grand Stealer、Vikro Stealer、Masad 和 Kantal,以及Sorano和 AdamantiumThief等開源惡意軟件 。

針對這一波攻擊活動,相關專家表示,“雖然該技術已經存在了 幾十年,但它重新成為最大的安全風險可能是由于多因素身份驗證 (MFA) 的廣泛采用使其難以進行濫用,并將攻擊者的重點轉移到社會工程策略上” 。

其實,大多數觀察到的惡意軟件都能夠竊取用戶密碼和 cookie。一些樣本采用了多種反沙盒技術,包括擴大文件、加密存檔和下載 IP 偽裝。觀察到一些顯示虛假錯誤消息,都需要用戶點擊才能繼續執行。

面對這類威脅,YouTube創作者需要提高警惕了。

原文轉載自: https://www.anquanke.com/post/id/256931