Lyceum 黑客團伙“重出江湖”,以色列、沙特阿拉伯等國慘遭毒手

The Hacker News最新消息透露,Lyceum APT組織針對以色列、摩洛哥、沙特阿拉伯等國的互聯(lián)網(wǎng)服務提供商 (ISP) 發(fā)動了一場大規(guī)模網(wǎng)絡攻擊。

埃森哲網(wǎng)絡威脅情報小組(ACTI) 和 Prevailion對抗反情報小組 (PACT) 等機構聯(lián)合發(fā)布的技術報告顯示,此次大規(guī)模網(wǎng)絡攻擊可能發(fā)生在2021年7月至 2021年10月之間,給以色列、摩洛哥、沙特阿拉伯等國的通訊運營商帶來了巨大災難。

Lyceum“成名已久”

據(jù)媒體披露的可靠消息,Lyceum(又名Hexane或Spirlin)自2017年以來一直處于非常活躍的狀態(tài),截至目前,已經(jīng)成功發(fā)動了幾次針對中東國家的網(wǎng)絡間諜活動。

Lyceum的攻擊目標與其他黑客組織有很大的差別,其往往對具有國家戰(zhàn)略意義的部門實施網(wǎng)絡滲透,部署最新的惡意程序,以達到竊取核心機密的目的。俄羅斯網(wǎng)絡安全公司卡巴斯基披露,突尼斯兩個實體遭受的網(wǎng)絡攻擊,可能同樣與Lyceum有關。

攻擊手法“變幻多端”

據(jù)ACTI和PACT網(wǎng)絡安全研究員分析,這次大規(guī)模網(wǎng)絡攻擊,黑客使用傳統(tǒng)的憑證填充和暴力攻擊作為初始攻擊載體,成功獲得賬戶憑證后,在目標組織中獲得立足點,利用訪問作為跳板,投放和執(zhí)行惡意軟件。

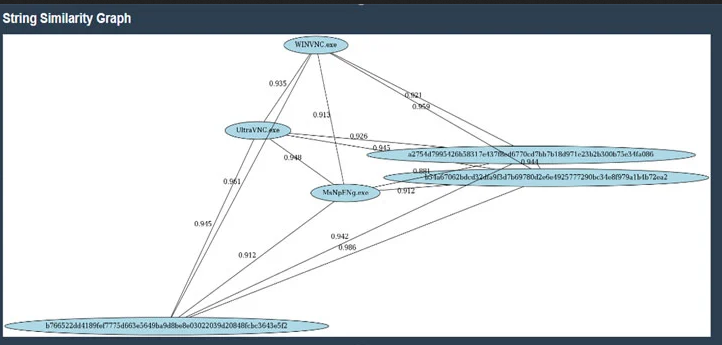

據(jù)悉,Lyceum在此次攻擊活動中使用了兩個不同系列的惡意軟件,分別是 Shark 和 Milan。這兩個軟件能夠幫助攻擊者執(zhí)行任意命令,并且將敏感數(shù)據(jù)從被攻擊的系統(tǒng)中傳輸?shù)竭h程攻擊者控制的服務器上。

除此之外,10月下旬,研究人員對突尼斯一家電信網(wǎng)絡公司進行網(wǎng)絡檢測時,發(fā)現(xiàn)了一個新配置的惡意軟件標識符。

通過分析,標識符的URL語法與新版本Milan 中生成的 URL 語法有些相似。這很可能是 Lyceum 運營商重新配置了 Milan 使用的 URL 語法來規(guī)避 IDS 或 IPS檢測。根據(jù)黑客組織不斷升級其信標和有效載荷的現(xiàn)象,研究人員認為Lyceum似乎正在監(jiān)視分析其惡意軟件的研究人員,以更新其惡意軟件代碼。

參考文章:https://thehackernews.com/2021/11/irans-lyceum-hackers-target-telecoms.html