GuLoader 惡意軟件升級后,瞄準了電子商務行業

網絡安全公司 Trellix 披露,GuLoader 惡意軟件“盯上了”韓國和美國的電子商務行業。

據悉,GuLoader 惡意軟件 進行了升級迭代, 從帶有惡意軟件的 Microsoft Word 文檔過渡到了 NSIS 可執行文件( NSIS :Nullsoft Scriptable Install System 的縮寫,一個腳本驅動的開源系統,主要用于開發 Windows 操作系統的安裝程序)。值得一提的是,此次 GuLoader 勒索軟件攻擊目標還包括德國、沙特阿拉伯、中國臺灣和日本等區域。

GuLoader 惡意軟件升級迭代

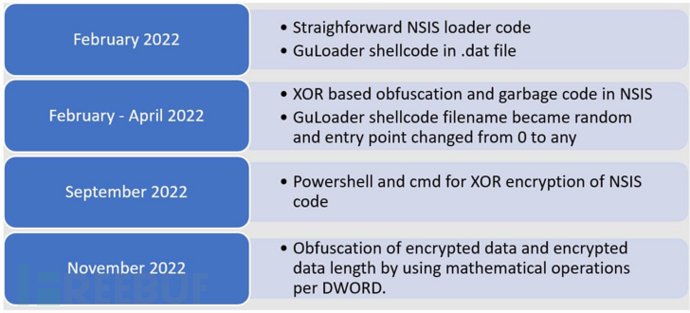

Trellix 研究人員 Yturriaga 表示,2021 , GuLoader 惡意軟件攻擊鏈利用了包含宏定位 Word 文檔的 ZIP 存檔,刪除負責加載 GuLoader 的可執行文件,經版本更新后,開始使用嵌入 ZIP 或 ISO 映像中的 NSIS 文件來激活感染鏈。

此外,據說用于交付 GuLoader 的 NSIS 腳本已經變得越來越復雜,它封裝了額外的混淆和加密層來隱藏外殼代碼,這一進化標志著威脅形勢發生了更廣泛的變化。隨著微軟阻止從互聯網下載 Office 文件中的宏,惡意軟件分發的方法開始激增。

最后,Yturriaga 強調 GuLoader 外殼代碼遷移到 NSIS 可執行文件上這一變化,展現了網絡犯罪分子為逃避檢測、防止沙盒分析和阻礙逆向工程等方面的創造力和持久性。