Karakurt:一個新型數據盜竊和勒索的黑客組織

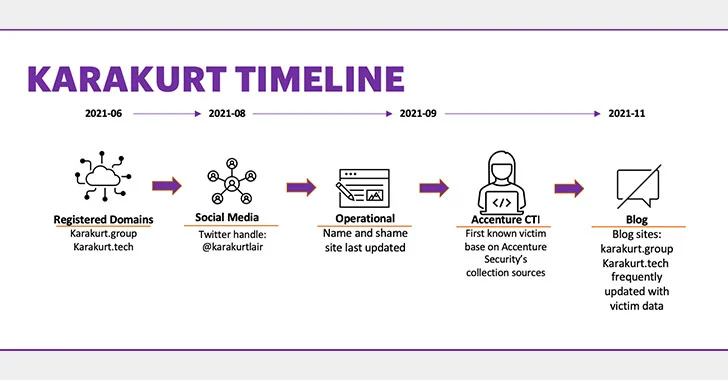

據The hacker news消息,2021年9月至11月期間,埃森哲發現一個此前未被記錄在案的新型黑客組織,該組織被發現與40多起數據盜竊和勒索攻擊事件有關。

根據埃森哲12月10日發布報告稱,該黑客團體自稱為Karakurt,于2021年6月首次被發現,能夠根據目標環境的變化修改其技術策略。

“該黑客組織以追求利潤最大化為目標的投機主義分子,截至目前,它都以較小的公司為目標,這點與其他黑客組織不同。” 埃森哲網絡調查、取證和響應(CIFR)團隊表示,“從其入侵分析看,Karakurt只關注數據泄露后的勒索,而不是部署更具破壞性的勒索軟件。”

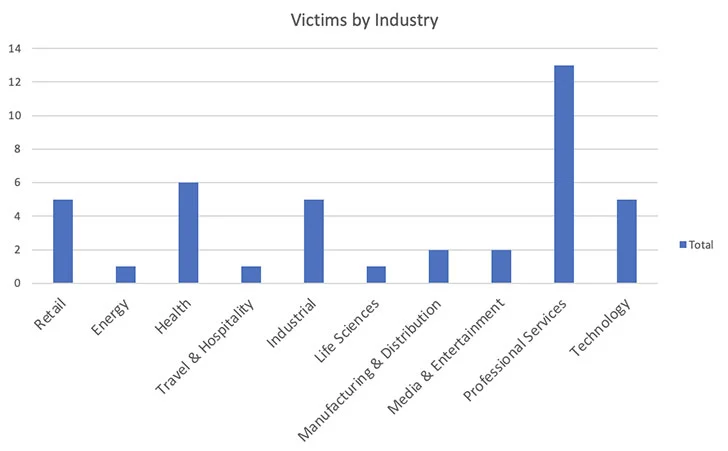

數據顯示,受Karakurt勒索攻擊的受害者95%位于北美,剩下5%在歐洲,專業服務、醫療保健、工業、零售等垂直行業一直是其最主要的目標。

研究人員指出,為了避免引起人們對其惡意活動的注意,Karakurt采用 LotL(Living off the Land)技術,即攻擊者濫用操作系統組件或安裝的軟件等系統中可用的合法軟件和功能來橫向移動和滲出數據,而不是部署像Cobalt Strike這樣的后期開發工具。

(受害者行業分布圖)

Colonial Pipeline、JBS和Kaseya等勒索攻擊事件的爆發,執法部門也緊隨其后,相繼關閉DarkSide、BlackMatter和REvil等業務,勒索軟件攻擊引起了全世界的關注。有了“前車之鑒”,Karakurt 似乎正在嘗試不同的攻擊策略。

Karakurt 設法通過合法的虛擬專用網絡憑據來獲得對目標網絡的初始訪問權限,之后并未部署勒索軟件,而是專注于竊取數據和勒索。這種方法既能使其目標業務活動避免陷入停頓,同樣可以使Karakurt 達到以“贖金”來換取被盜信息的目的。

為了防止勒索軟件的變體攻擊,研究人員建議,除了在適用的情況下加密靜態數據外,建議組織打開多因素身份驗證 (MFA) 以對帳戶進行身份驗證,在面向外部的設備上禁用 RDP,并將基礎設施更新到最新版本,以防止攻擊者利用未修補系統中的已知漏洞。

參考來源:https://thehackernews.com/2021/12/karakurt-new-emerging-data-theft-and.html