安全態勢感知的前世今生

說到安全態勢感知,很多人覺得很神秘,很牛牛的那種,基本上現在但凡正規的網絡安全建設都離不開他,同時呢又覺得很模糊,到底能干啥,又干了啥,反倒說不清楚,很是矛盾。這也難怪,因為安全態勢感知確實復雜,而且發展的很快,今天我們主要聊一聊安全態勢感知產品的前世今生。

安全態勢感知的出現是網絡安全防御發展的必然

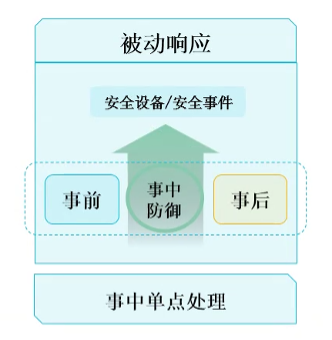

互聯網發展的歷程中,很長一段時間大家對網絡安全是不關注的,至少是不那么關注的。即使當前也有很大一波人其網絡安全意識仍然很淡薄。隨著網絡攻擊影響的范圍越來越大,產生的損失越來越多,網絡安全才被大家接受和認可,從而逐漸出現了以被動響應為核心特征的安全防御體系。主要的特征就是花錢買盒子,防火墻(FW),入侵防御系統(IPS),只要沒有影響到業務正常運轉,有沒有被攻擊,攻擊的程度有多深,都沒有人關注。

但是一旦出現了重大的安全事故,被偷數據了,或者服務器掛了,好了,請求安全產商緊急支持吧,安全產商趕緊派安全專家緊急響應,一頓操作也不知道做了什么,只要能業務正常就不管了。不過吃過網絡攻擊的虧的,后來都重視網絡安全了,但總體上這一時期還主要以這種被動響應為主。

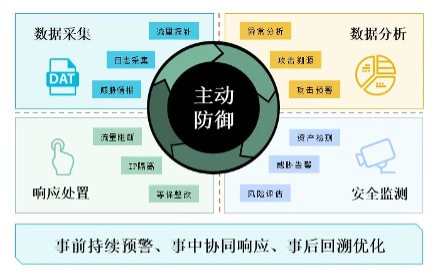

互聯網越繁榮,網絡安全形勢越嚴峻,網絡攻擊越來越簡單了,干壞事的人就會越來越多,變現牟利的誘惑也越來越大。被動的響應已經無法滿足用戶對網絡安全的需求了,需要一種可以滿足用戶網絡安全需求的防御理念和工具。所以主動防御就應用而生了,為了落地主動防御理念,安全態勢感知也就出現了。為了提升安全防御的能力,安全態勢感知在分別向事前,事后進行擴充。

在你沒有被攻擊前摸清楚有哪些風險,對一些熱門的攻擊提前預防,就跟打了預防針一樣,盡量減少網絡攻擊。當然網絡攻擊防不勝防,一旦被攻擊,就能很快的檢測到網絡攻擊,并且能很快進行響應,及時阻斷攻擊,避免事態擴大,減少攻擊可能造成的損失。消除攻擊影響以后,還要對為什么沒有防住此次攻擊做個秋后算賬,加強防御,避免再次踩坑。

這一系列操作就構成了縱深防御體系,預防為主,防治結合,多種手段檢測威脅。而要實現這一目標,就必然要采集大量的數據,各種日志,在日志的基礎上進行攻擊分析檢測,識別威脅,可以想象這樣要處理的數據量要比以前大的多,所以業界一般都采用安全大數據的方式進行數據處理。為了在最短時間內止損,必然要求自動化的操作,要是等人來操作,那就晚了,所以要支持對安全設備的聯動,直接下策略,阻斷先,復雜一些的還要聯動終端殺毒。一切搞好了以后,是不是要調查一些攻擊鏈條,該修補的修改,該處理的要處理了吧。這就是安全態勢感知的核心建設思路,確實很復雜,也很先進。

安全態勢感知的出現是國家安全戰略發展的必然

但安全態勢感知真正出現卻是在國家領導人的高瞻遠矚統籌部署之后。習總書記在4.19講話中提出“安全是發展的前提,發展是安全的保障,安全和發展要同步推進。要樹立正確的網絡安全觀,加快構建關鍵信息基礎設施安全保障體系,全天候全方位感知網絡安全態勢,增強網路安全防御能力和威懾能力”,總書記的講話,提升了網絡安全的國家戰略地位,讓更多的人重新認識網絡安全,也給網絡安全產業增加了催化劑。此后,安全態勢感知如雨后春筍般爆發。網絡安全是一種自上而下的工作,企業的網絡安全建設水平高低,取決的企業的領導層對網絡安全的認識。

SIEM和SOC

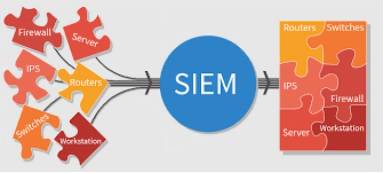

很多人會有疑問,那態勢感知出現之前就沒有“態勢感知”嗎?答案是否定的。態勢感知的雛形其實就是SIEM(Security Information and Event Management),就是一個廣泛收日志,再對日志進行分析的平臺。SIEM把傳統的安全設備的日志,例如防火墻,IPS,服務器,交換機等的安全日志,審計日志,流量日志等收集起來,建立統一的日志采集規范,根據日志中的字段對日志的含義做一定的適配,分別存儲,利用大數據的關聯檢索就可以做一些分析,以便發現一些威脅和進行響應分析。安全態勢感知平臺就是依托于SIEM,構造出更加豐富的功能,以支撐其強大的安全防御能力。

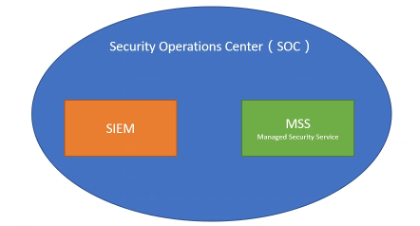

說到SIEM,就不能不提MSS(安全服務)和SOC(安全運營中心),SOC更多的強調安全運營,把工具,人,流程等綜合利用起來,從而最大的發揮安全工具的價值。SIEM就像一輛轎車,可以很快很舒適的把你送到你想去的地方,但是它畢竟是一輛車,沒有人開,它就不會動,哪也去不了。所以需要人去發動他,正確的操作,才能跑起來。但是你不能開車它去闖紅燈,不能逆行開車,這就是開車的規則。SOC就是持續安全的保障。

安全態勢感知的若干發展階段

回到安全態勢感知的話題,我們來看看安全態勢感知的發展的幾個階段。

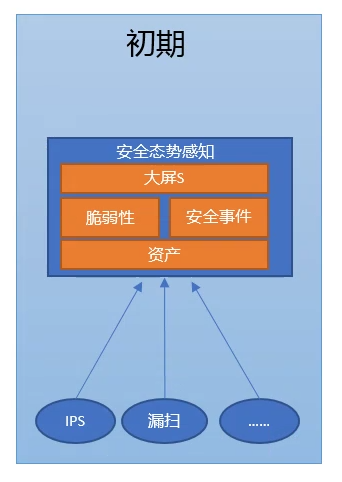

第一階段的安全態勢感知比較的初級,因為大家都沒有多少經驗。基本沿用傳統SIEM的方式,把傳統安全設備的告警日志統統收上來,但是進行了整合,除了例行的安全事件角度,更是聚焦到了以資產為核心,從風險資產的角度來展示風險。資產上除了安全事件,必不可少的就是漏洞,因此把漏洞也整合了進來,形成脆弱性分析。考慮到可視化特性,紛紛做了幾個大屏,例如風險資產大屏,攻擊大屏,脆弱性大屏,動態刷新,可不要太炫酷。這也造成了大家固有的印象,一說到態勢感知,就是賣大屏的。其實不是,大屏是有效的可視化手段,需要后臺大量數據和計算力的支持。

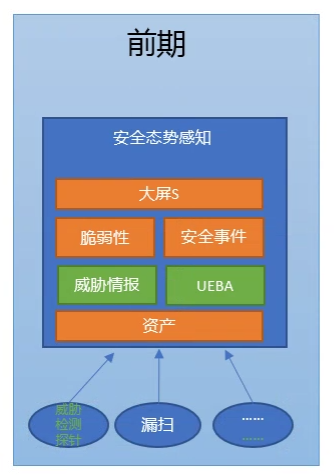

第二階段的態勢感知經歷了客戶的洗禮,有了更多的實踐經驗,發現傳統的安全設備基本都屬于邊界防御,內部威脅無法有效透視。于是對數據的要求就提高了。不僅僅要求收傳統安全設備的告警日志,還需要客觀存在的訪問日志,這些訪問日志不具備主觀判定,需要構建一些行為基線,對于偏離基線的訪問行為進行安全告警,于是UEBA(user and entity behavior analytics)風靡一時,也確實很有用,尤其是對內部橫向滲透可以快速發現。

除此之外,威脅情報的利用,大大加快簡化了安全威脅的發現。站在別人的肩膀上肯定更快一些,威脅情報就是把別人的經驗拉過來為我所用,我外聯了一個勒索的C2,證明是中毒了,那此時你也外聯了這個C2,十有八九你也中毒了。所以威脅情報很有用。 威脅情報不僅可以檢測失陷,也可以有外部的攻擊者,掌握了這部分情報,及時的封堵這些惡意IP的訪問,可以大大減少被攻擊的概率。而這些都對探針提出了更多的要求,除了可以檢測鏡像過來的流量上報安全告警,還要上報客觀訪問數據,進行更多的分析。

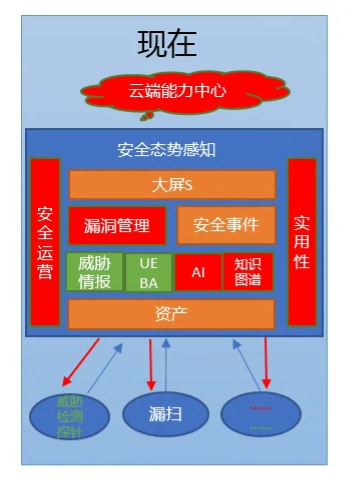

隨著安全態勢感知在客戶實際生產環境中不斷的實踐,其提升效率的服務屬性逐漸得到改良和演進。同時隨著國家的網絡安全戰略持續提升,人們對網絡安全越來越重視,對實用性有了更高更強更好的期望。比如平戰一體化的需求,就要求能快速準確定位,證據充分,快速響應,這對平臺的要求是很高的,實現這些需求,就要求更先進的檢測手段和方式,例如一些AI算法,簡單的規則無法滿足要求,基于無監督的AI算法就被應用進來,比如孤立森林,尋找異常點,效果還是很不錯的。

同時知識圖譜的應該也讓數據的關聯更加緊密,數據挖掘的更深,發揮的價值越大。除此之外,就是云端能力的強大賦能。以前的安全態勢感知平臺都是單點,忽略了一個強大的云端平臺,可以提供更深層次的數據擴展,可以提供更快的更新頻率,可以提供更強大的算力支持,還可以提供更多安全知識庫,云端能力中心的賦能讓安全態勢感知如同猛虎添翼。為了快速響應,整合資源,安全態勢感知開始與各種安全設備進行聯動,如防火墻,IPS,交換機,蜜罐,漏洞掃描工具等等進行了集成,統一納管,一個地方搞定,不用這個設備要登,那個設備要看,可以實現在發現問題以后全部自動化,這效率就高了。

我曾經有個高校的客戶給我說,一個人每天光登錄各種安全設備一天就過去了。安全態勢感知就是要解決這個效率低下的問題。前面一直都是說安全態勢感知產品上的不斷升級,往往忽略了一個很重要的事件就是產品畢竟還是需要人來使用。就像前面說的,車得開才能動。有人就說了,你不是說都全部自動化了嗎,還要什么人啊?這里存在一個問題就是發展階段的問題,就像我們說的自動駕駛一樣,雖然有了進步,很大的進展,但是距離真正的自動化還有一段距離,當前階段還是需要安全服務來保障產品的作用發揮,這就是安全運營,只有好好運營了,才有真正的安全。

安全態勢感知的若干發展趨勢

可以很容易的看出,安全態勢感知的迭代其實就是在不斷創新,不斷提升用戶體驗,不斷提升用戶效率的過程。所以我們要說的安全態勢感知的發展趨勢也離不開這幾方面。

1. 云化

早期的態勢感知基本都是孤島式的,一個客戶跟別人是不關聯的。現在的態勢感知基本都建立了與云的通道,數據可以上云下云,增加數據的流動渠道,繁榮了數據價值。但是當前與云的聯動仍然還不徹底,還是束手束腳。很容易因某個客戶表現出一些上云的擔憂而變得膽小起來。云化的確很容易讓客戶產生安全方面的擔憂,那是因為傳統的網絡安全護城河的觀念造成的,顯然已經無法滿足新的網絡安全形勢的要求。此時需要明顯表現出云化的安全性,其次是表現出云化帶來的好處,即提供可以讓客戶唾手可得所需功能的機會。這是時代發展的必然選擇。脫離這個預期,就會掉隊,就會被歷史淘汰。

2. 一體化

安全態勢感知是一個比較龐大的系統,覆蓋的功能很多很雜,帶來便利的同時也帶來了麻煩,各種安全探針難以合理配置,系統配置繁瑣,專業安全的人員缺乏等等都導致實際中往往出現安全態勢感知沒有得到合理的配置和使用。客戶希望什么?就希望“不要麻煩,開箱即用,簡單統一,使用方便”,把安全態勢感知平臺復雜的系統構建給客戶屏蔽掉,就像我們開車一樣,汽車的發動機呀,齒輪呀,輪胎呀,空調呀,車燈呀,他們的關聯我們不需要知道,我只需要知道怎么開車就行了,把復雜留給自己,把方便留給客戶。所以現在“All in One”的思想豁然開朗,傾力打造超融合一體機,就是讓客戶不在麻煩,減少使用上的障礙。

3. 自動化

自動化其實就是為了節省安全運營人員重復低效的工作。理論上來說,一定條件下,只要流量接上來,從安全威脅分析,到安全事件處置,整個流程均可以自動化。一旦實現了自動化,就像自動駕駛一樣,就可以省心省力了。這是非常好的期望,而且整個流程也已經被證明是可行的。當前對于把握較大的安全威脅,確實可以通過聯動劇本編排來向終端防護下發策略執行安全威脅處置。但是這種安全威脅占比很低,仍舊有大量的安全威脅需要人工介入分析,從而導致自動化流程的中斷。自動化還有一個很大的挑戰是不同設備的集成能力。傳統很多廠商的安全設備是很封閉的,就導致去聯動設備產生很大的阻塞。我認為自動化的發展方向可以理解為地圖導航,目標驅動下只要用戶阻塞解決,不管你怎么調整路線,都會給你規劃好一條最合適的路線,并推動解決,直到目標完成。但這無疑是需要更長時間的發展

4. 實戰化

網絡威脅日益嚴重以及客戶對網絡安全的緊迫性需求日益高漲,尤其是對重大活動保障,攻防演練等對戰性要求特別搞的場景下,客戶要求快速精準的發現安全威脅,要能對發現的威脅提供更充足的擴展關聯信息等等,所以對安全態勢感知提出了滿足實戰需要的需求。很多人談到平戰一體化的思想就是為了兼容這種趨勢。在實戰時能滿足緊張對戰需要,在平時時正常安全防護。實戰對擴充信息的把握要求很高,需要聚合更為廣泛的安全知識,尤其是安全威脅情報。

5. 標準化

對安全態勢感知的理解,各大安全廠商的理解都不一致,就導致安全態勢感知產品的建設思路不一致,就導致各家的產品概念,功能等都不同。但是經過近幾年的發展,各大廠商的安全態勢感知基本同質化了,你有的功能我也有,我有的功能你也做了覆蓋,整體功能都大體相當,區別就在于功能細節貼近客戶的程度。所以經常服務一家安全態勢感知的安全人員對另外一家的安全態勢感知不是很懂但又似曾相識的感覺。所以缺乏標準。這對于安全態勢感知的長遠發展是不利的。對安全服務來說也是不利的,對整個安全行業發展也是不利的,對客戶提升網絡安全建設水平也是不利的。盡管目前也有組織牽頭成立標準化,但距離實際落地困難依舊很大。

6. 安全運營

前面幾點都是談的工具,還有很重要的一點是安全運營。我遇到很多客戶的負面反饋說安全態勢感知沒用,我一去調研發現,壓根就沒有用,配置也不對,有效數據也沒上來,威脅情報也沒有升級等等,可不就是沒有用嘛,有用了才是怪事。安全態勢感知是一個重服務的產品,需要安全服務的持續安全運營才能發揮作用。好在越來越多的客戶也逐漸意識到了這一點,客戶買了安全態勢感知也是希望能用起來,保障業務正常運行。所以如果通過制度,工具保障安全運營,讓安全態勢感知真正發揮作用,也是未來一大熱點。

結語

安全態勢感知平臺其實不復雜,他的出現和演化是緊隨的客戶的需求和認識發展變化的。現在的安全態勢感知已經走過最艱難的迷茫階段,開始找到了適合自己發展的道路,逐漸的走向成熟,以自己強大的功能賦能客戶的網絡安全建設。