CVE-2022-21882:Windows權限提升漏洞

Windows本地權限提升漏洞可以在Windows 10系統獲得管理員權限。

2022年1月微軟補丁日,微軟修復了一個Win32k權限提升漏洞,CVE編號為CVE-2022-21882,該漏洞是之前CVE-2021-1732漏洞補丁的繞過。CVE-2022-21882是一個本地權限提升漏洞,攻擊者利用該漏洞可以在Windows 10系統上獲得管理員權限、創建新的管理員賬戶、執行特權命令。漏洞影響所有Windows 10版本。

CVE-2022-21882:win32k權限提升漏洞

攻擊者在用戶模式調用相關的GUI API來進行kernel調用,如xxxMenuWindowProc、xxxSBWndProc、xxxSwitchWndProc和xxxTooltipWndProc。這些kernel函數調用會觸發xxxClientAllocWindowClassExtraBytes回調。攻擊者可以通過hook KernelCallbackTable 中的xxxClientAllocWindowClassExtraBytes來攔截回調,使用NtUserConsoleControl 方法來設置tagWND 對象的ConsoleWindow flag,這一步操作可以修改窗口類型。

回調后,系統不會檢查窗口的類型是否修改,由于類型混淆會導致錯誤的數據被應用。Flag修改前系統會將tagWND.WndExtra保存為一個用戶模式指針,flag設置后,系統會將tagWND.WndExtra 看作為kernel desktop heap的偏移量,攻擊者控制了該偏移量后,就可以引發越界讀和寫。

漏洞利用

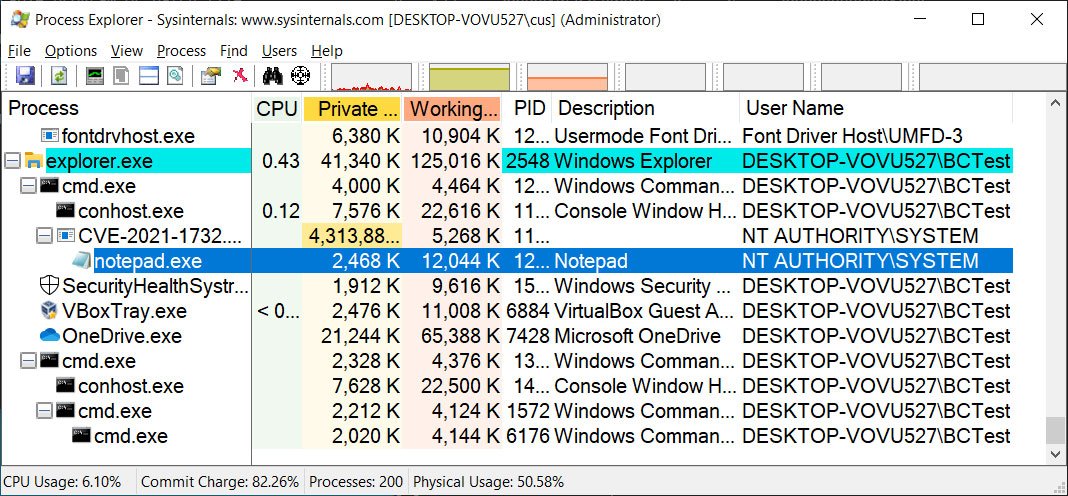

近日,研究人員公開了該漏洞的PoC利用,CERT/CC安全研究人員Will Dormann確認了該漏洞利用可以實現權限提升。BleepingComputer也測試了該漏洞利用,并在Windows 10系統上實現了權限提升,以system權限打開了Notepad,如下圖所示:

但是該漏洞利用在Windows 11操作系統上并未成功。

該漏洞2年前就被發現

早在2年前,以色列安全研究人員就發現了該漏洞,但由于微軟漏洞獎勵計劃給予的漏洞獎勵過少而未公開該漏洞。

CVE-2022-21882技術細節參見:https://googleprojectzero.github.io/0days-in-the-wild//0day-RCAs/2022/CVE-2022-21882.html

本文翻譯自:https://www.bleepingcomputer.com/news/microsoft/windows-vulnerability-with-new-public-exploits-lets-you-become-admin/如若轉載,請注明原文地址。