主流VoIP應用中出現RCE漏洞

目前世界上最流行的一些通信應用程序都使用了一個充滿了安全漏洞的開源庫。

這個開源的、含有大量漏洞的庫與12月爆發的Apache Log4J日志庫漏洞都有一個共同點:他們被各個行業廣泛使用。

這個PJSIP庫,是一個開源的多媒體通信庫,Asterisk程序一直在使用它進行開發。Asterisk是一個企業級的、開源的PBX(專用分支交換機)工具包,在大量的工程中用于IP語音(VoIP)服務。

據Asterisk網站稱,該軟件每年被下載超過200萬次,在170個國家的將近100萬臺服務器上運行。Asterisk為IP PBX系統、VoIP網關和會議服務器提供支持,它也被大量中小企業、呼叫中心、運營商和政府所使用。

周一,開發平臺提供商JFrog Security披露了PJSIP的五個內存泄露漏洞。PJSIP提供了一個API,該API可以被IP電話和會議應用等IP電話應用使用。

JFrog研究人員解釋說,攻擊者成功利用這些漏洞后,可以在使用PJSIP庫的應用程序中打開遠程代碼執行(RCE)的開關。

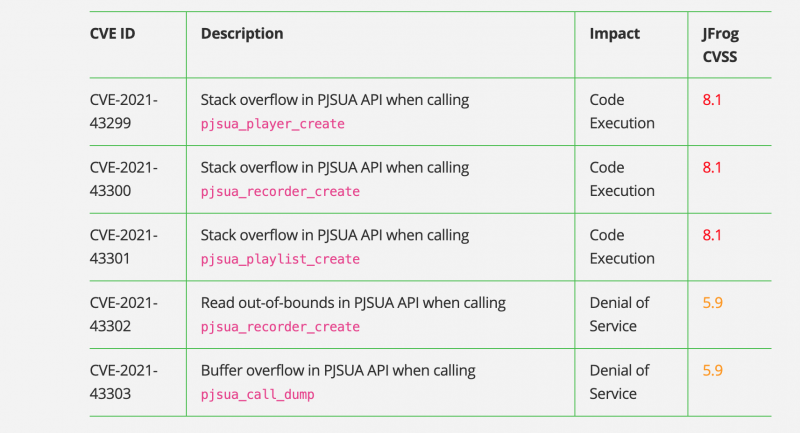

在Jfrog進行披露之后,PJSIP的維護者已經修復了這五個CVE漏洞,如下圖所示。

漏洞產生的原因

在其分析報告中,JFrog研究人員解釋說,PJSIP框架提供了一個名為PJSUA的庫,該庫為SIP應用提供了一個API。他們說, PJSUA提供了豐富的媒體處理API,我們在那里發現了五個漏洞。其中的三個漏洞是堆棧溢出漏洞,可導致RCE,它們在CVSS嚴重性評級表上被評為8.1。其余的兩個是PJSUA API中的一個越界讀取漏洞和一個緩沖區溢出漏洞,這兩個漏洞都可能會導致拒絕服務攻擊(DoS),這兩個漏洞的CVSS評分為5.9。

含有漏洞的位置

JFrog說,那些使用PJSIP庫2.12版之前的項目,如果向以下任何一個API傳遞攻擊者控制的參數,都會受到攻擊。

- l pjsua_player_create - 文件名參數必須是攻擊者可控制的。

- l pjsua_recorder_create - 文件名參數必須是攻擊者可控制的。

- l pjsua_playlist_create - 文件名參數必須是攻擊者可以控制的。

- l pjsua_call_dump - 緩沖區參數容量必須小于128字節。

- JFrog建議將PJSIP升級到2.12版本來解決這些漏洞。

這不是第一次爆發漏洞

PJSIP和其他常見的視頻會議軟件中出現漏洞并不新鮮。2018年8月,谷歌Project Zero研究員Natalie Silvanovich披露了大量常見的關鍵漏洞,包括WebRTC(由Chrome、Safari、Firefox、Facebook Messenger、Signal等使用)、PJSIP(同樣,在Asterisk的數百萬個軟件中使用)和蘋果的FaceTime專有庫。

Reason Cybersecurity的研究人員表示,如果這些漏洞被攻擊者利用,那么這些漏洞會讓攻擊者僅僅通過撥打視頻電話,就可以令使用這些組件的應用程序崩潰。從而引發內存堆溢出,使得攻擊者能夠接管受害者的視頻通話賬戶。

他寫道,Skype、Google Hangouts和WhatsApp等應用程序可以使全球任何地方的兩點之間能夠進行面對面交流。但從那時起,當需要進行虛擬連接時,這種漏洞的危害性就變得很大,我們最好聽從JFrog的建議,盡快對漏洞進行修補。

本文翻譯自:https://threatpost.com/rce-bugs-popular-voip-apps-patch-now/178719/如若轉載,請注明原文地址。