Log4Shell 過氣了?攻擊面仍大量存在

如今,堪稱核彈級的 Apache Log4j 庫中的關鍵零日漏洞 Log4Shell被發現已經過了4個月,越來越多的人們已經將更多視線轉移到新近爆發的其它漏洞,似乎Log4Shell正要成為“過氣網紅”。

但威脅分析師正發出提醒,由于該漏洞幾乎是無處不在,能夠得到有效修復的應用程序數量還遠遠不夠。Log4Shell目前依然是一個廣泛且嚴重的安全威脅。

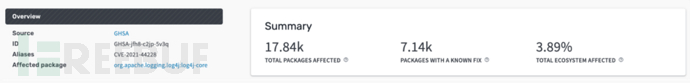

4月26日,安全公司Rezilion發布了一份最新研究報告,顯示截至4月底,仍然有40%的易受攻擊的Log4j版本被運用。在查看來自 Google 的 Open Source Insights 服務的數據時,Rezilion 發現在使用 Log4j 作為依賴項的 17840 個開源軟件包中,只有 7140 個升級到了安全版本。因此,其中 的60% 仍然容易受到 Log4Shell 的攻擊。

在 Shodan 上搜索特定類別的開源容器時,Rezilion 發現了超過 90000 個可能存在漏洞且面向互聯網的應用程序,其中包含過時或易受攻擊的 Log4j版本。一個典型的例子是 Apache Solr,在網絡上共發現有1657 個公共部署,它仍在使用 Log4j-core-2.16.0-jar。顯然,最新的容器版本還沒有被所有用戶采用,所以在網絡上仍然存在數以萬計的攻擊面。

對那些使用過時且不再支持的 Log4j 1.2.17版本,包括 Atlassian Crucible、Apache zeppelin、Bitnami Kafka 和 Bitnami Spark。有一種誤解認為 Log4Shell 不會影響舊版本分支,但事實并非如此。

Rezilion 認為導致目前較差的更新狀況原因較為復雜,但包括了缺乏適當的漏洞管理流程,以及漏洞的可見性差等因素。Log4j 在生產環境中很難檢測到,一些企業組織不知道自己是否在使用,不知道他們使用的是哪個版本,也不知道哪些版本是安全的。

正如 CISA 所強調的,黑客并不關心漏洞的存在時間,他們只關心能否將漏洞帶入目標設備。目前,一些 10 年前的漏洞仍然在野外被積極利用,而 Log4Shell 在目前看來頗有這方面的“潛質”。因此,專家建議用戶掃描并確認系統環境,找到正在使用的版本,如果是過時或易受攻擊的Log4j版本,務必盡快制定升級計劃。