BitDefender 發現首個利用Log4Shell漏洞的勒索軟件

日前,BitDefender 宣稱發現首個通過 Log4Shell 漏洞直接安裝的勒索軟件,該漏洞利用程序會下載一個 Java 類hxxp://3.145.115[.]94/Main.class(該類由 Log4j 應用程序加載和執行)文件。加載后,它會從同一臺服務器下載一個 .NET 二進制文件,該文件是一個安裝名為“Khonsari”的新勒索軟件。

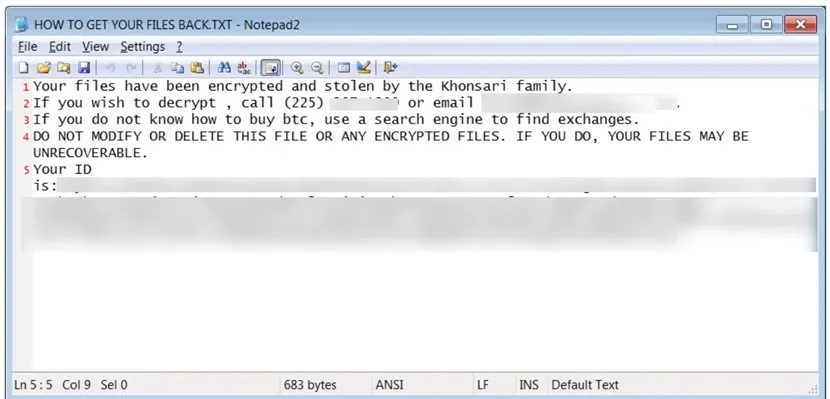

這個名字也被用作加密文件的擴展名和勒索通知,如圖1所示。

圖1 Khonsari贖金票據

在此后的攻擊中,BitDefender 注意到攻擊者使用相同的服務器來分發 Orcus 遠程訪問木馬,有安全專家認為這可能是個數據擦除器(Wiper)。Emsisoft 分析師Brett Callow指出,該勒索軟件以路易斯安那州一家古董店老板的聯系信息命名并使用其聯系信息,而不是使用攻擊者自己的信息。因此,尚不清楚此人是勒索軟件攻擊的實際受害者還是誘餌。

不管是什么原因,由于該惡意軟件不包含攻擊者的有效聯系信息,Callow認為這是一個擦除器而不是勒索軟件。雖然這可能是首個利用Log4j 漏洞直接安裝勒索軟件(或者擦除器)的實例,但在此之前微軟已監測到了用于部署 Cobalt Strike 信標的漏洞利用。因此,更高級的勒索軟件攻擊很可能已經將Log4Shell漏洞利用作為一種攻擊手段。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】