黑客利用Tatsu WordPress 插件漏洞,進行數百萬次攻擊

Bleeping Computer 網站披露, WordPress 插件 Tatsu Builder 中存在遠程代碼執行漏洞 CVE-2021-25094,黑客正在利用其進行大規模網絡攻擊。(該插件安裝在大約 10 萬個網站上。)

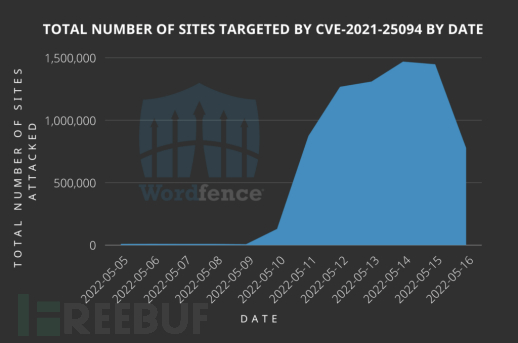

據悉,大規模攻擊浪潮于 2022 年 5 月 10 日開始,四天之后達到歷史高峰,目前仍在進行中。盡管四月初,運營商已經發布了一個更新補丁,但是現階段約50000個網站仍在運行該插件的易受攻擊版本。

Tatsu Builder 中存在漏洞

Tatsu Builder 是一個流行的 WordPress 插件,主要提供強大的模板編輯功能,能夠直接集成到網絡瀏覽器中。

2022 年 3 月 28 日,研究人員 Vincent Michel 發現插件中存在安全漏洞( 追蹤為CVE-2021-25094),隨后公之于眾,并披露了概念驗證(PoC)利用代碼。

在未使用 Tatsu Builder 插件更新版本的服務器中,攻擊者能夠利用該漏洞執行任意代碼( 3.3.12 版本之前)。

漏洞披露不久后,供應商在 3.3.13 版本中發布了一個安全補丁,并于 2022年 4 月 7 日通過電子郵件提醒用戶,敦促他們應用安全更新。

受到攻擊的網站數量

Wordfence 是一家專門為 WordPress 插件提供安全解決方案的公司,一直在持續監測當前的攻擊活動。據研究人員估計,有 20000 至 50000 個網站運行存在漏洞的Tatsu Builder版本。

攻擊細節

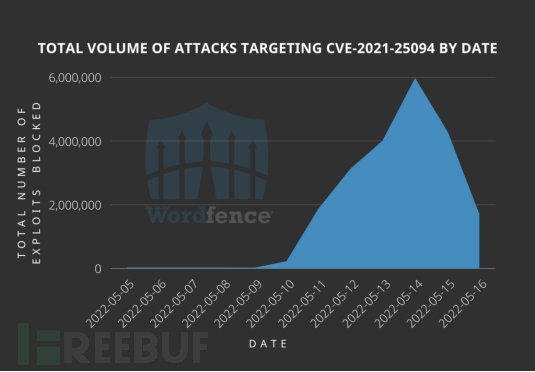

從 Wordfence 發布的報告來看,針對 WordPress 網站的攻擊達到了數百萬次,2022 年 5 月 14 日阻止了高達 590 萬次的攻擊嘗試,隨后幾天,攻擊數量開始有所下降,但仍處在高位水平。

Wordfence 檢測和阻止的攻擊

經過對攻擊事件分析,研究人員發現攻擊者一直試圖在 "wp-content/uploads/typehub/custom/" 目錄的一個子文件夾中注入一個惡意軟件dropper(下載器),并使其成為一個隱藏文件。該下載器名為 ".sp3ctra_XO.php",其 MD5 哈希值為3708363c5b7bf582f8477b1c82c8cbf8。

擴展的文件檢查功能跳過隱藏文件

另外,Wordfence 在報告中強調,超過一百萬次的攻擊僅來自以下三個 IP 地址,建議網站管理員將這些IP添加到封鎖名單中。

- 148.251.183.254;

- 176.9.117.218;

- 217.160.145.62。

最后,網絡安全專家強烈建議 Tatsu Builder 插件使用者,盡快升級到 3.3.1版本以避免攻擊風險。

參考文章:https://www.bleepingcomputer.com/news/security/hackers-target-tatsu-wordpress-plugin-in-millions-of-attacks/