BrakTooth漏洞影響數百萬藍牙設備

藍牙經典協議(Bluetooth Classic,BT))協議廣泛應用于筆記本、手持設備、音頻設備的無線協議中。BT協議的主要流程如圖1所示:

圖1 BT協議主要流程

BrakTooth概述

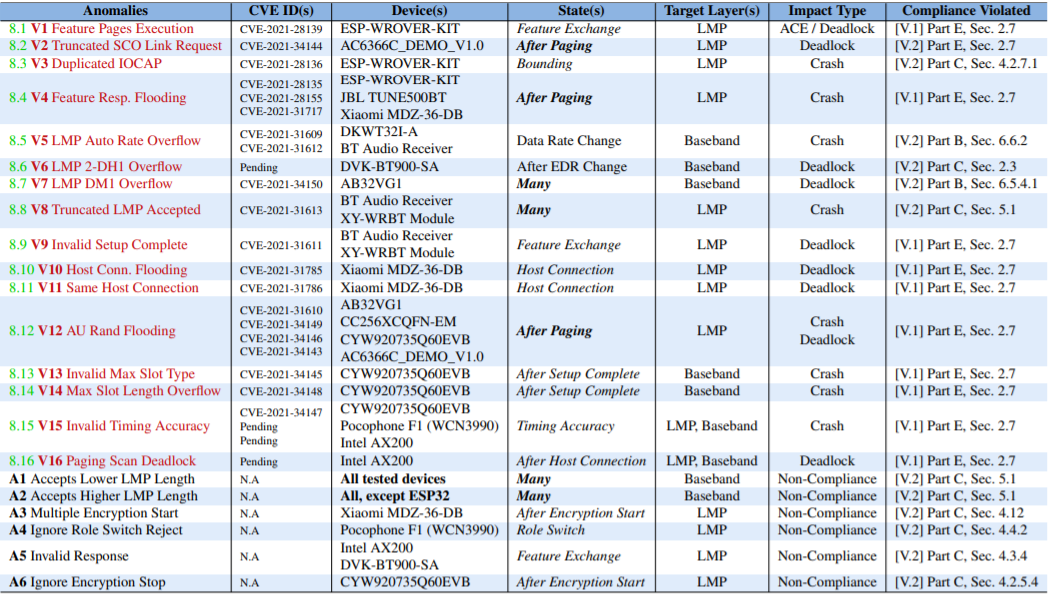

最近研究人員發現了商業BT棧中的多個安全漏洞——BrakTooth,攻擊者利用該漏洞可以發起DoS、任意代碼執行等共計。研究人員對11個廠商的13個BT設備進行了測試,在其中發現了16個新的安全漏洞,獲得20個CVE編號,目前仍有Intel和高通的4個漏洞尚未分配CVE編號。

攻擊場景概述

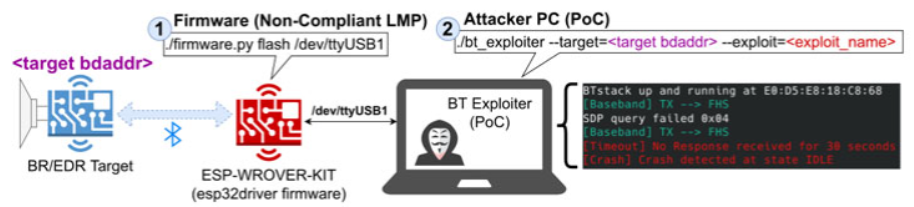

圖2是BrakTooth攻擊執行的通用場景。攻擊者需要一個ESP32開發套件和定制的LMP固件以及一臺PC機來運行PoC工具。PoC工具通過串行接口(/dev/ttyUSB1)與ESP32通信。

圖2 BrakTooth攻擊場景

漏洞影響

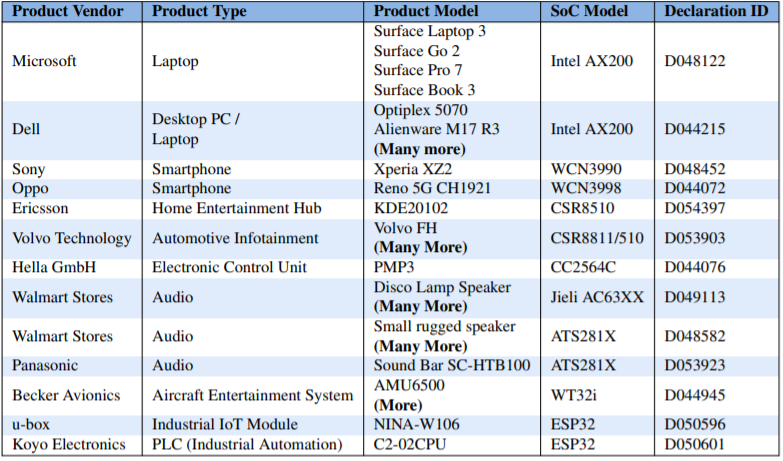

BrakTooth漏洞影響所有藍牙設備,其中可能引發DoS和任意代碼執行。受影響的BT BR/EDR芯片如下所示:

由于BT棧是被多個產品共享的,因此有許多的產品受到該漏洞的影響。因此,建議BT SoC廠商、BT模塊或BT終端產品廠商使用BrakTooth PoC工具來驗證BT棧的實現是否受到該漏洞的影響。

PoC工具

研究人員已經開發了BrakTooth的PoC工具。由于部分廠商已經發布了漏洞補丁,研究人員將于10月底發布PoC工具。研究人員定于10月發布PoC工具的原因是希望10月份大部分漏洞能夠被修復。如果有廠商想要測試其是否受到該漏洞的影響,可以填寫表格(https://poc.braktooth.com/)并發送到ask@braktooth.com。

本文翻譯自:https://asset-group.github.io/disclosures/braktooth/