黑客利用 cookie 插件漏洞攻擊 150 萬個 WordPress 網站

持續的攻擊針對名為 Beautiful Cookie Consent Banner 的 WordPress cookie 同意插件中的未經身份驗證的存儲跨站點腳本 (XSS) 漏洞,該插件具有超過 40,000 個活動安裝。

在 XSS 攻擊中,威脅參與者將惡意 JavaScript 腳本注入易受攻擊的網站,這些腳本將在訪問者的 Web 瀏覽器中執行。

影響可能包括未經授權訪問敏感信息、會話劫持、通過重定向到惡意網站感染惡意軟件或完全破壞目標系統。

發現這些攻擊的 WordPress 安全公司 Defiant 表示,該漏洞還允許未經身份驗證的攻擊者在運行未修補插件版本(最高并包括 2.10.1)的 WordPress 網站上創建流氓管理員帳戶。

此次攻擊活動中利用的安全漏洞已于 1 月份通過 2.10.2 版的發布進行了修補。

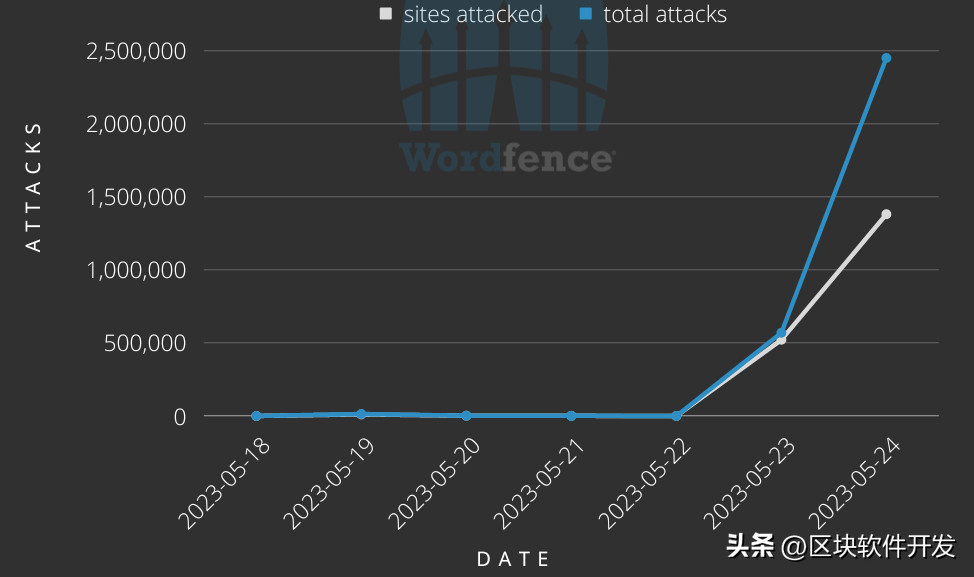

“根據我們的記錄,該漏洞自 2023 年 2 月 5 日以來一直受到頻繁攻擊,但這是我們所見過的針對它的最大規模攻擊,”威脅分析師 Ram Gall 表示。

“自 2023 年 5 月 23 日以來,我們已經阻止了來自近 14,000 個 IP 地址的近 300 萬次針對超過 150 萬個站點的攻擊,并且攻擊仍在繼續。”

盡管這種持續的攻擊活動具有大規模性質,但 Gall 表示,威脅參與者使用了一種配置錯誤的漏洞利用,即使針對運行易受攻擊的插件版本的 WordPress 站點,該漏洞也可能不會部署有效負載。

即便如此,建議使用 Beautiful Cookie Consent Banner 插件的網站管理員或所有者將其更新到最新版本,因為即使攻擊失敗也可能會破壞存儲在

nsc_bar_bannersettings_json 選項中的插件配置。

該插件的補丁版本也已更新,以在網站成為這些攻擊的目標時進行自我修復。

盡管當前的攻擊可能無法向網站注入惡意載荷,但該攻擊背后的威脅行為者可以隨時解決這個問題,并 potentially 感染仍然暴露的任何網站。

上周,威脅行為者也開始探測運行 Essential Addons for Elementor 和 WordPress Advanced Custom Fields 插件的 WordPress 網站。這些攻擊始于發布證明概念 (PoC) 漏洞之后,該漏洞允許未認證的攻擊者在重置管理員密碼并獲取特權訪問后劫持網站。