WhatsApp 新騙局曝光,可劫持用戶賬戶

近日,CloudSEK 創始人 Rahul Sasi警告稱,一個新的WhatsApp OTP 騙局正在被廣泛利用,攻擊者可以通過電話劫持用戶的賬戶。

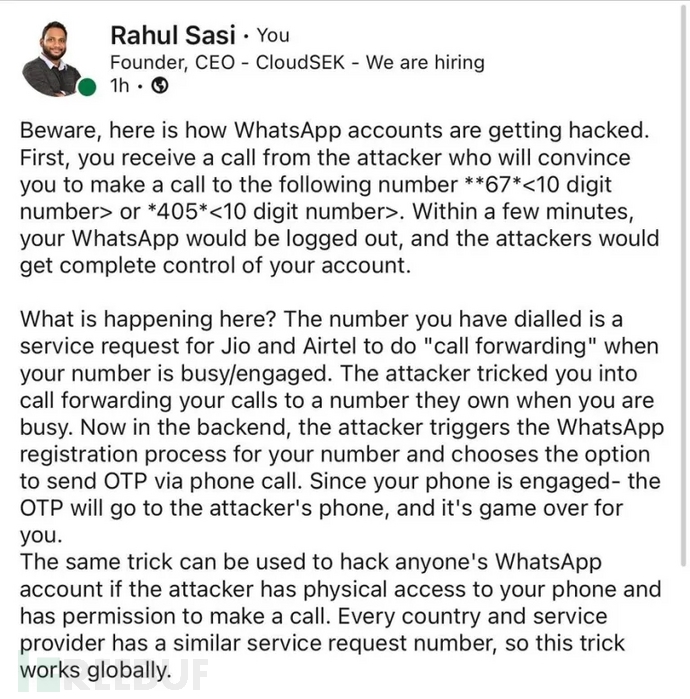

整個攻擊過程極為簡單,攻擊者打電話給用戶,誘導他們撥打以405或67開頭的電話號碼。一旦接通后,只需要幾分鐘用戶就對賬戶失去了控制權,攻擊者將會接管他們的賬戶。聽起來這似乎有點不明所以,而Sasi也在Twitter 上解釋了整個攻擊場景,如下圖所示:

攻擊具體如何實現?

根據 Sasi 的說法,攻擊者誘導用戶撥打的電話號碼是Jio 和 Airtel 在移動用戶忙時進行呼叫轉移的服務請求。因此當用戶撥打了號碼之后,實際上會轉移到攻擊者控制的號碼,并迅速啟動 WhatsApp 注冊過程以獲取受害者號碼,要求通過電話發送OPT。

由于電話正忙,電話被定向到攻擊者的電話,從而使他能夠控制受害者的 WhatsApp 帳戶。這就是攻擊者在注銷時獲得對受害者 WhatsApp 帳戶的控制權的方式。

盡管該騙局目前針對的是印度的 WhatsApp 用戶,但 Sasi 解釋說,如果黑客可以物理訪問手機并使用此技巧撥打電話,攻擊者可以破解任何人的 WhatsApp 帳戶。

由于每個國家和服務提供商使用的服務請求編號都有些相似,因此這個技巧可能會產生全球影響。保護自己的唯一方法是避免接聽來自未知號碼的電話,并且不要相信他們撥打陌生號碼。

WhatsApp多次遭攻擊

同樣是在2022年,安全研究人員發現,惡意攻擊者在釣魚活動中偽造了來自 WhatsApp 的語音信息通知,并且利用了合法的域名來傳播惡意軟件竊取信息。

云電子郵件安全公司 Armorblox 的研究人員發現了攻擊者針對 Office 365 和 Google Workspace 賬戶進行攻擊的惡意活動,在該活動中使用了與道路安全中心相關的域名來發送電子郵件,經調查該組織位于俄羅斯莫斯科地區。根據周二發表的一篇博客文章,該網站本身是合法的,它與莫斯科的國家道路安全有關,屬于俄羅斯聯邦內政部。

研究人員說,到目前為止,攻擊者發送的郵件數量已經達到了 27660 個,該攻擊活動通知受害者有一個來自 WhatsApp 聊天應用程序的 " 新的私人語音郵件 ",并附加了一個鏈接,并聲稱允許他們播放該語音。研究人員說,攻擊的目標組織包括醫療保健、教育和零售行業。

攻擊者的詐騙策略包括在那些發送的電子郵件中獲得用戶信任來進行社會工程學攻擊;通過偽造 WhatsApp 合法品牌,利用合法的域名來發送電子郵件。