新型勒索軟件Nokoyawa簡析

歷史追溯和影響

Nokoyawa是今年早些時候出現的一種新型基于Windows平臺開發的勒索軟件。收集的最早樣本是于2022年2月編譯的,并且與原勒索軟件Karma具有大量代碼存在相似之處(Karma是另一種可以上溯到Nemty的勒索軟件,而Nemty是相關研究人員在2019年報告的勒索軟件家族)。

最近,我們獲得了這個勒索軟件活動的一個新變種,并觀察到它一直在通過對于其它勒索軟件的開源代碼的重用來不斷地改進自身。在本文中,我們將討論Nokoyawa Ransomware的一般行為以及它最近添加的新功能,即以最大限度地增加可以加密的文件數量。

- 受影響的平臺:Windows

- 受影響方:Windows 用戶

- 影響:文件可能丟失

- 嚴重級別:中

概覽

本節提供了Nokoyawa如何工作的一般性描述,以避免重復其他已經發布的相關信息。

需要說明的是,與其所謂的勒索軟件前身Karma不同,此勒索軟件可以在32位和64位Windows上運行,本文只涉及到64位 Windows平臺樣本。

Nokoyawa為自定義執行提供了幾個命令行選項:

- help:打印命令行選項列表

- network:加密所有驅動器和卷上的文件(本地和網絡)

- file filePath:加密單個文件

- dir dirPath:加密指定目錄和子目錄中的所有文件

如果沒有提供參數,Nokoyawa默認加密所有本地驅動器和卷。值得一提的是,“help”參數比較有意思,因為它表明勒索軟件開發人員可能是獨立于在受感染機器上部署和執行勒索軟件的運營商團隊。

為了提升加密的速度和效率,Nokoyawa創建了多個線程來加密不以 .exe、.dll 或 .lnk 擴展名結尾的文件。名稱中帶有NOKOYAWA的文件也會被跳過。此外,一些目錄及其子目錄通過將其名稱的哈希與硬編碼的哈希列表進行比較而被排除在加密之外。

對于每個樣本,勒索軟件運營商都會生成一對新的橢圓曲線加密(ECC)公鑰和私鑰(又名密鑰對),然后將公鑰嵌入到勒索軟件二進制文件中。這對密鑰可以被視為在支付贖金時解密文件所必需的“主”密鑰。假設每個樣本都是為不同的受害者部署的,勒索軟件運營商消除了受害者使用提供給另一個受害者的解密器的可能性,因為每個受害者都鏈接到一個單獨的“主”密鑰對。

在加密每個文件之前,Nokoyawa會為每個文件創建一個新的臨時密鑰對(受害者文件密鑰)。使用受害者文件的私鑰和來自威脅參與者的“主”公鑰,使用橢圓曲線ECDH生成一個64字節的共享密鑰。這個共享密鑰的前32個字節與硬編碼的nonce‘lvcelvce’一起用作密鑰,用于加密每個文件的內容。

SHA1哈希是基于先前生成的共享密鑰和文件內容生成的,并與受害者文件的公鑰和字符串“NOKOYAWA”一起附加在每個加密文件的末尾。此散列很可能用于在解密期間檢查數據完整性。

因此,需要受害者文件的公鑰和勒索軟件運營商擁有的“主”私鑰來重新生成Salsa20密鑰以解密每個加密文件。

被勒索軟件加密的文件會附加一個.NOKOYAWA擴展名。贖金記錄被寫入每個包含用于加密的目錄中的NOKOYAWA_readme.txt中。

相關勒索代碼

2022年4月樣本包含三個新功能,以最大限度地增加Nokoyawa可以加密的文件數量。這些功能已經存在于當代勒索軟件系列中,它們的添加只是表明Nokoyawa開發人員試圖在技術能力方面趕上其他勒索軟件運營商。

實驗室的研究人員能夠確定,大部分添加的代碼都是從公開來源復制的,包括2021年9月泄露的現已失效的Babuk勒索軟件的來源。

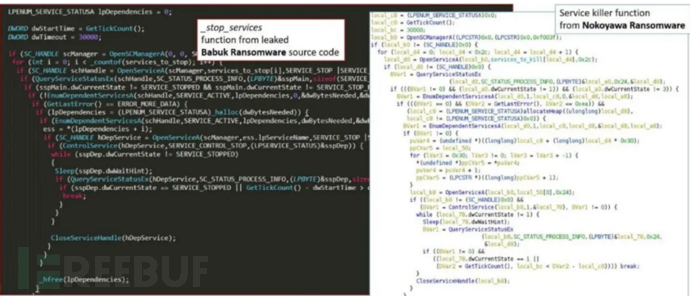

這種公開復制的一個例子是包含終止進程和服務的功能,以減少被其他程序鎖定的文件數量,以便加密代碼可以加密這些文件。代碼(包括進程列表和服務名稱)與Babuk中的實現完全匹配。圖1中的圖像顯示了從Babuk泄露的源代碼(左)和Nokoyawa的反編譯代碼(右)中獲取的服務查殺功能的比較。

圖1 Babuk和Nokoyawa的服務查殺代碼比較

受Nokoyawa影響的應用程序和服務包括Microsoft Office應用程序、電子郵件客戶端、瀏覽器、備份程序、安全產品和數據庫服務器。

它還包括枚舉和掛載卷以加密這些卷上的文件的代碼,再次重用從泄露的Babuk源復制的確切代碼。

在收集的最新樣本中,它通過使用IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE (0x53c028) 控制代碼的DeviceIoControl API將卷影副本快照的分配空間大小調整為1字節來刪除卷快照。此大小太小而無法存儲快照,將導致Windows刪除它們。之前曾有其它研究,報道過這種技術的使用,其實現似乎是從公開可用的PoC代碼中復制而來的。

要使上述功能正常運行,需要管理員權限。由于我們沒有觀察到樣本正在執行任何Windows用戶訪問控制 (UAC) 繞過,因此操作員很可能在執行勒索軟件之前使用其他方式升級或獲取管理權限。

贖金票據

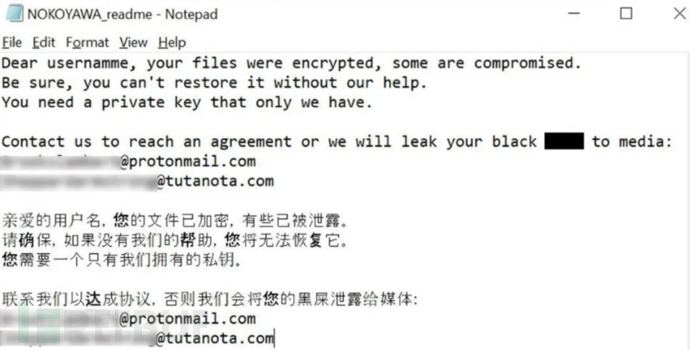

贖金票據以及受害者與肇事者溝通的方式在新變種中也發生了重大變化。在2022年2月的舊樣本中,受害者被指示通過電子郵件聯系勒索軟件運營商,如圖2所示:

圖2 2022年2月的Nokoyawa樣本贖金票據

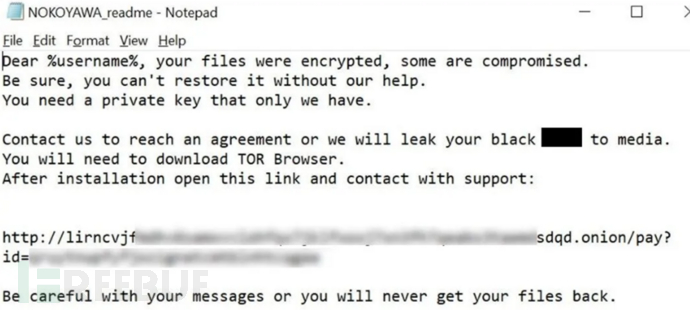

但是,在2022年4月的樣本中,電子郵件地址已被刪除。它們被替換為通過TOR瀏覽器通過.onion URL聯系勒索軟件運營商的說明。每個樣本在贖金記錄中使用相同的.onion域,假定為受害者標識符的id參數對于每個樣本都是唯一的,如下圖所示:

圖3 2022年4月Nokoyawa樣本中的贖金票據

新的贖金付款頁面

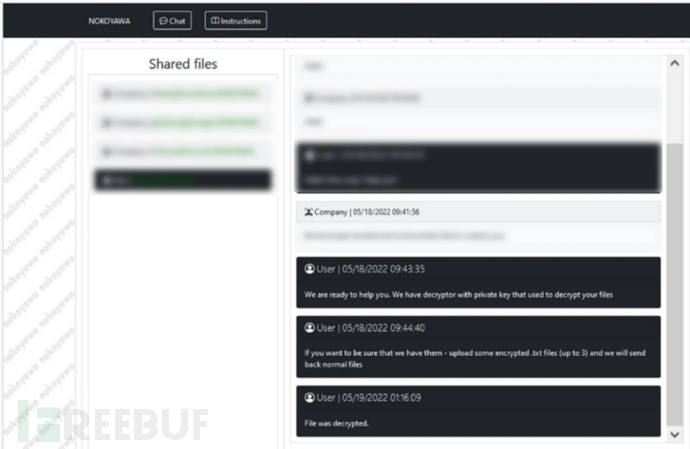

訪問Onion URL會進入一個帶有在線聊天框的頁面,用于與運營商進行溝通以協商和支付贖金。研究人員觀察到可能的受害者(公司)和勒索軟件運營商(用戶)之間的持續對話。根據此聊天記錄,威脅參與者提供最多3個文件的免費解密,以證明他們可以解密受害者的文件,如圖4所示:

圖4 贖金付款頁面

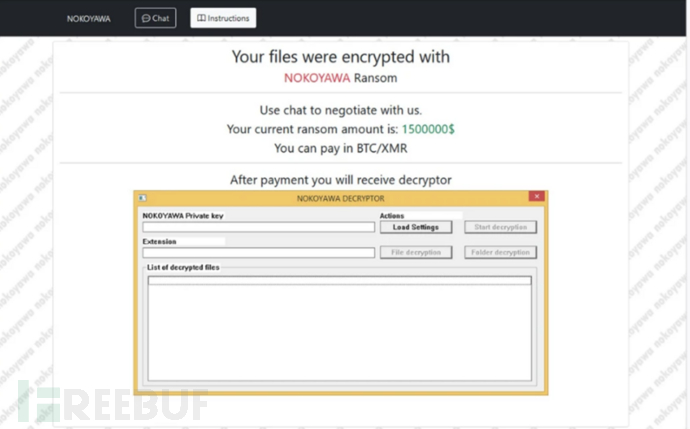

“說明”頁面顯示了贖金金額,在本例中為 1,500,000(可能是美元),可以用BTC(比特幣)或XMR(門羅幣)支付。付款后,勒索軟件運營商聲稱提供解密受害者文件的工具(圖 5)。

圖5 贖金付款指導頁面

鑒于某些勒索軟件活動的專業化程度越來越高,這個TOR網站可能是一種改進的嘗試,也可能是讓一個單獨的團隊處理贖金談判的一種方式。

值得關注的是,勒索信中包含以下信息:“聯系我們以達成協議,否則我們會將您的黑屎泄露給媒體”,這表明受害者的數據可能在感染期間被泄露。然而,我們并沒有在Nokoyawa樣本中發現這種能力。事實上,除了枚舉網絡驅動器之外,根本沒有觀察到與其它行為。運營商可能會單獨執行數據泄露,或者他們可能只是虛張聲勢,進一步迫使受害者支付贖金。

總結

在本文中,我們重點介紹了對Nokoyawa Ransomware新變種所做的改進。它還展示了威脅行為者如何通過重用的開源代碼,以最小的努力快速為其惡意軟件添加新功能。